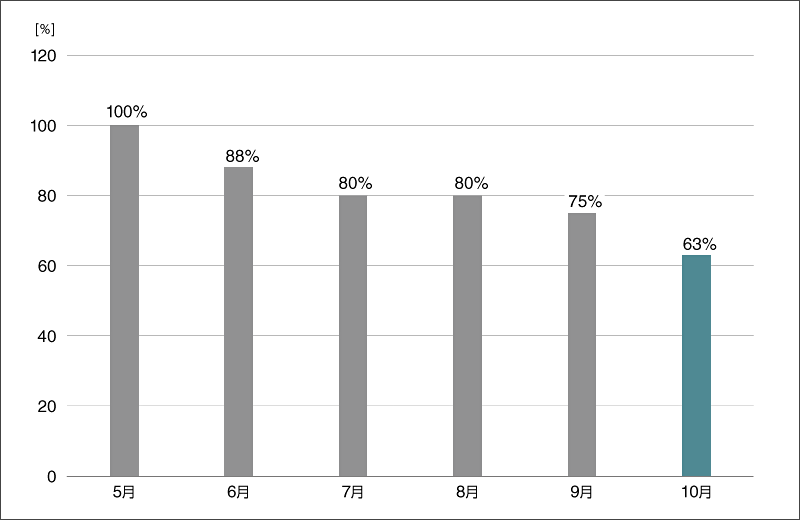

10月の概況

2023年10月(10月1日~10月31日)にESET製品が国内で検出したマルウェアの検出数の推移は、以下のとおりです。

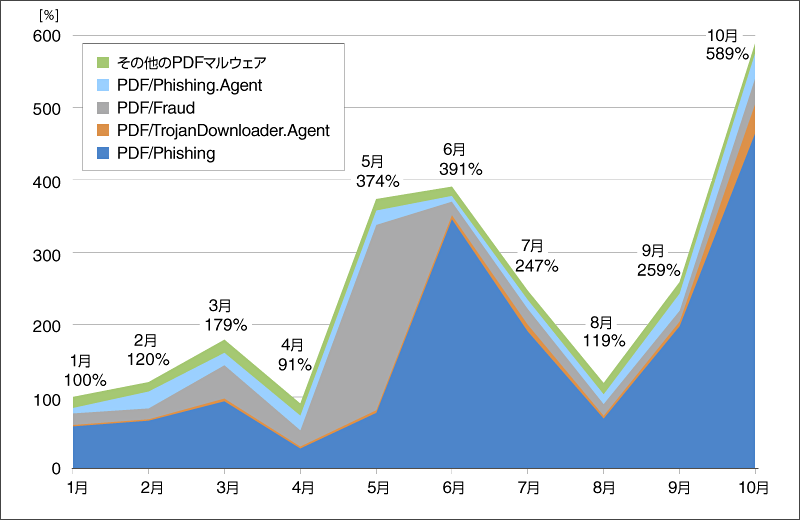

国内マルウェア検出数*1の推移

(2023年5月の全検出数を100%として比較)

*1 検出数にはPUA (Potentially Unwanted/Unsafe Application; 必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)を含めています。

2023年10月の国内マルウェア検出数は、2023年9月と比較して減少しました。検出されたマルウェアの内訳は以下のとおりです。

国内マルウェア検出数*2上位(2023年10月)

| 順位 | マルウェア名 | 割合 | 種別 |

|---|---|---|---|

| 1 | HTML/Phishing.Agent | 15.6% | メールに添付された不正なHTMLファイル |

| 2 | JS/Adware.Agent | 12.2% | アドウェア |

| 3 | JS/ScrInject | 9.9% | 不正なJavaScriptの汎用検出名 |

| 4 | JS/Adware.TerraClicks | 8.9% | アドウェア |

| 5 | DOC/Fraud | 8.4% | 詐欺サイトのリンクが埋め込まれたDOCファイル |

| 6 | JS/Adware.Sculinst | 5.4% | アドウェア |

| 7 | JS/Agent | 5.3% | 不正なJavaScriptの汎用検出名 |

| 8 | PDF/Phishing | 1.8% | 詐欺を目的とした不正なPDFファイル |

| 9 | HTML/Fraud | 1.6% | 詐欺サイトのリンクが埋め込まれたHTMLファイル |

| 10 | Win32/Exploit.CVE-2017-11882 | 1.5% | 脆弱性を悪用するマルウェア |

*2 本表にはPUAを含めていません。

10月に国内で最も多く検出されたマルウェアは、HTML/Phishing.Agentでした。

HTML/Phishing.Agentは、メールに添付された不正なHTMLファイルの汎用検出名です。HTMLファイル内に埋め込まれたURLに接続すると、個人情報の窃取、マルウェアのダウンロードといった被害に遭う可能性があります。

検出数が増加傾向にあるPDF形式のマルウェア

10月の国内マルウェア検出数上位10種を見てみると、先月に引き続いてPDF/Phishingが入っており、このマルウェアの脅威が続いている状況がわかります。このPDF/Phishingは、マルウェアの配布サイトや実在するサービスを模したフィッシングサイトへのURLリンクを含む不正なPDF形式のマルウェアです。10月におけるESET検出数をPDF形式のマルウェアに絞って見てみると、1位のPDF/Phishingを筆頭にPDF/TrojanDownloader.Agent、PDF/Fraud、PDF/Phishing.Agentの順で上位が続きます。これらの検出数は先月と比較するとすべて増加しており、PDF形式のマルウェア全体でも10月は2023年で最も検出数の多い月となりました。

PDF形式のマルウェアの検出数が増加した背景として、攻撃者が新たな攻撃手法を模索していることが推測されます。2023年上半期サイバーセキュリティレポートでも言及しているように、国内はMS Office文書のマルウェア(DOC形式のマルウェア)が多い傾向にあり、これまでに多くのセキュリティ機関が注意喚起を発信してきました。MS Office文書に対する警戒感が一層高まってきている中で、攻撃者としてはそれに代替する攻撃手法を模索する必要があります。その一環として、PDF形式ファイルの悪用が増加している可能性があります。

PDF形式ファイルの悪用自体は以前から存在していますが、今回の脅威拡大を受け、改めてPDF形式ファイルがどのように悪用されるのかを紹介します。

PDF形式のマルウェアの悪用手法

PDFファイルの悪用方法はいくつか存在しますが、今回は以下の3つについて紹介します。

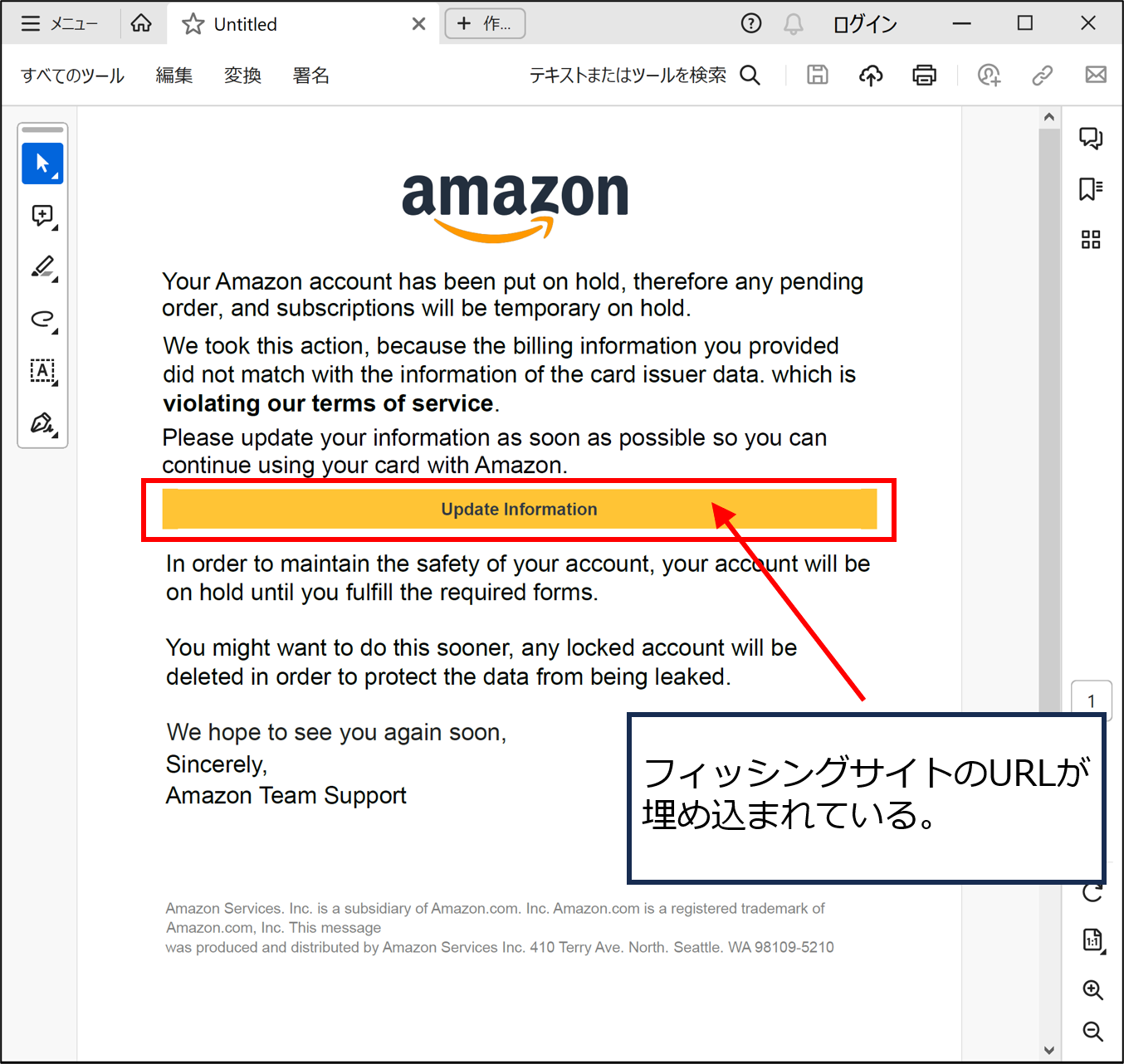

①悪意のあるURLやコードを埋め込む

②ファイルを開いた際に悪意のある処理を実行させる

③PDFリーダーの脆弱性を悪用する

①悪意のあるURLやコードを埋め込む

文書中に悪意のあるURLやコードを埋め込む方法です。これらの埋め込みリンクやコードは文書中の文字列やオブジェクトに埋め込まれています。標的ユーザーにそれらをクリックさせるため、ファイルのダウンロードを促す文章や緊急性のある文言などで誘導する工夫が見受けられる場合があります。反対にクリックなどのユーザーによる操作を必要とせずコードを実行できる場合、背景と同色、または透過度を100%に設定したオブジェクトなどに埋め込み、目視では気づかれないような工夫が施される場合もあります。

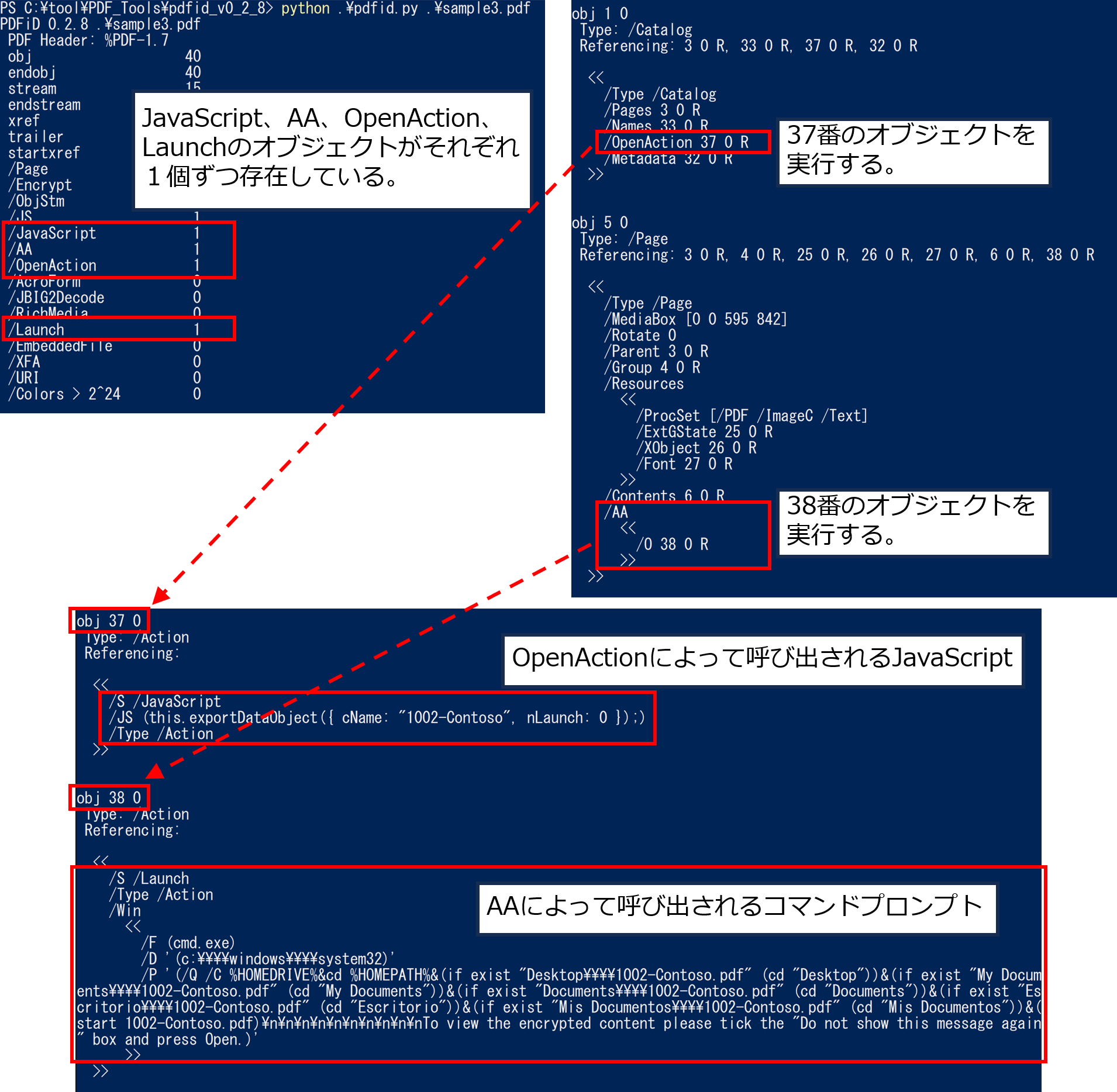

②ファイルを開いた際に悪意のある処理を実行させる

PDFファイルのフォーマットにはOpenAction、AA(AutoAction)、Launchといった機能が定義されています。OpenActionはPDFファイルを開いた時に何らかの処理を実行する機能、AAは指定の操作をトリガーに何らかの処理を実行する機能、Launchはアプリケーションの起動やファイルの印刷などを実行する機能です。これらの機能を悪用することで、PDFファイルを開くと同時にファイル内のコードを実行してマルウェアをダウンロードさせるといったことが可能です。

③PDFリーダーの脆弱性を悪用する

PDFファイルを開く場合、基本的にはAdobe Acrobat ReaderやWebブラウザーなどのPDFリーダーを使用します。これらのPDFリーダーには脆弱性が発見されることがあり、マルウェアはその脆弱性を悪用する場合があります。

例えば最近の例として、2023年9月にAdobe AcrobatおよびReaderの脆弱性(CVE-2023-26369*3)が公表されました。この脆弱性が悪用されると、任意のコードが実行される恐れがあります。悪用が比較的容易であることや悪用された場合の影響が大きいことなどから、深刻な脆弱性としてセキュリティ機関から注意喚起が発信*4されています。

*3 CVE Record | The MITRE Corporation

*4 Adobe Acrobat および Reader の脆弱性対策について(APSB23-34)(CVE-2023-26369) | IPA 独立行政法人 情報処理推進機構

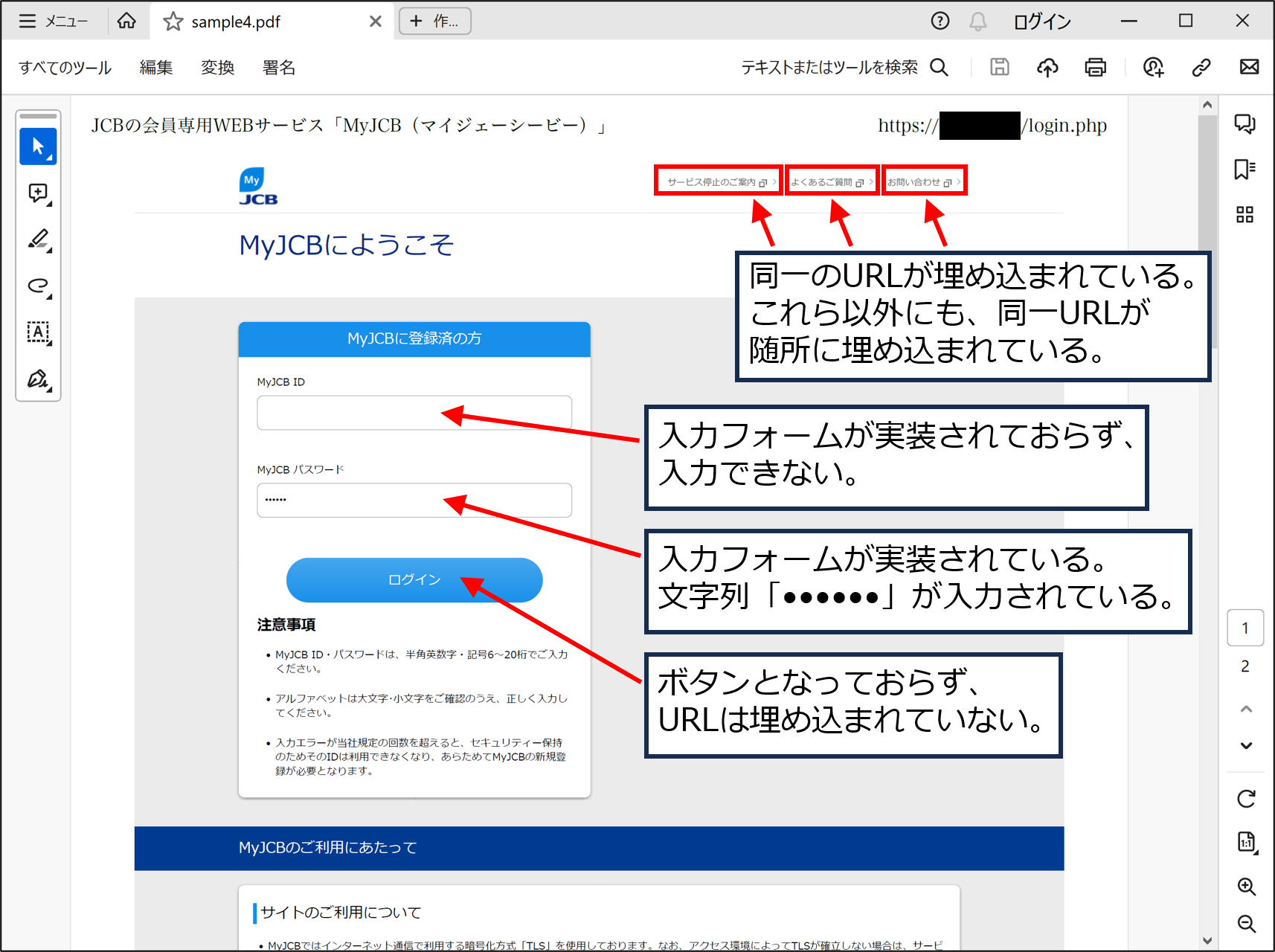

PDF形式のマルウェアのばらまき準備を観測

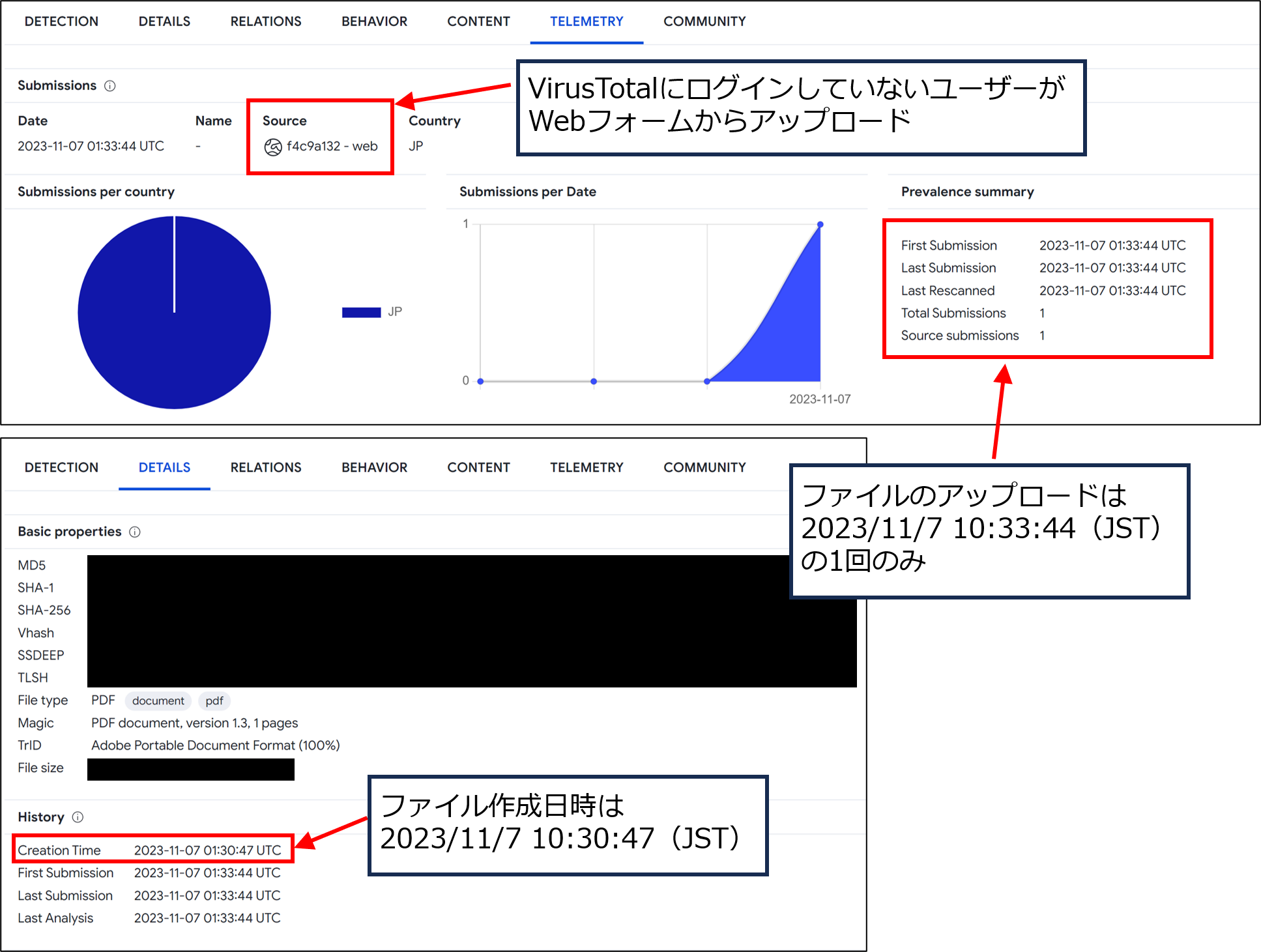

サイバーセキュリティラボが実施している調査の中で、不審なファイルやURLを検査するWebサービスとして知られるVirusTotal*5に興味深いPDF形式のマルウェアを発見しました。発見した検体はクレジットカード会社のログインフォームを模したPDFファイルであり、フォームに入力した個人情報の窃取を目的とした検体であると思われます。悪性と思われるURLが随所に埋め込まれていましたが、「ログイン」ボタンにURLが埋め込まれていなかったり、ID情報の入力欄が機能していなかったりと、実装に不備がある状態に見受けられました。

この検体の情報を詳しく見てみると、検体のVirusTotalアップロード日時が「2023/11/7 10:33:44(日本時間)」、検体の作成日時が「2023/11/7 10:30:47(日本時間)」となっており、検体が作成されてからわずか3分後にVirusTotalへアップロードされていることがわかります。またVirusTotalにログインしていないユーザー(匿名ユーザー)がWebのフォームから検体をアップロードしたこともわかります。検体の状態が不完全だったことも考慮すると、今後のフィッシングキャンペーンに使用する予定のテスト検体がセキュリティ製品に検知されるか否かについて、攻撃者が確認を行っていたことが可能性の1つとして考えられます。

攻撃者による活動の痕跡と断定はできませんが、仮に攻撃者が確認のためにアップロードした検体である場合、今後この検体の完成版が国内でばらまかれる可能性があるため注意が必要です。

まとめ

ESET製品による日本国内でのPDF形式のマルウェアの検出数が増加傾向にあります。加えて、攻撃者によるマルウェア配布に向けた準備と思われる痕跡を確認しました。よって今後もPDF形式のマルウェアの脅威が続く可能性があります。

PDF形式のマルウェアの対策として、まずは組織で利用しているPDFリーダーを最新のバージョンにアップデートしてください。PDFリーダーに関するセキュリティ情報は各製品ベンダーのWebサイトに掲載される場合があるため、定期的に確認することを推奨します。

またPDFリーダーの設定を見直すことも有効です。例えばAdobe Acrobat Readerであれば、アプリケーションの設定からJavaScriptの実行ポリシーを変更することが可能*6です。組織の業務体系を考慮して、PDFにおけるJavaScriptを無効化することも検討してみてください。

その他、組織で導入しているセキュリティ製品の定義ファイルを最新バージョンに保つことや、EDR製品を導入して万が一の被害を最小限に留めることなど、PDFに限定しない包括的な対策も実施してください。

*6 セキュリティリスクとしての PDF の JavaScript | Adobe

常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

- 1. セキュリティ製品の適切な利用

- 1-1. ESET製品の検出エンジン(ウイルス定義データベース)をアップデートする

ESET製品では、次々と発生する新たなマルウェアなどに対して逐次対応しております。

最新の脅威に対応できるよう、検出エンジン(ウイルス定義データベース)を最新の状態にアップデートしてください。 - 1-2.複数の層で守る

1つの対策に頼りすぎることなく、エンドポイントやゲートウェイなど複数の層で守ることが重要です。 - 2. 脆弱性への対応

- 2-1.セキュリティパッチを適用する

マルウェアの多くは、OSに含まれる「脆弱性」を利用してコンピューターに感染します。「Windows Update」などのOSのアップデートを行ってください。また、マルウェアの多くが狙う「脆弱性」は、Office製品、Adobe Readerなどのアプリケーションにも含まれています。各種アプリケーションのアップデートを行ってください。 - 2-2.脆弱性診断を活用する

より強固なセキュリティを実現するためにも、脆弱性診断製品やサービスを活用していきましょう。 - 3. セキュリティ教育と体制構築

- 3-1.脅威が存在することを知る

「セキュリティ上の最大のリスクは“人”だ」とも言われています。知らないことに対して備えることができる人は多くありませんが、知っていることには多くの人が「危険だ」と気づくことができます。 - 3-2.インシデント発生時の対応を明確化する

インシデント発生時の対応を明確化しておくことも、有効な対策です。何から対処すればいいのか、何を優先して守るのか、インシデント発生時の対応を明確にすることで、万が一の事態が発生した時にも、慌てずに対処することができます。 - 4. 情報収集と情報共有

- 4-1.情報収集

最新の脅威に対抗するためには、日々の情報収集が欠かせません。弊社をはじめ、各企業・団体から発信されるセキュリティに関する情報に目を向けましょう。 - 4-2.情報共有

同じ業種・業界の企業は、同じ攻撃者グループに狙われる可能性が高いと考えられます。同じ攻撃者グループの場合、同じマルウェアや戦略が使われる可能性が高いと考えられます。分野ごとのISAC(Information Sharing and Analysis Center)における情報共有は特に効果的です。