- サイバー犯罪と警察

- 子どもへのオンライン教育のベストプラクティス

- ソーシャルネットワーク関連の最新情報

- ロシアの銀行を狙うトロイの木馬の標的がFacebookユーザーに

- エンドポイント保護に関するさまざまなトピック

- ESET関連の最近の出版物

- マルウェアランキングトップ10

- マルウェアランキングトップ10(グラフ)

- ESET社について

- ESETが提供するその他の情報源

2月上旬、私は英国シェフィールドで2日間開催された国家サイバー犯罪カンファレンス(National Cyber Crime Conference)に出席しました。

カンファレンスでは、ここしばらく私の血圧の上昇要因と化しているPCサポート詐欺について講演するよう依頼を受けていました (このトピックについてもそう時間を空けることなく別の機会に取り上げることになるでしょう)。司法当局の代表者も出席しており、彼らのような影響力の強い面々と議論の機会を得たことは非常に有意義でした。一方で、世界の片隅で横行するサイバー犯罪への措置に関する最近の政府方針が実際に意味するものについて、私の素朴な疑問を当局者にぶつける良い機会でもありました。

英国警察長協会(ACPO)と警察中央電子犯罪ユニット(PCeU)が取り上げた本カンファレンスの内容に興味がある方は、Dan Raywood氏の記事とJohn Leyden氏の記事をご覧いただければ、そのメインテーマであるヨークシャー・アンド・ハンバー、ノース・ウェスト、イースト・ミッドランズの3地域に最近設立されたサイバー犯罪対策チームの概要を確認できます。ただ、私も少し詳細に触れておこうと思います (この件については多くの収穫がありますので、その他の重要な問題を取り上げる際にでも言及することになるでしょう)。

政治的な介入を懸念することなく法を執行できる自由主義国家においても、経済情勢が悪化すれば、公共部門と言えども予算制限や費用対効果分析の対象になるのは免れ得ません。ともすれば、求められる効率性レベルは驚異的な数値になります。そのため、PCeUが達成した結果がプレゼンテーションにおいて繰り返し取り上げられるのも頷けます。費用対効果の向上が英国の経済的な負担軽減に大きく寄与するのは間違いないでしょう。4年間で5億400万ポンド(約650億円)の削減という目標も、可能性を云々するまでもなく、楽に実現できる数字なのかもしれません。ユニットが公開した「Financial Harm Reduction Report」によると、2011年4月1日~9月30日に1億4000万ポンド(約182億円)を削減しており、この場合の投じた費用と回避できた負担額の比率は1:35となります。言い換えると、ユニットは4年間の目標値の28%弱を半年で達成したことになるのです。

このレポートを裏付ける計算をすべて詳細に確認したわけではありませんが、Ghostmarketフォーラムのような犯罪活動の調査は興味深く拝読しました。このフォーラムは、カード詐欺やオークション詐欺、さらには爆弾の作成を企てようとする、価値観の歪んだ人物の間で最新リソースの入手先として重宝されていました。フォーラムの運営グループ(Operation Pagode)に関する調査では、警察が投じた費用と被害の削減額の比率を控えめに見積もっても1:73としています。また、銀行とクレジットカード会社を装ったフィッシング詐欺(Operation Dynamophone)では1:19、被害が最大規模のケースとなったOperation Papworthにいたっては、1:6622という驚異的な比率となっています。.

しかし犯罪の抑止には、費用対効果の数値には現れない側面もあります。カンファレンスでは、「サイバー犯罪は必ず被害者を生む」という主張がたびたび聞かれました。Webホスティング会社のPunkyhostingを狙った「Colonel Root」による攻撃が、先のGhostmarket運営グループのケースにおける推計に考慮されているのかはわかりません。しかし、カンファレンスで引用されたAndrew Laws氏のメッセージ(本人は不参加)からは、被害者としての心情が鮮明に伝わってきました。同氏のブログでは、その攻撃と主犯格ハッカーのZachary WoodhamとLouis Tobenhouseの継続裁判によって彼自身がどのような影響を受けたかについて説明しています。アンチウイルスの研究者として、私たちはマルウェアのビットやバイト、攻撃方法にばかり目を向ける傾向にあります。だからこそ、被害者への実際的な影響が各種の統計情報や費用対効果の分析結果に表れるものだけではなく、そこには精神的、財政的に苦しむ個人がいることを再認識する契機となりました。

カンファレンスで一貫して取り上げられたテーマは、「ユーザーによる認識と理解促進の必要性」でした。まず、このテーマのための達成には「知識レベルの底上げ」が求められます。すなわち、専門的な知識に欠ける警察官向けのトレーニングを実施して、この分野への深い理解を促し、彼らの調査能力を向上させます。いまや、金銭犯罪の舞台は路上からオンラインの世界が主流になりつつあります。サイバー犯罪、すなわち限定的な解釈を避ける言い方をすればIT関連の犯罪が金銭詐欺のあらゆる局面で顔を覗かせているのです。そして、もちろん知識層の増加により、一般市民に提供されるアドバイスも質の向上が見込めます。

市民への啓発活動に至るには、そこから一歩踏み出せば済むのです。ユーザー教育を徹底できていたら今頃その成果が表れていたに違いないと考える、セキュリティ業界の知識人は少なくありません。彼らの意見は正しくもあり、間違ってもいます。教育で全てを解決しようと思っても不十分ですし、今までのように技術偏重では目的を達成できません。Tony Neate氏が詳細に説明したGet Safe Onlineは、政府、法執行機関、商業セクター(特にセキュリティ業界)が共同スポンサーを務めるプロジェクトでは、ユーザー自らが安全対策を講じるようサポートする取り組みを最優先課題に掲げているようです。そのために一般ユーザーのリスクに対する意識向上を図り、知識の積み重ねがリスク軽減をもたらすとの認識を高めることが重要としています。このアプローチが、リソースやポリシー、技術の提供という点でうまく機能していないのなら、改善を図る必要性があります。非常に高い発生率を誇るネット犯罪は、常識的な判断力とオンライン上の不正行為に関するある程度の知識さえ備えていれば大幅に減らせます。Get Safe Onlineでは洗練されたリソースを掲載しており、大いに役立つことでしょう。

Neate氏が引用した調査では、対象の34%が情報セキュリティの基本は押さえていると認識しており、35%は基本的に自分の身は自分で守るべきだと考えています。この数値自体は、課題の達成率を表すとともに、改めてこの課題への対処の必要性を突き付けているような気がします。政府や警察、セキュリティ業界、ISP、官民部門さえしっかりしていれば事足りるほど、情報セキュリティは甘くはありません。

なお、長らく一般ユーザーの安全性確保に向けた技術的アプローチを市場投入している企業が、一般的な教育的アプローチを取り入れるのに違和感を覚えるようであれば、Securing Our eCityがお役に立つかも知れません。ESETノースアメリカは、ここ数年このプロジェクトに協賛しています。

インターネットの世界は大都会の様相を呈しています。日々さまざまな情報が行き交い、何をするにしても楽しくて便利である反面、裏通りや地下街に一歩足を踏み入れてみると、犯罪や悪意のある活動の匂いが充満しているのはどちらも同じです。現実の世界では、どこであろうと1人で外出する子どもに気をもむ親は多いのですが、オンライン上ではどうもその手綱が緩んでしまうようです。

このような背景の下、私たちはAmarach Researchに調査を依頼し、アイルランドの親たちが子どものオンライン活動をどのように監視しているか調べました。調査の対象は1000人以上で、やや驚くような結果が得られました。

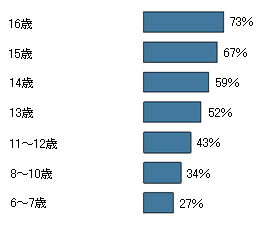

質問: オンライン上では子どもを自由に行動させていますか?

特定の年齢層の子どもの場合、多くの親が「はい」と回答。

私たちは、さまざまな年齢層(6~16歳)の子どもを持つ親にオンライン上では自由にさせているか質問しました。すると、子どもの年齢が上がるごとに、親の監視が甘くなる傾向が判明したのです。最も若いグループ(6~7歳)ではまったく監視していないとする回答が27%に留まったものの、子どもが16歳の場合では73%にまで上昇します。

これは子どもの成長に伴い、親がオンライン上での行動については本人に一任している傾向にあると解釈できます。一方で、インターネットを通じてさまざまなトラブルに遭遇するリスクが年齢と共に高まるとも言えます。もっとも、これはすべての年齢層に当てはまることで、大人もその例外ではありません。 低年齢層にも小児性犯罪者の危険性がありますが、ある程度年齢が上がってくると、やはり違法な音楽や映画、ソフトウェアのダウンロードやポルノ画像のWebサイトが主な元凶と言えるでしょう。こうしたサイトにはマルウェアが仕掛けられており、コンピューターを感染させます。もし、彼らがオンラインショッピングでクレジットカード情報を入力していたら、その先はどうなるかご想像がつくでしょう。年齢が上がるごとにオンラインで過ごす時間が増えるとみられ、Facebookのプライバシーや安全なオンラインショッピング、マルウェアなどについての教育が不可欠であるのは言うまでもありません。

それでもたいていの親は、「でも子どもの方がコンピューターに詳しいから」と言うでしょう。では、最新の脅威に立ち向かう上で親として何をすべきでしょうか。オンラインセキュリティは、凶悪なマルウェアと正義のセキュリティソフトウェアの戦いというシンプルな構図では語れません。善と悪の間で、セキュリティ上の措置や慣習、認識が複雑に絡み合っているというのが私たちの認識です。この点を踏まえ、私たちは次のようなベストプラクティスを提案します。

- オンライン上のリスクについて理解を深め、家族と話し合う:

子どもたちにリスクがある行動や回避方法を説明してあげてください。 - 子どもたちがオンライン上でどのような行動を取るか把握する:

子どもたちが海賊版のダウンロードや、クラッキングされたソフトウェアの実行、感染コンピューターでのオンラインショッピングを行っていませんか。あるいは、危険なWebサイトを閲覧していませんか。 - 子どもたちがオンライン上で「だれ」と会話しているか把握する:

必ずしも友達や親しい知人とは限らず、まったく素性の知らないユーザーというケースもあります。こうしたユーザーは、子どもたちを好ましくない活動に引きずり込もうと目論んでいるかもしれません。 - Facebookをはじめとするプライバシー侵害のリスクがあるソーシャルメディアを利用する際は特に注意する:

不適切なコンテンツが掲載されているページがいかにしてトラブルの元となるか、ネットいじめを避けるにはどうすべきか考えてください。 - Parental Controlソフトウェアをインストールして、コンピューターの利用を監視、制限することを検討する:

問題のあるWebサイトとプログラムが多いカテゴリーをブロックするのも有効です。

安全なオンライン活動を心掛けてください。クリックするときは冷静な判断が必要です。現在の脅威に関する詳細については、https://www.facebook.com/eset.antivirus.irelandをご覧ください。

ESET の研究者Cameron Camp は、ブログ記事「Pinterest.com security step by step how-to」で、Pinterestのプライバシーやセキュリティ設定を取り上げています。Pinterestは、ユーザーがお気に入り画像を共有できるSNSとして今急速に注目が集まっています。

このブログで、Cameronは登録時に設定できる次のようなオプションを紹介しています。

- 登録方法(初期のGmailに類似)。

- Facebookの管理画面の設定。

- プライバシー設定。

- [Pin It]ボタンのブラウザーへのインストール。

Pinterestでプロフィールを所有することに興味がある方は、この記事をぜひ参照し、アドバイスに従ってください。

2月のビッグイベントと言えばバレンタインデーですが、ESETはこのイベントに便乗した詐欺に関する報告を受けており、ESETラテンアメリカの研究者がレポートを作成しました。その内容はブログでもご確認いただけます。ブログ「Valentine’s Day Scams: For the love of money」では、この種の詐欺で利用される次のような手法について解説しています。

- ソーシャルネットワーク上でのマルウェア感染:

ソーシャルネットワークは、ソーシャルエンジニアリングを利用する攻撃では主要な経路とされています。 - SEOポイズニング:

検索エンジンは、ソーシャルネットワークに次いで、ユーザーを悪意のあるサイトに誘い込もうとする攻撃者に悪用されています。 - 偽のグリーティングカード:

サイバー犯罪者はその有効性を十分に認識しており、偽のカードやこうしたカードを受け取るための偽のリンクを記載したメールを流通させています。 - 個人情報の取得:

ターゲットの純情な感情に付け込み、彼らを騙してサイトに誘導して膨大な量の個人情報を取得しようとする、ソーシャルネットワーク(特にFacebook)関連のアプリケーションが数多くあります。 - 「ロシアの花嫁」:

多くの独身男性にとっては、ロマンチックな感情や幻想を掻き立てられ、つい申し出を受けてしまいがちです。そのため、ユーザーを騙そうとするこの種のメールが大量に報告されているのは意外な状況ではありません。

また、バレンタインデーに関して、Stephen Cobbは「Cookie-stuffing click-jackers rip off Victoria’s Secret Valentine’s giftcard seekers」を執筆しました。 この記事では、cookiesスタッフィングやクリックジャッキングなどの詐欺行為の一環として攻撃者が実装する一見無害なリンクについて説明しています。それぞれの簡単な定義は次のとおりです。

- cookieスタッフィング:

系列会社のWebサイトにアクセスしたユーザーの情報を記録することを目的とする、アフィリエイトマーケティング用cookiesの悪用を指します。こうしたユーザーが事前定義済みのタスク(詳細情報のリクエストなど)を実行した場合に、その系列会社は報酬を受け取ります。 - クリックジャッキング:

狭義としては、ユーザーを騙して本意ではないクリックをするよう仕向ける行為や、ユーザーの予想とは異なるページや行動につながるクリックを指します。

Stephenはまた、ブログ記事「How to improve Facebook account protection with Login Approvals」で、最近Facebookに追加された「ログイン承認」機能について解説しています。記事では、この機能を有効にするための詳細な手順と適切に設定する方法を紹介しています。

David Harleyとロシアの研究チームのメンバーであるAleksandr Matrosovは、同国の銀行をターゲットとする最大規模のトロイの木馬「Win32/Carberp」が今度はFacebookユーザーからの金銭搾取に乗り出したと説明しています。ESETの研究者たちは、このトロイの木馬がRonixと呼ばれるマルウェアのbootkitのコンポーネントを利用している点に言及しています。このRonixは2月、集中的な調査を実施するマルウェアにも指定されていました。

記事では、この脅威に関する以下のトピックを含むさまざまな情報を取り上げています。

- 偽のFacebookアカウントのロックアウト

- 電子マネーの要求

- Facebookへの偽装

- Webインジェクション

- RussiaにおけるCarberpの検出数

- 国別の感染状況

- DDoS防止システムの回避

記事の完全版は、「Facebook Fakebook: New Trends in Carberp Activity」をご覧ください。

また、Carberpの最新動向に関するブログ記事「Rovnix Reloaded: new step of evolution」では、この脅威のさらなる進化について説明しています。これはWin32/Rovnix.B trojanとして検出されます。ボリュームブートレコード(VBR)感染型としては初のbootkitであるようです。

ESETでは、エンドユーザーの教育がエンドポイントを保護するうえで重要な要素であると考えています。セキュリティガイダンスをユーザーに提供することの重要性は、さまざまな記事で指摘されています。

- Stephen Cobbのブログ記事「Security awareness, security breaches, and the abuse of “stupid”」では、教育の重要性を訴えるとともに、セキュリティ意識の低いFacebookユーザーによく見られる傾向を紹介しています。

Facebookはごく一部の友人と情報を共有する場であると考えている。しかし、共有する内容の境界線を適切に引くことができていない。

ユーザーを手玉に取り、悪事を企てる輩はそういないだろうと過小評価している。 - 一方、David Harleyは自身のブログ記事「Your Children and Online Safety」で、親が子どものインターネット利用を監視することの重要性を説明しています。記事の中で、Davidは親に特に以下の点に留意するよう促しています。

- リスクについて理解を深め、子どもと話し合う。子どもが小さいうちから一緒に安全なオンライン活動について考える機会を作り、親と子が双方向的に学習できるようにする。

- 著作権侵害などは単なる倫理上の問題では片付けられず(倫理的に重要な問題であるのは間違いないが)、実際的なリスクも秘めている。

- Web上(特にソーシャルメディアのサイト)では、親も子どももまったく素性を知らないユーザーとのソーシャルインタラクションが発生する。Facebookを小児性愛者にとっての出会い系サイトとしてとらえるのは大げさに思えるかもしれないが、決して机上の空論ではない。

- Davidはまた、英国で最近開催された国家サイバー犯罪会議(ACPO)に出席し、自らの見解をまとめた記事を2つ執筆しました。「Cybercrime, Cyberpolicing, and the Public」と「Cybercrime and Punishment」はいずれの記事もオンラインで公開されていますので、ぜひご覧ください。

- Cameron Campは、「Google responds to Android app Market security with stronger scanning measures」というブログ記事で、潜在的に悪意のあるソフトウェアをスキャンするプロセスについて解説しています。これは、悪意のあるアプリが公式Androidマーケットに手を伸ばし始めたとする最近のレポートを受けて、Googleが新たに立ち上げたプログラムです。マーケットの新着および既存のアプリや、悪意があると思われるアプリの開発者アカウントを事前にスキャン、必要に応じて削除することで、ユーザーがトラブルに巻き込まれるのを未然に防ぐとしています。

- また、Arye Goretskyは、ブログ記事「Windows Phone 8: Security Heaven or Hell」でMicrosoftのモバイルプラットフォームであるWindows Phoneのセキュリティを取り上げています。

ESETの研究者は、他の出版物への寄稿もたびたび依頼されます。今月、他のメディアに掲載された記事をいくつかご紹介します。

- Virus Bulletin

David Harley:「Living the Meme」(購読者のみ閲覧可能) - Hakin9

David Harley、Aleksandr Matrosov、Eugene Rodionov:「When I’m x64: Bootkit Threat Evolution in 2011」 - Network Security

David Harley:「AMTSO:the Test of Time」。Network Securityの1月号に掲載された記事ですが、Elsevierよりこちらのページで公開版(フォーマット化およびプルーフ済み、画像付き)が閲覧可能です。またAMTSOブログから編集前のコピーを無償で閲覧できます(出版社の許諾が必要)。 - SC MagazineのCybercrime Corner

- (ISC)2 Blog

David Harley:「Android, Malware and Rehabilitation」

Infosecurity Magazine:

David Harley:「Malware: a Matter of Definition」

今日、リムーバブルメディアはその利便性の高さから広く普及しており、マルウェア作者も当然このことを認識しています。一度ランクダウンしたINF/Autorunがしばしば第1位に返り咲いているのも、その表れといえます。では、なぜリムーバブルメディアが狙われているのでしょうか。

WindowsのAutorunは、リムーバブルメディアをPCに挿入したとき、autorun.infファイルに記述されているプログラムを自動実行するように初期設定されています。そのため多くのマルウェアが、自分自身をリムーバブルメディアにコピーする機能を備えるようになっています。主要な拡散手段ではないにしても、ひと手間かけて追加の感染機能をプログラムに組み込むことで、感染の可能性を少しでも高めようと考えるマルウェア作者が増えているのです。

ヒューリスティック技術を搭載したアンチウイルススキャナーでは、この特徴を手がかりにしてこの種のマルウェアを容易に検出することができますが、ESETのRandy Abramsがブログで指摘しているように(ブログ「Auto-Infect」、ブログ「Foil Conficker Get Rid of AutoRun」)、アンチウイルススキャナーに頼るよりもAutorun機能を無効に設定変更する方がより安全です。Randy Abramsの別のブログ「Now You Can Fix Autorun」も参考にしてください。

HTML/Iframe.BはHTMLページに埋め込まれた悪意のあるiframeタグの汎用名であり、悪意のあるソフトウェアのサイトに誘導する特定のURLにブラウザーをリダイレクトします。

Win32/Confickerは、svchostプロセスを通じてDLLを読み込みます。この脅威は、あるアルゴリズムによって生成されたドメイン名を使用してWebサーバーに接続し、悪意のあるコンポーネントを追加ダウンロードします。こちらよりConfickerの各種情報をご参照ください。

ESETの製品はすでにConfickerに対応していますが、同じ脆弱性を突く別のマルウェアに感染するのを防ぐため、Microsoftが2008年第3四半期に公開したパッチも必ず適用するようにしてください。この脆弱性の詳細については、こちらをご覧ください。最近見つかった亜種では、Autorun経由で感染を行うコードは削除されていますが、それでもAutorun機能を無効にすることをおすすめします。この機能を無効にすれば、ESET製品ではINF/Autorunとして検出される多くの脅威の感染も防ぐことができるからです。米国カリフォルニア州サンディエゴに拠点を置くESETのリサーチチームも、Conficker問題についてブログで詳しく解説しています。

「最新のパッチを適用する」「Autorun機能を無効にする」「共有フォルダーに適切なセキュリティを設定する」という安全のための慣習を実践すれば、Confickerに感染するリスクは最小限に抑えることができます。このマルウェアがメディアで大きく取り上げられていること、そして何カ月も前からパッチが提供されている脆弱性を悪用していることを踏まえると、多くのユーザーがこのようなあたりまえの対策を実施していれば、Confickerによる被害はそろそろ終息に向かっていてもおかしくないはずです。このところのランキングでは、Confickerの検出数が減少しているように見えますが、この数値は命名規則と統計の測定方法を変更した影響を受けています。実際には、Confickerの各亜種の検出数が大幅に減少した事実はありません。

ユーザーが特定のWebサイトを閲覧中にログイン用のユーザー名やパスワードを盗み出します。その後、収集した情報をリモートのコンピューターに送信しようとします。 リモートからコントロールが可能なワームの1種です。

また、EXEファイルとSCRファイルを改ざんし、セキュリティソフトウェアに関連するサービスとプロセスを無効にします。

詳細については、こちらをご覧ください。

エンドユーザーへの影響

Windowsのレジストリー設定に精通しているユーザーであれば、Win32/Spy.Ursnif.Aがシステムに存在するかどうかはさまざまな方法で確認することができますが、新しいアカウントが作成されたことを確認する方法を知らない一般ユーザーがこのスパイウェアの存在に気づくことは難しいでしょう。

いずれにしても、このマルウェアが使用する設定の細かい部分は、その進化の過程で変更されていくものと予想されます。この種のスパイウェアへの感染を防ぐためには、アンチウイルスソフトウェアをはじめとするセキュリティソフトウェア(パーソナルファイアウォールなど)を導入および実行し、常に最新の状態に維持するだけでなく、最新のパッチを確実に適用し、意図しないファイルのダウンロードやリダイレクト、添付ファイルに注意するというあたりまえの対策を実施することが最も重要となります。

ESETが開発した先進のマルウェアレポーティング/追跡システム「ThreatSense.Net」によると、2012年2月度のランキングは、「HTML/Scrinject.B」が第1位という結果になりました。このマルウェアは、検出された脅威全体のうち3.93%を占めています。

ESETは、セキュリティソフトウェアのグローバルプロバイダーです。ESET NOD32 AntivirusとESET Smart Securityは、包括的な機能とすぐれた検出性能を備えるセキュリティソリューションとして、常に高い評価を受けています。

セキュリティ脅威の被害に遭わないためには、アンチウイルスソフトウェアを最新の状態に保つだけでなく、セキュリティに関する最新情報を把握しておくことも重要となります。ESET Threat Centerでは、セキュリティに関するさまざまな情報を提供しています。次の情報源をぜひご覧ください。

この情報は、ThreatSense.net(※)の情報を元に作成しています。

- ※ ThreatSense.Netは、ESETが新しい脅威を迅速かつ継続的に把握するためのシステムです。ESET製品のオプションで、ThreatSense.Net早期警告システムを有効にした場合、ESET社のウイルスラボで、検出された脅威の情報を収集し、台頭する脅威の検出率の向上等、ESET製品の品質向上に役立てています。