ESET Smart Home Research Teamは、人気の高いAmazon Echoの第1世代およびAmazon Kindleの第8世代のデバイスが、さまざまなKRACK攻撃の影響を受けることを発見。

この脆弱性により攻撃者は個人情報を窃取したりDos攻撃を実行することが可能であることが明らかになった。

本記事はESET Japanが提供する「ESETブログ」に掲載された「Alexaの問題とは? Wi-Fi通信を傍受可能にする脆弱性「KRACK」によるAmazon EchoとKindleへの影響は?」を再編集したものです。

近年、数億の家庭でホームアシスタントデバイスが使用されており、インターネットに対応しスマート化しています。これらのデバイスを開発するベンダーはセキュリティ対策を講じていますが、ESET Smart Home Research Teamは、人気の高いAmazon Echo(Amazon Alexa独自のハードウェア)でさえ、KRACK(Key Reinstallation Attack:キーの再インストール攻撃)に対して脆弱であることを発見しました。また、広く使用されているAmazon Kindle電子リーダーの少なくとも1つの世代も同じ攻撃に対して脆弱です。

特定されたすべての欠陥は、Amazonのセキュリティチームに報告され、その後、パッチが適用されています。

KRACK攻撃

2017年、ベルギーの2人の研究者であるMathy VanhoefとFrank Piessensが驚くべき発表を行いました。WPA2標準に重大な弱点を発見したのです。WPA2は、当時のほぼすべての最新のWi-Fiネットワークを保護していたプロトコルです。彼らの論文で説明されているように、KRACK攻撃は主に4ウェイハンドシェイクを標的としていました。これは、クライアントとアクセスポイントの両方が正しい認証情報を持っていることを確認する仕組みと、トラフィックの暗号化に使用されるキーのネゴシエーションから構成されます。

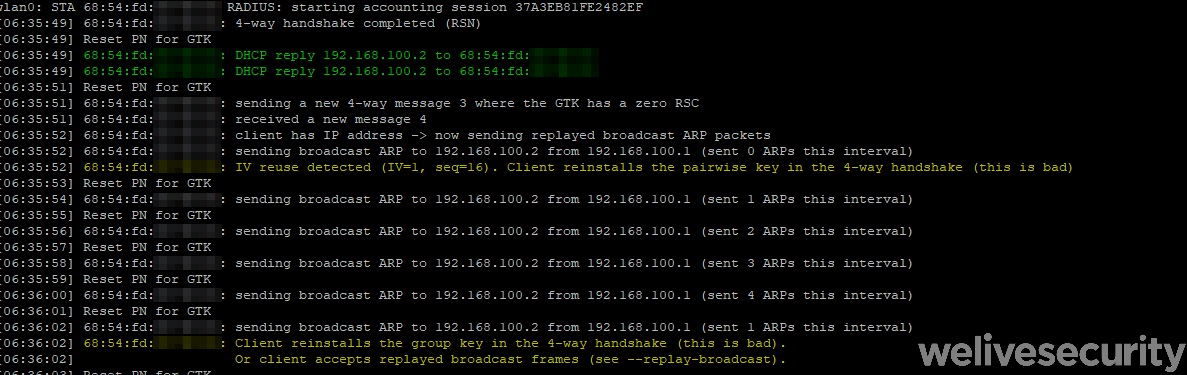

Vanhoefのチームは、暗号化ハンドシェイクメッセージを作成して再生することにより、攻撃者がユーザーのデバイスをだまして、現在のセッションで使用されるペアワイズキー(これはWi-Fiパスワードではありません)を再初期化できることを発見しました。この欠陥を悪用することにより、攻撃者は暗号化XORストリームを段階的に再構築し、ユーザーのネットワークトラフィックを盗聴することが可能になります。

Alexaの問題とは?

脆弱性が発見されてから2年が経過していますが、多くのWi-Fi対応デバイスは依然としてKRACK攻撃に対して脆弱です。ESET Smart Home Research Teamが報告しているように、脆弱なデバイスには、複数のAmazonデバイスも含まれていました。Amazonは、米国だけで数千万台のAmazon Echosを販売し、数千万のAmazon Kindleを販売しており、広範囲の及ぶセキュリティリスクをもたらしました。

調査の一環として、第1世代のAmazon Echo(Amazon Alexaのオリジナルハードウェア)と第8世代のAmazon Kindleをテストしました。ESETの調査は主に、Vanhoefのチームが提供しているスクリプトを利用して、さまざまなKRACK攻撃に対してデバイスが脆弱であるかどうかを確認することに焦点を当てました。

Echoの第1世代およびAmazon Kindleの第8世代のデバイスは、2つのKRACKの脆弱性に対して影響を受けることがわかりました。Vanhoefのスクリプトを使用して、4ウェイハンドシェイクでペアワイズ暗号化キー(PTK-TK)を再インストールできること(CVE-2017-13077)、そして、4ウェイハンドシェイクでグループキー(GTK)を再インストールできることを再現できました(CVE-2017-13078)。

これらの脆弱性によって、攻撃者は以下の操作が可能になるため、非常に深刻です。

- 古いパケットをリプレイしてDoS攻撃を実行したり、ネットワーク通信を中断したり、リプレイ攻撃を実行したりする

- ユーザーが送信したデータまたは情報を解読する

- ネットワーク構成に応じて、データパケットを偽造し、デバイスにパケットを破棄させたり、新しいパケットを挿入したりする

- パスワードやセッションCookieなどの機密情報を傍受する

Amazonホームアシスタントは、KRACKとは関係のない別のネットワークの脆弱性であるブロードキャストリプレイ攻撃の影響も受けます。これは、有効なブロードキャスト送信が不正に繰り返され、標的のデバイスに受け入れさせるネットワーク攻撃です。これは下位層の攻撃であり、攻撃者はこの問題を悪用して、サービス拒否(DoS)攻撃を開始したり、暗号解読や総当り攻撃のためにパケットを収集したりできます。

報告とパッチの適用

ESETの調査チームは、2018年10月23日にEchoおよびKindleで特定されたすべての脆弱性をAmazonに報告し、同日に問題を認識したことを通知されました。2019年1月8日、ESETは、Amazonのセキュリティチームが、報告された問題を再現し、パッチを準備し、今後数週間でそれらをユーザーに配布するという確認を受け取りました。

Echoの第1世代およびAmazon Kindleの第8世代の数百万台のデバイスに、CVE-2017-13077およびCVE-2017-13078の脆弱性のパッチを適用するために、Amazonはwpa_supplicantの新しいバージョンをリリースして配布しています。wpa_supplicantは、クライアントデバイスのソフトウェアアプリケーションであり、Wi-Fiネットワークを正しく認証する処理を実行します。

結論

ESET Smart Home Researchチームは、Amazon Echo第1世代およびAmazon Kindle第8世代のデバイスがさまざまなKRACK攻撃の影響を受けることを発見しました。特定されたすべての問題はAmazonに報告され、Amazonはパッチを適用しました。

KRACK攻撃を実行するには、Wi-Fiネットワークに対する他の攻撃と同様に、そのWi-Fiネットワークの近くで攻撃を実行する必要があります。つまり、攻撃者とユーザーの両方のデバイスが同じWi-Fi無線ネットワークの範囲になければ、セキュリティ侵害は発生しません。

Amazon(そして、おそらく他社)のデバイスに対する攻撃も、ネットワーク経由で送信される情報セキュリティに大きな影響を与える可能性は低いと考えられます。これは、機密データは、標準のWPA/WPA2暗号化以外に、TLS暗号化を使用するHTTPSの追加のセキュリティ対策によって保護されているためです。

上記の攻撃は、WPA/WPA2のセキュリティのみに影響します。成功すると、保護されていないWi-Fiネットワークを使用しているユーザーと同じレベルのセキュリティになります。したがって、実際に影響を受けるのは、主に、TLSなどの他のネットワークレイヤーによって適切に保護されていないデータや他のエクスプロイトと攻撃が組み合わせた場合のデータに関係します。これらの問題については、この記事では説明しません。

いずれの場合でも、すべてのAmazonユーザーは、EchoアプリとKindle設定を確認し、最新のEchoおよびKindleファームウェアを使用していることを確認するようにしてください。

Miloš ?ermák、ESETマルウェアリサーチャー

本調査には、セキュリティアウェアネススペシャリストのOndrej Kubovi?も協力しています。