MITRE社が開発しているATT&CKは、デジタル世界の攻撃者が使用するさまざまな攻撃タイプの戦術、手法、および手順を体系化し分類したプラットフォームであり、企業や組織が防御の弱点を特定するのに役立つ情報を提供します。

本記事ではATT&CKの解説、ならびに活用方法を紹介します。

本記事はESET Japanが提供する「ESETブログ」に掲載された「MITRE ATT&CKの概要とその有用性」を再編集したものです。

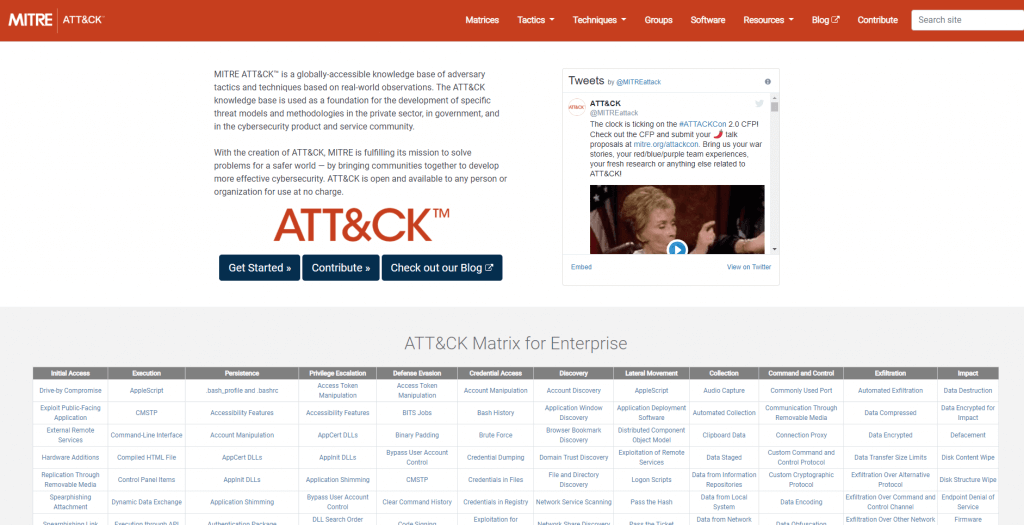

MITREは1958年に設立された非営利法人であり、「世界をより安全にするために問題を解決する」ことを使命としています。この目標の一部は、MITREが新たにキュレーションしたナレッジベースMITRE ATT&CKによって達成されています(ATT&CKはAdversarial Tactics, Techniques, and Common Knowledge:敵対的戦術、手法、一般知識 の略です)。これは、デジタル世界の攻撃者が使用するさまざまな攻撃タイプの戦術、手法、および手順(TTP)を体系化し分類したプラットフォームであり、企業や組織が防御の弱点を特定するのに役立ちます。

攻撃に関して収集されるすべての情報は、エンタープライズ、モバイル、攻撃前などのさまざまなマトリックスで表示されます。たとえば、エンタープライズマトリックスには、次のカテゴリ(戦術)が含まれます。

- 初期アクセス

- 実行

- 永続化

- 権限昇格

- 防衛回避

- 認証情報アクセス

- 探索

- 横展開

- 収集

- C&C(Command and Control)

- 持ち出し

- 影響

各カテゴリは、攻撃のタイプに対応した特定のサブカテゴリ(手法)に分割されています。また、手法の詳細、例、参考文献(攻撃を受ける可能性のあるプラットフォーム、インシデントが検出された日付など)、および脅威の軽減と検出に関する提案も掲載されています。

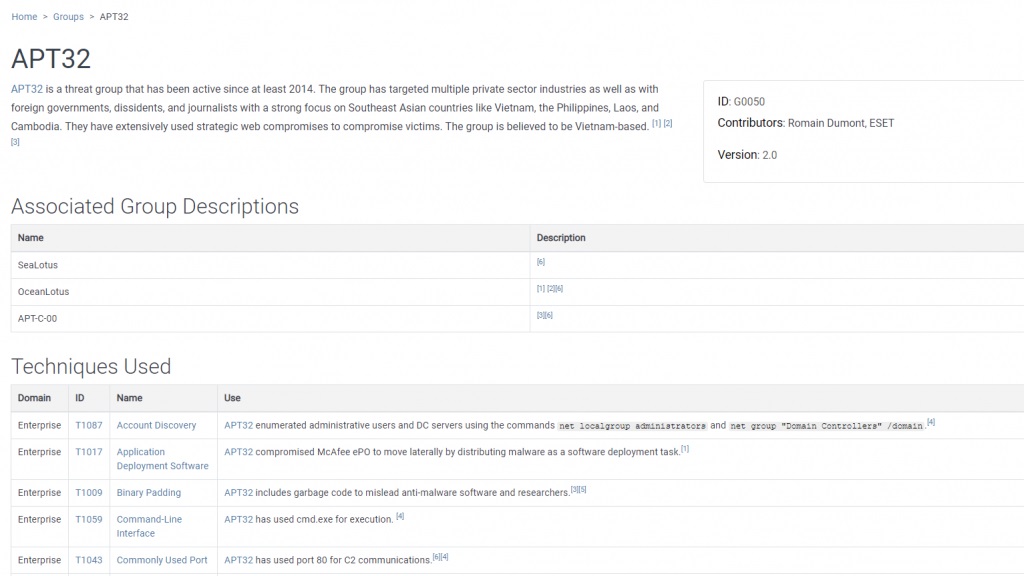

たとえば、スピアフィッシングリンク初期アクセス内のセクションには、この初期アクセスの方法に関する説明が含まれます。本記事執筆時点では、このセクションには、この手法を使用した19件の攻撃事例が掲載されています(図1はOcean Lotus、別名APT32のエントリを示しています)。言うまでもありませんが、今後これらの脅威を軽減する方法や安全を維持(または強化)するために必要な検出手法の説明や推奨事項が記された新たなレポートが追加されれば、この件数は増加していきます。

このプラットフォームは、標的の偵察、攻撃経路、実際の侵入、侵入後のアクションなど、サイバー攻撃のライフサイクル全体の分析に役立つさまざまな情報を提供します。

ATT&CKの重要性とは

このタイプのリポジトリは、情報セキュリティの専門家が新しい攻撃手法の最新情報を入手し、攻撃の発生を未然に防ぐのに非常に役立ちます。

組織はこのフレームワークを活用することで、防御システムのマップを作成できます。ATT&CKフレームワークは主に敵対的な行動を説明するものですが、企業、特にセキュリティメカニズムを設計する企業は、可能性のある攻撃シナリオを考慮し、さらに必要に応じてスタッフをトレーニングした上で、必要な調整を行うことができます。

ATT&CKはオープンソースのレポートに基づいて、既知の手法およびツールなど、数多くの攻撃者および攻撃グループに関する詳細情報を提供します。敵対的行動を標準化された方法で説明できるため、ATT&CKフレームワークはサイバーセキュリティ脅威に関する情報を提供するのにも役立ちます。セキュリティチームは、このフレームワークが提供するガイドを既存のオペレーションコントロールと比較することで、攻撃者に悪用される前に強みを確立し、弱点を特定できます。

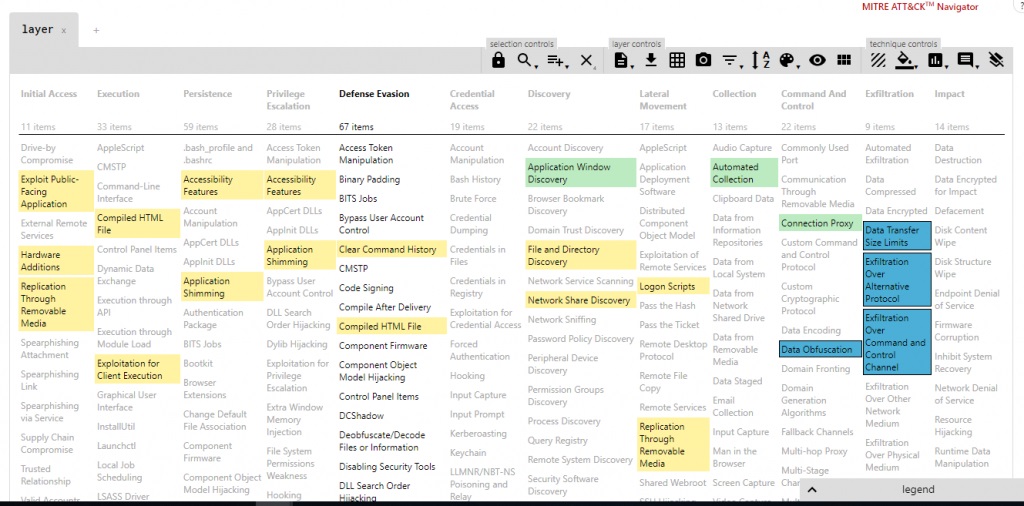

MITRE ATT&CK Navigatorで特定の攻撃者のエントリを作成すると、その攻撃者または攻撃グループに関連した環境の長所と短所を視覚化することができます。また、組織の内部システムで実行されたテストとその結果を分類するためにも使用できます。このナビゲーターはオンラインでの使用が可能ですが、ダウンロードすれば安定して長期間使用できます。

ATT&CKにリンクされていて、シミュレーション環境で攻撃手法をテストするメカニズムを提供するリソースも存在します。たとえば、Verodin、SafeBreach、AttackIQなどの企業は、攻撃シミュレーションを実行する機能を提供しています。MITRE Caldera、Uber Metta、Red Team Automation(RTA)、Atomic Red Teamなどのオープンソースオプションでは、攻撃シミュレーションの実行が可能なだけでなく、ATT&CKにもリンクされています。起こり得る影響の度合いが明確になっていない本番ネットワークでこの種のテストを実行する際には、常に細心の注意を払う必要があります。本物の企業データが保存された本番機器が接続しているネットワークから、できる限り切り離されたコントロールされた環境で使用することをお勧めします。

まとめると、MITRE ATT&CKには、セキュリティ戦略を補完する数多くのツールとリソースが含まれています。このフレームワークは、組織に脅威インテリジェンスを提供するとともに、侵入の検出と対応への準備状況を示します。これにより、組織はサイバーセキュリティのニーズに応え、攻撃を受けた場合に備えて準備をすることができます。

ESET の研究チームが今年初め、ほとんどの公開済みマルウェア分析にMITER ATT&CKマトリックスを含めることを決定したことは、言うまでもありません。