5G回線の本格的な運用が秒読み間近になるなど、IoT普及に向けた整備が進みつつある。しかし、本格的な普及フェーズに向け、セキュリティ面がおざなりになっていることを懸念する声が上がっている。実際、政府は2019年2月から情報通信研究機構 (以下、NICT)に依頼する形で「NOTICE *1」を実施。そのほかの施策を含め、IoT機器の安全性を調査する取り組みを強力に推進している。それではIoT機器の利便性を最大限享受しながら、セキュリティを高めるためにはどういう点に気をつけるべきだろうか。キヤノンマーケティングジャパン株式会社(以下、CMJ) ゲートウェイセキュリティ企画本部 ゲートウェイセキュリティ技術開発部 セキュリティエバンジェリスト 西浦 真一が解説する。

*1 総務省、国立研究開発法人情報通信研究機構(NICT)及びインターネットプロバイダが連携し、IoT機器へのアクセスによる、サイバー攻撃に悪用されるおそれのある機器の調査及び当該機器の利用者への注意喚起を行う取組のこと。(NOTICE ウェブサイトより引用)

IoTの概念自体は30年以上前から存在していた

CMJでは、「先進的な ”イメージング & IT” ソリューションにより社会課題の解決に貢献する」をグループのミッションに、最近では情報セキュリティ事業への取り組みを強化している。40年超にわたってIT分野で、コンサルティング、研究、開発から運用フェーズまでトータルでかかわり、常にセキュリティの課題と向き合い続け、多くの知見を蓄積してきた。

そうしたセキュリティ分野における実績をバックグラウンドに、西浦は「セキュリティエバンジェリスト」の肩書きで活動している。サイバーセキュリティに関する研究を担う「マルウェアラボ」と連携し、年々その脅威が高まるマルウェアについて情報収集から分析、発信までの役割を担っている。セミナー等での講演活動では最近、IoTに関する話題に触れることが多くなっているという。

「IoT活用の積極的な推進が企業活動の今後を左右するとまで喧伝されていることもあり、その活用を経営課題として真剣に検討、あるいは実証実験を始める、といったことが増加してきていることを感じます。その流れで懸案として上がってくるのがIoTに関するセキュリティをどうするべきかという問題です。私はエバンジェリストとしての活動だけでなく、実際にお客さまの元へ訪問していますが、近年IoTに関する案件が増えてきています。」と西浦はIoTをめぐる状況について説明する。

IoTという言葉自体はドイツが発端の「インダストリー4.0」と同時期の2013年ごろ、日本国内でも認知が広まった感がある。しかし、そのタイミングでは30年以上も前から言われていたFA(Factory Automation)におけるM2M(Machine To Machine)の概念が拡張したもの、すなわち工場の機械同士が情報連携して最適解を出していくというものだ。センサーや機械に組み込まれたチップから発せられた情報をクラウドに集約し、最適な製造過程を導き出すことで工場の生産性向上を成し遂げるためのテクノロジーで、産業用途が前提となっていた。ここ数年でその概念は大きく変化し、現在ではインターネットにネットワーク経由で接続する機器全般、そしてそのテクノロジーをIoTとみなすようになっている。例えば、ホームセキュリティで用いられるネットワークカメラ、認知も利用も増加してきているスマートスピーカーなどもその一例に挙げられるだろう。

「これはデジタルテクノロジーの多くに該当することかもしれませんが、IoTも当初の予想よりも早いペースで普及が進んでいます。総務省が毎年発表している情報通信白書によると、2015年時点では2020年の世界全体での総デバイス数の予想値は200億台程度でしたが、2018年度発表のものでは同じく2020年に400億台超と倍増した予測値となっています。スマートフォンでも同様の傾向を示していましたが、この傾向はしばらく続くものと思われます。中でも顕著な伸びを示しているのが自動車、運送、医療分野などです。

一方、日本国内だけに限定すると状況は若干異なります。日本は職人気質な土壌もあるため、IT分野全般の新しいものへの反応が芳しくありませんでした。しかし、政府が旗振り役となって動き出したことで近年、産業機械や運送業務における最適化といった動きが加速しつつあります。一度火が付けば早いのもまた日本の特徴なので、今後は爆発的な増加ということも考えられます。」と西浦は今後の日本での動向に期待を寄せる。

「Mirai」が明らかにしたIoT機器の危険性

諸外国と比較すると、日本国内の動きが遅れをとっていることは否めないが、IoT活用は確実に進み始めている。しかし、デジタルテクノロジーは普及と時を同じくしてセキュリティへの懸念も高まることになる。IoT時代の幕開けにあたり、どのようなことがセキュリティの懸案事項になるのだろうか。

「M2Mやユビキタスという言葉がバズワードとして、もてはやされた時代は機器の単価も高く、チップの性能も低かったため、専用のシンプルなプログラムが用いられていました。また、ネットワークへの接続も工場内部で完結するようなものがほとんど。一方、IoTの概念が広まって以降はFreeBSDやLinux、AndroidなどがOSとして組み込まれた機器が、安価で大量にネットワーク経由でインターネットに接続されるようになりました。そして接続された機器は日々、世界各地で発生している攻撃に晒されています。2016年、Linuxの機器を乗っ取り大規模なネットワーク攻撃に組み込むマルウェア「Mirai」が大きなトピックとなりましたが、この件はIoT機器の危険性を世間に知らしめるきっかけとして象徴的なインシデントだといえるでしょう。」と西浦はIoTのセキュリティ上の課題の変化についてこのように述べる。

例えば、迷惑メールによる攻撃は日本語という言語が海外からの攻撃に対するひとつの障壁となる。最近の迷惑メールこそ手口が高度化し、自然な日本語が使われるようになってきているが、あまりにも拙い日本語が並びあからさまに迷惑メールだと判断できる迷惑メールを受け取った方も多いことだろう。しかし、IoTの場合はそうした障壁がないため、海外で発生した攻撃は日本国内にも波及する。先のMiraiをはじめ、IoT機器は常に世界的な攻撃を受けるリスクを抱えている状況なのだ。

IoT機器の乗っ取りは人命をリスクに晒す可能性も

パソコンやスマホなどでは最近、啓蒙活動の効果もあり、ユーザーのセキュリティ意識が高まってきている。しかし、IoT機器の場合はセキュリティ対策がおざなりにされがちだという。西浦はその背景を以下のように説明する。

「情報セキュリティの3要素として『機密性』、『安全性』、『可用性』が知られますが、可用性ばかりに注力し、安全性に対する意識が高くなかったのです。安全性を高めようとすると、レスポンスも悪化する上、コストも高くつきます。それまでの製造業における『効率』を重視した結果です。2015年、米国の『ブラックハットUSA』で発表された『ジープ・チェロキー』への乗っ取りはまさにそうした隙を突いた攻撃手法でした。

自動車の内部ではTCP/IPとは別系統で稼働するCANネットワークが動いており、動作的に軽い制御を実現していました。しかし、このCANネットワークは軽快な動作を重視したあまり、偽の信号を受け付けないという仕様にはなっておらず、脆弱性として露呈してしまったのです。その結果、ネットワークを乗っ取られた自動車はワイパーやミラーという運転補助機能だけでなく、アクセルやブレーキなど人命にかかわるような部分まで制御されてしまうことが明らかになりました。このジープ・チェロキーの一件以降、自動車だけでなくIoT機器全般においてセキュリティ対策の見直しが進むようになりました。」と西浦は述べる。

他にも人命に関わる脆弱性を露呈したケースはある。例えば心臓の定期的な鼓動を補助するペースメーカーに脆弱性が見つかり、外部からファームウェアを書き換え、ペースをコントロールされた結果、電源の消費スピードを早めてしまう、といったものだ。こうした事案はファームウェアに脆弱性が見つかり、そこを攻撃側から狙われるという点で共通する。ファームウェアがしばしば書き換えられてしまうのは通信部分に脆弱性を有しているためである。しかし、なぜベンダーはその脆弱性を有した製品をリリースしてしまうのだろうか。

「IoT機器の場合、モノづくり専業だったベンダーの中には、ITは専門外といった開発者が製品を設計しているケースも散見されます。専門外のため、ITとモノが融合することで生じる危険性を十分に把握できていないのです。また、ITの場合はテクノロジーの進化が早いため、これまでのモノづくりとは製品のライフサイクルも異なります。セキュリティのトレンドをキャッチアップし、修正パッチを都度配布するといった考えを前提としたビジネスモデルとなっていないのです。その結果、脆弱性が発見されても放置されたままで、攻撃側にとっては格好のスポットとなってしまうのです。一時期話題になったルーターを乗っ取った攻撃が数多く起きている背景にはこういった問題も横たわっています。」と西浦は述べる。

継続的なサポートが難しいIoTのビジネスモデル

ソフトウェアも以前のような買い切り型からサブスクリプション型に移行しつつあるのは、ビジネスモデルとしての秀逸さだけでなく、継続的なサポートをおこなうためでもある。そのサポートの中にはセキュリティ対策としてのバグ修正やOSなどプラットフォームのアップデートに対応する改修、あるいは発見された脆弱性への適用パッチの開発・配布なども含まれる。サブスクリプション型であればユーザーの課金による継続的な収入で対応できるものの、買い切り型の場合はユーザー数が増え続けない限りいずれどこかのタイミングでサポートの原資は尽きてしまう。IoT機器はソフトウェア的な要素を含むハードウェア製品となるため、原理的にはどこかのタイミングでサポートは終了してしまうことになるのだ。

もちろん、サポートを終了した製品が重大なインシデントを引き起こしたとなれば、信頼を大きく失墜しかねないため、特に大手企業では極力長期にわたってサポートをおこなう。マイクロソフト社のWindows 7が当初のサポート終了予定の2015年から2020年に延長をしたのはその最たる例だろう。しかし、IoT機器の場合、黎明期段階ということもあり、実験的な製品などをスタートアップなどが提供していることも多い。そうした状況が大きな問題につながりかねないと西浦は警告する。

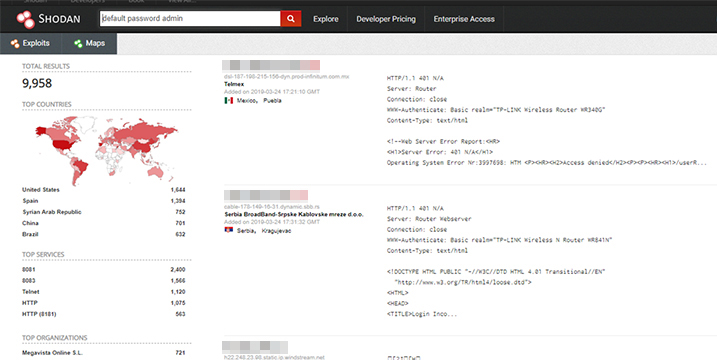

「小規模の企業が開発した製品は販売価格も低めに設定され、販売後のソフトウェアのアップデートを見越していないものが少なくありません。それでも法人向け機器はベンダーがサポートをおこなうことも考えられますが、一般ユーザー向けのものは脆弱性が見つかってもそのまま、ということがよくあります。さらに、悪質なものの中にはプログラム自体もセキュアコーディングされていないものすらあるのです。加えて、専門外の業者が機器を設置し、管理画面が初期設定のままという機器もあります。インターネット上に開放されている管理画面を調べるツールでアクセスすると、表示されたポップアップにユーザーIDとパスワードが表示されているということすらありました。これでは攻撃側に侵入してくれと言わんばかりです。

パソコンやスマホだと、画面を通じて不審な挙動を見ることで気づくことができます。しかし、IoT機器の場合は目で見るものではないため、仮に乗っ取られて犯罪の攻撃に加担していても、専門知識がない人は気づくことすらできません。2019年2月から開始されたNICTによるIoT機器調査「NOTICE」は賛否両論ありますが、多くのユーザーが気づくことすらできない現状を踏まえるとやむなしと考えています。」

リスクを認識し、適切な対策を取り安全なIoT活用を心がけたい

自分自身の気づかないところで犯罪の攻撃に加担しているとすれば、あまり気分がいいものではない。しかし、気分の善し悪しにとどまらず、罪に問われることすら可能性としては否定できない。それは一般ユーザーの場合は人生を、企業の場合は事業の存続を脅かしかねないリスクとなりうるのだ。さらに西浦は続ける。

「サイバー攻撃の手法は日増しに巧妙化していますが、IoT機器に関しても例外ではありません。IoT機器への攻撃は前年に登場した手法が翌年に主流になる、というサイクルがあります。2018年にはいわゆる『サプライチェーン攻撃』のようなIoT機器を入口にパソコンやサーバーに侵入するという手口が登場したので、今年は主流になる可能性があります。他にも、3月にはブロードバンドルーターのDNSが書き換えられた結果、Facebookにアクセスしたユーザーが偽のFacebookに誘導され、悪質なプラグインをインストールさせられてしまうといったインシデントが発生しています。自分のパソコンのブックマークからアクセスしたページが偽ページだと気づく人はほとんどいないでしょう。それほど手口は巧みになっているということは覚えておいてほしいです。」

犯罪の手法が広く知られてしまえば、その成功確率は下がってしまう。だからこそ、犯罪を企む者たちは日々、新しい手口の開発に余念がない。情報がかつてないほどに価値を持っている時代、それを奪取して利益に変えようと企んでいる者の数は増えており、ダークウェブ上ではエコシステムが確立しているほどだ。こうした状況から自分自身を守るためには結局のところ、基本に立ち返り、セキュリティソフトの導入など、必要な対策を適切におこなうということに尽きる。そして、犯罪とは常に隣り合わせであるという認識を持って行動することを心がけてほしい。

話を聞いた社員:

ゲートウェイセキュリティ企画本部 ゲートウェイセキュリティ技術開発部

セキュリティエバンジェリスト 西浦 真一