怪しいサイトから入手したアプリにマルウェアが潜んでいるかもしれないと疑うのは、ごく自然なことであるが、実は、正規サイトであっても、サイバー犯罪者によるマルウェアの侵入を可能とする不正アプリは後を絶たない。さらには正規アプリを使う事例も見つかっている。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を翻訳したものである。翻訳では一部を省略している。

2017年は、Google Playを通じてユーザーのシステムを侵害しようとする、多くのマルウェア攻撃が観測された。多くの場合、これらのアプリは、Googleに通報されてから数日で削除されたにもかかわらず、数千人規模のユーザーに感染している。Google Playにアップロードされたアプリは、不正アプリであるかどうか自動的に分析されるものだが、2017年末に発生した攻撃では、正規のアプリに不正なふるまいをさせるというテクニックが用いられ、Google Playの自動検出機能をかいくぐっているのである。

2017年10月、11月に、Google Playのストアでドロッパーを使用した2つの新たな攻撃が発生した。最初は、バンキングトロージャン(オンラインバンキングを狙うトロイの木馬)を仕掛けるもので、2つ目は、自らの正体を分かりにくくするために、侵入当初は一見無害に見えるプログラムでありながら、その後、タイミングを見計らって本性を現し、不正プログラムとして活動を行う「マルチステージ」型のマルウェアを用いたものである。この記事の最後には、感染の疑いを確認するための指標(=危殆化指標、IoC)などの情報も盛り込んでいる。

これまで発見されたドロッパーは、洗練されていた。利便性の高いサービスを用い、バックグラウンドでクリックを実行させ、未知のソースからアプリをダウンロードさせていた。それに対してこの新たなドロッパーは、巧妙な手口を持つことなく、すでに未知のソースからアプリをダウンロードしているユーザーを想定している。もしダウンロードをしていなければ、このドロッパーはマルウェア「バンクボット」(BankBot)のインストールに失敗するため、脅威とはならない。

もしも設定で「提供元不明のアプリ」(提供元がPlayストアではないアプリ)のダウンロードを許可していると、バンクボットのインストールを求めるプロンプトが表示される。

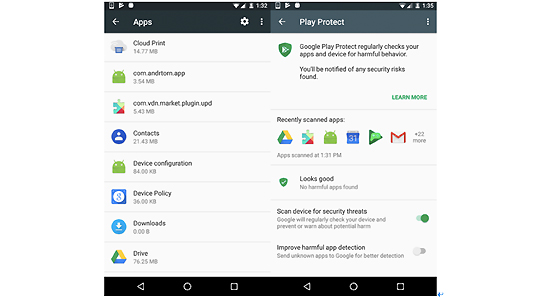

興味深いことに「トルネード・フラッシュライト・ドロッパー」(Tornado FlashLight dropper)(com.andrtorn.app)がGoogle Playから削除されているにもかかわらず、GoogleのPlay Protectでは検知されない。同じことが、今回説明しているドロッパー(com.vdn.market.plugin.upd)にも適用される。これは、デバイスがしっかりとしたウイルス対策アプリで守られている場合を除き、ドロッパーのアプリとマルウェアをサードパーティーの場所からインストールし、干渉なしで実行できることを意味する。

分析

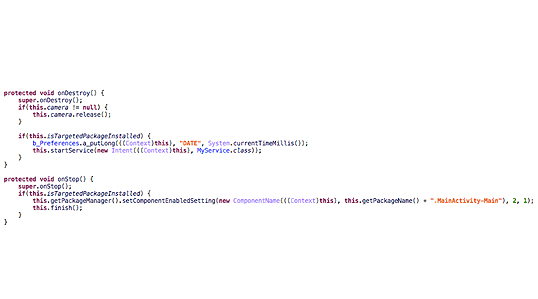

ドロッパーが動き始めると、決め打ちされた160種類のアプリに対して、インストールされたアプリをチェックする。ただし現時点では132種類しか特定できていない。それはパッケージの名前がドロッパーに含まれておらず、ハッシュしか保持していないからである。標的のパッケージのリストも同様である。ドロッパーアプリが閉じられたときに、1つかそれ以上の標的にされているアプリがインストールされていれば、ドロッパーとしての機能が実行されることになる。

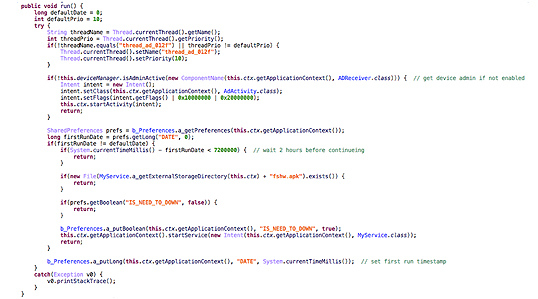

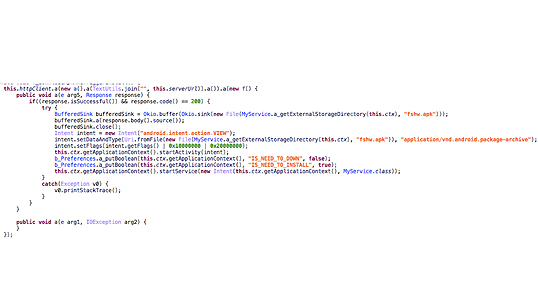

ドロッパーは、同様のチェックをデバイスブートで実行し、もし成功すれば、その場合にもサービスを開始する。最初にユーザーから管理者権限を要求し、取得した後に、ダウンロードルーチンを継続する。ほかのドロッパーと同様に、バンクボットの APKは、「hxxp://138.201.166.31/kjsdf.tmp」からダウンロードされ、そのダウンロードはドロッパーに管理者権限が与えられてからわずか2時間後に実行される。

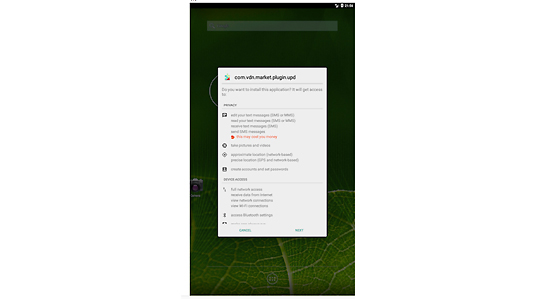

ダウンロードが完了すると、ドロッパーは標準のAndroidメカニズムを利用して、Google Playストア外からのアプリをインストールするために、APK(Androidのアプリケーションパッケージ)をインストールしようとする。未知のソースからのダウンロードを許可しておくことを求められるばかりか、このインストールの場合、ユーザーにインストールを継続させるためにボタンの選択を要求する。

インストールパッケージのアイコンと名前を見ると、攻撃者はそれをGoogle Playのアップデートに見せかけようとしているという仮定ができる。1度インストールが終わると新しいAPKは、デバイスの管理者権限を要求し、そして攻撃を続ける。

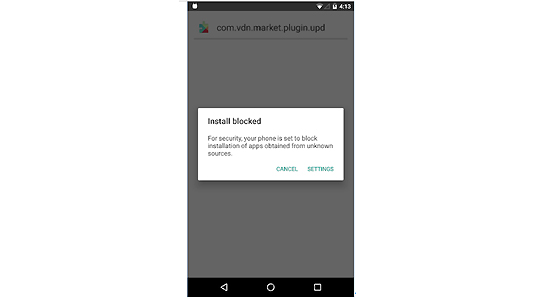

未知のソースからのダウンロードが許可されていなければ、Androidはエラーメッセージを表示し、インストールは失敗する。

攻撃の成功を防ぐ方法

ユーザーにとっては、そのアプリが不正なものかどうか見極めるのは難しくなっている。1つ目の防御方法は、Google Playストアからだけアプリをインストールすること。大部分のマルウェアが代替ストアを通じて拡散しているからだ。2つ目に、自分自身が何をしようとしているかはっきりと理解しないままに、「未知のソース」を許可してはならない。もしも信頼できないアプリや人物からそう勧められていれば、マルウェアと何らかの関わりがあると疑った方がいいだろう。

しかし、Google Playからアプリをインストールする場合はどうすればいいだろうか。Googleにまだブロックされていないが、すでに検出されているマルウェアを捕まえるためには、ウイルス対策ソフトを活用することをお勧めする。また、次の点に注意するとリスクの軽減につながる。

アプリのユーザー数とユーザー数とレビュー評価を確かめよう。大部分のマルウェアは長期間にわたってストアにはホストされないため、多くのユーザーを得ることもないからである。また、アプリをインストールした後に、幾つか注意すべきことがある。ほとんどのマルウェアがデバイスの管理者権限を取得しようとする(削除できないようにさせないために、この許可を与えてはならない)。ほかのマルウェアの場合であれば、デバイスを乗っ取ろうとして、デバイスとユーザーとのやりとりをシミュレーションする必要が生じ、アクセシビリティーサービスの許可を求めることがある。ほかに注意すべきところと言えば、アプリを最初に起動しようした後に、マルウェアが自身の身を隠そうとして、アプリ一覧画面からアイコンが消えてなくなっていることである。もしもこうした事態が生じたら、データをバックアップした上で、工場出荷時の設定に戻し、マルウェアが削除されたかどうか確かめるのが最善の策である。

攻撃A

感染の疑いを確認するための指標(=危殆化指標、IoC)

| ドロッパー | パッケージ名 | SHA-256: |

|---|---|---|

| Tornado FlashLight | com.andrtorn.app | 89f537cb4495a50b0827 58b34e54bd1024463176d7d2f4a445cf859f5a33e38f |

| phxuw | com.sysdriver.andr | d93e03c833bac1a29f49fa5c3060a04298e7811e4fb0994afc05a25c24a3e6dc |

| faczyfut | com.sysmonitor.service | 3a3c5328347fa52383406b6d 6ca31337442659ae8fafdff0972703cb49d97ac2 |

| Lamp For DarkNess | com.wifimodule.sys | 138e3199d53dbbaa01db40742153775d54934433e999b9c7fcfa2fea2474ce8d |

| zqmfsx | com.seafl.andr | c1720011300d8851bc30589063425799e4cce9bb972b3b32b6e30c21ce72b9b6 |

| Discounter | com.sarniaps.deew | bb932ca35651624fba2820d657bb10556aba66f15c053142a5645aa8fc31bbd0 |

| Dropped ynlfhgq | com.vdn.market.plugin.upd | 9a2149648d9f56e999bd5af599d041f00c3130fca282ec47430a3aa575a73dcd |

C2

全てのアプリは「138.201.166.31」と交信する。

攻撃B

感染の疑いを確認するための指標(=危殆化指標、IoC)

| ドロッパー | ドロッパー パッケージ名 | SHA-256: |

|---|---|---|

| XDC Cleaner | com.sdssssd.rambooster | cc32d14cea8c9ff13e95d2a83135ae4b7f4b0bd84388c718d324d559180218fd |

| Spider Solitaire | com.jkclassic.solitaire12334 | b6f5a294d4b0bee029c2840c3354ed814d0d751d00c9c3d48603ce1f22dae8b3 |

| Classic Solitaire | com.urbanodevelop.solitaire | b98d3f4950d07f62f22b4c933416a007298f9f38bebb897be0e31e4399eb39c3 |

| Solitaire | com.jduvendc.solitaire | b98d3f4950d07f62f22b4c933416a007298f9f38bebb897be0e31e4399eb39c3 |

| Dropped malware xcuah | com.vdn.market.plugin.upd | 129e8d59f2e3a6f0ac4c98bfd12f9fb5d38176164ff5cf715e7e082ab33fffb6 |

| Adobe Update | com.hqzel.zgnlpufg | 3f71c21975d51e920f47f6 ec6d183c1c4c875fac93ce4eacc5921ba4f01e39d3 |

C2

全てのドロッパーは「5.61.32.253」と交信する。以下のような、幾つかのホスト名が使用されている。

– 88820.pro

– 88881.pro

– 88884.pro

マルウェアサンプルは「94.130.0.119」と「31.131.21.162」と交信する。

標的になったアプリ

at.bawag.mbanking

at.spardat.bcrmobile

at.spardat.bcrmobile

at.spardat.netbanking

au.com.bankwest.mobile

au.com.cua.mb

au.com.ingdirect.android

au.com.nab.mobile

au.com.newcastlepermanent

au.com.suncorp.SuncorpBank

ch.raiffeisen.android

com.EurobankEFG

com.adcb.bank

com.adib.mbs

com.advantage.RaiffeisenBank

com.akbank.android.apps.akbank_direkt

com.anz.SingaporeDigitalBanking

com.bankaustria.android.olb

com.bankofqueensland.boq

com.barclays.ke.mobile.android.ui

com.bbva.bbvacontigo

com.bbva.netcash

com.bendigobank.mobile

com.bmo.mobile

com.caisseepargne.android.mobilebanking

com.cajamar.Cajamar

com.cbd.mobile

com.chase.sig.android

com.cibc.android.mobi

com.citibank.mobile.au

com.clairmail.fth

com.cm_prod.bad

com.comarch.mobile

com.comarch.mobile.banking.bnpparibas

com.commbank.netbank

com.csam.icici.bank.imobile

com.csg.cs.dnmb

com.db.mm.deutschebank

com.db.mm.norisbank

com.dib.app

com.finansbank.mobile.cepsube

com.finanteq.finance.ca

com.garanti.cepsubesi

com.getingroup.mobilebanking

com.htsu.hsbcpersonalbanking

com.imb.banking2

com.infonow.bofa

com.ing.diba.mbbr2

com.ing.mobile

com.isis_papyrus.raiffeisen_pay_eyewdg

com.konylabs.capitalone

com.mobileloft.alpha.droid

com.moneybookers.skrillpayments

com.moneybookers.skrillpayments.neteller

com.palatine.android.mobilebanking.prod

com.pozitron.iscep

com.rak

com.rsi

com.sbi.SBIFreedomPlus

com.scb.breezebanking.hk

com.snapwork.hdfc

com.starfinanz.smob.android.sfinanzstatus

com.suntrust.mobilebanking

com.targo_prod.bad

com.tmobtech.halkbank

com.ubs.swidKXJ.android

com.unicredit

com.unionbank.ecommerce.mobile.android

com.usaa.mobile.android.usaa

com.usbank.mobilebanking

com.vakifbank.mobile

com.vipera.ts.starter.FGB

com.vipera.ts.starter.MashreqAE

com.wf.wellsfargomobile

com.ykb.android

com.ziraat.ziraatmobil

cz.airbank.android

cz.csob.smartbanking

cz.sberbankcz

de.comdirect.android

de.commerzbanking.mobil

de.direkt1822.banking

de.dkb.portalapp

de.fiducia.smartphone.android.banking.vr

de.postbank.finanzassistent

de.sdvrz.ihb.mobile.app

enbd.mobilebanking

es.bancosantander.apps

es.cm.android

es.ibercaja.ibercajaapp

es.lacaixa.mobile.android.newwapicon

es.univia.unicajamovil

eu.eleader.mobilebanking.pekao

eu.eleader.mobilebanking.pekao.firm

eu.inmite.prj.kb.mobilbank

eu.unicreditgroup.hvbapptan

fr.banquepopulaire.cyberplus

fr.creditagricole.androidapp

fr.laposte.lapostemobile

fr.lcl.android.customerarea

gr.winbank.mobile

hr.asseco.android.jimba.mUCI.ro

in.co.bankofbaroda.mpassbook

may.maybank.android

mbanking.NBG

mobi.societegenerale.mobile.lappli

mobile.santander.de

net.bnpparibas.mescomptes

net.inverline.bancosabadell.officelocator.android

nz.co.anz.android.mobilebanking

nz.co.asb.asbmobile

nz.co.bnz.droidbanking

nz.co.kiwibank.mobile

nz.co.westpac

org.banksa.bank

org.bom.bank

org.stgeorge.bank

org.westpac.bank

pl.bzwbk.bzwbk24

pl.bzwbk.ibiznes24

pl.ipko.mobile

pl.mbank

pt.bancobpi.mobile.fiabilizacao

pt.cgd.caixadirecta

pt.novobanco.nbapp

ro.btrl.mobile

src.com.idbi

wit.android.bcpBankingApp.activoBank

wit.android.bcpBankingApp.millennium

wit.android.bcpBankingApp.millenniumPL

www.ingdirect.nativeframe

注記

この記事は、AvastおよびSfyLabsとの共同研究に基づいており、両社もまた本件についてそれぞれブログ記事を公開している。