以前から悪質な活動を続けているスパイ集団「トゥールラ」が、新たなバックドア「ゲイザー」を携えて攻撃を仕掛けている。これは特に大使館や領事館の諜報活動に用いることを意図している。しかも彼らは、ヨーロッパの南東部や旧ソビエト連邦の国々を主な諜報ターゲットにしているようだ。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を翻訳したものである。

ESETのセキュリティ研究者たちは、悪名高いサイバー攻撃グループ「トゥールラ」(Turla)についての報告書を新たに公表した。特に、世界各国の大使館や領事館をスパイするために使われてきた、今までまだ記録されていなかったバックドアの存在を明らかにした。

政府や外交官を狙った標的型攻撃に、少なくとも2016年から実際に、活発に活用されてきたにもかかわらず、その極めてずる賢いバックドアの存在を確かめたのは、今回のESETのチームによる研究が初めてである。このバックドア型のマルウェアは「ゲイザー」(Gazer)と名付けられた。

ゲイザーの成功は、標的を攻撃する先進的な手法や能力によるものである。例えば、自身を被害者の目から隠しながら、被害者のコンピューターから長期間にわたって情報を盗み出す。デバイスを感染させながらも根気強く活動を行う。

ESETの研究者によれば、ゲイザーは世界中で多くのコンピューターに侵入しており、大部分の被害はヨーロッパで発生している。ゲイザーを利用したさまざまな諜報攻撃についてのESETの調査のうちでも最も興味深いのは、ヨーロッパの南東部や旧ソ連の国々を主な諜報ターゲットにしていたことである。

ゲイザーを活用したそれぞれの攻撃を振り返ってみると、攻撃における証跡の全てがハッキンググループのトゥールラによるものだということを示している。

- 大使館や中央省庁が狙われた

- スピアフィッシングによって、攻撃の第一ステージとなる「スキッパー」(Skipper)のようなバックドアを侵入させる

- 第二ステージとして、見つけにくいバックドア(ここではゲイザーだが、過去には「カーボン」(Carbon)や「カズーア」(Kazuar)も用いられた)を仕掛ける

- 第二ステージのバックドアは、侵害した正規のサイトをプロキシとして用いつつ、C&Cサーバーより犯罪者からの指令を暗号化して受け取る

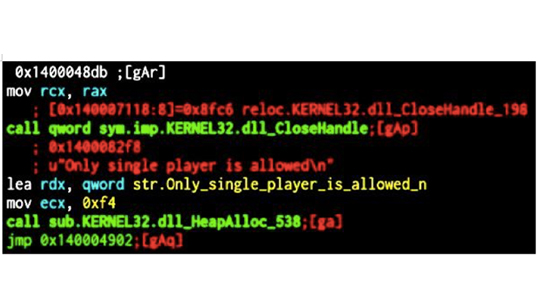

これまでの諜報活動を探ると、ゲイザーとトゥールラには別の特記すべき類似点がある。それは、マルウェアを分析することで、さらに明らかになったことである。ゲイザーは、ウイルス対策ソフトの検知をかいくぐるために、コード内の文字列を変化させ、マーカーをランダム化し、証拠となるようなファイルを消すなど、大きな努力を傾けている。

ESETの研究チームによって発見されたゲイザーの最近の例では、誰か一人が大半の文字列の改変を担当しており、コード全体にビデオゲームに関連したフレーズを挿入している。

ゲイザーの開発者たちは明らかにビデオゲームファンである

クラッキング集団トゥールラのユーモアのセンスにだまされてはいけない。コンピューター犯罪者の悪の手にはまるのは笑いごとではない。

政府、外交、警察当局、あるいは伝統的ビジネスであれ、あらゆる組織は、今日の洗練された脅威を深刻に受け止めなければならない。そして、多層防御を活用してセキュリティ侵害の機会を抑止する必要がある。

ゲイザーについてもっと知りたい人は、ESETのリサーチペーパーである「ゲイザーへの視線――トゥールラの新たな第二ステージのバックドア」も参照していただきたい。