2016年にピークを迎えたランサムウェア(ファイルを暗号化し金銭を要求するマルウェア)は、Windowsだけでなく、Androidで動作するスマートフォンやタブレットにも広がっている。しかもここで紹介する「ジャイサット」(Jisut)は、ユーザーに話し掛けてくる亜種さえ登場するほど、巧妙なものが増えている。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を翻訳したものである。

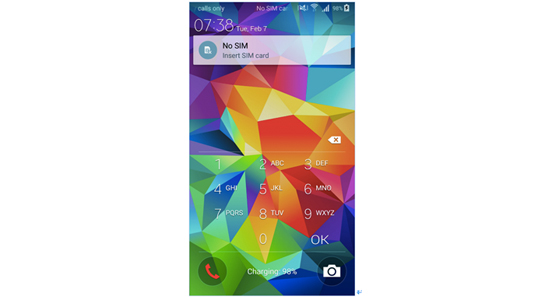

Androidのスマートフォンやタブレットが突然、自分に話し掛けてくるところを想像してもらいたい。ある意味とても「クール」な出来事のようにも思えるが、しかしそれは、Androidのデバイスがスクリーンロック型のランサムウェアに感染してしまっていると女性の声(中国語)で告げられるまでのことだ。Androidのスクリーンロックを解除するのに要求されるのは、40元(約600円)である。

マルウェア「ジャイサット」(ESETはこれを「Android/LockScreen.Jisut」として検出する)は、よく知られているマルウェアの一つだが、最近は語学力を見せつけて亜種も多発している。この種のランサムウェアをESETは、スクリーンロックのPINコードをリセットしてしまうという別の独特の機能に着目して「Android/Lockerpin」として検出している。

こうした、会話するAndroidランサムウェアは、本体プログラムの復号化と実行を行うドロッパーを介して拡散する。感染プロセスは、ユーザーがマルウェアアプリを開き、「Click for free activation」のボタンをタップした後に起動される。

話し掛けてくるジャイサット・ランサムウェアはロッカーピンをまねて、感染したデバイスのもともとのPINコードを改変し使用不能にしてしまう

その後に、被害者はマルウェアに管理者権限を付与するよう求められ、応じてしまうと、マルウェアの駆除やアンインストールも難しくなってしまう。さらにデバイスはロックされてしまい、怪しい音声が再生されることになる。

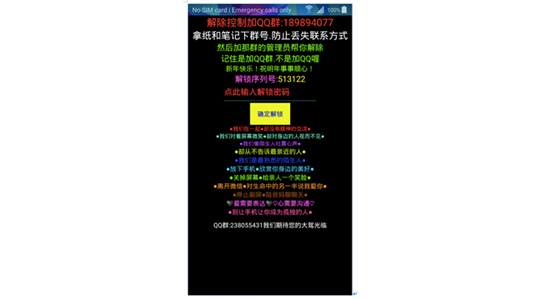

ジャイサットがランサムウェアとして身代金要求だけでなく会話さえ行うのは、ほかの意図もある。一例としては、中国のソーシャルネットワークの一つである「QQ」のアカウント情報を引き出すことだ。

ジャイサットは、ユーザーをだますために偽のログイン画面を使用しており、QQのもともとのログイン画面とも似ている。ユーザー名やパスワードを入力してしまうと、直接、攻撃者の元にそのデータが送られてしまう仕組みになっている。

こうした動作は、ユーザーの画面に表示される身代金の要求と支払いの行い方を示す動作に続くもので、逃れる方法はない。何らかの方法によって動作を終了できても、状況を悪化させることにしかならない。デバイス自身のセキュリティ機能、つまりPINロックをリセットしてしまい、新たな、ユーザーの知らない新しいコードに書き換えてしまうのである。

話し掛けてくるジャイサット・ランサムウェアはロッカーピンをまねて、感染したデバイスのもともとのPINコードを改変し使用不能にしてしまう

身代金を要求し、スクリーンをロックしてしまう

会話するスクリーンロックは、単にジャイサットのマルウェアファミリーの新たな一種にすぎず、長期にわたって観測されてきた。2016年に検出された数は2015年と比べると2倍以上にも増加してきた。しかし、検出されたこれら全てのマルウェアが脅迫を行うわけではない。実際に幾つかの亜種は、アプリや安全なコードを売り付けようとしたり、代わりに、いかなる身代金も要求せずにデバイスをロックしてしまったりもする。

金銭を要求するジャイサット派生のマルウェアは、単純に支払い要求を行うもののほか、より直接的には、攻撃者へメッセージを送ったり直接的に支払いを可能にするQRコードを添付したりする方法をとることもある。

だが、デバイスの壁紙を変えるなど、大多数のジャイサットは目に見える影響に攻撃は限られている。ほかに、バックグラウンドで音声を再生したりする耳に聞こえる動作もある。以前公開しているESETの分析を裏付けるもので、必ずしも金銭目的のために作られたものではなく、いたずらにすぎないこともある。

ジャイサットのファミリーは中国で最も拡散しており、今のところ確かなのは、匿名性を気にしない犯罪者の仕業だということだ。

最初の「Android/LockScreen.Jisut」の一種は、2014年の前半に出現した。それ以来、身代金を要求するメッセージを表示する何百種類ものマルウェアが発見されてきた。しかし、発見したマルウェアは全て、同じテンプレートを基に作られたものだった。身代金要求の側面に加えて、幾つかのジャイサット派生のマルウェアは、SMSメッセージでユーザーのコンタクトリストの連絡先全てにマルウェアへのリンクを送信するものもあった。

「Android/Lockscreen.Jisut」を駆除する方法

自分のデバイスがAndroid/Lockscreen.Jisutに感染してしまった場合には、下の3つの駆除策があるので、参照してもらいたい。

- モバイルデバイス管理ツールでアクセスできるほか、手作業で管理者権限を再設定でき、それにより感染したアプリを除去できる。しかし、マルウェアに感染するより前にそうした機能をインストールしておくかアプリを入手しておかなければならない。

- もしもアンドロイドデバイスが「ルート」化されていれば、アンドロイドのデバッグブリッジのオプション機能が使える。スマートフォンやタブレットにコマンドラインでアクセスできるものだ。しかし、このオプションの利用は、経験のあるアンドロイドユーザーや開発者に限られる。

- 最後の手段として、工場出荷時の状態にまで戻すという手がある。しかし、写真や動画、連絡先といった保存された内容も消えてしまうので、実行する際にはくれぐれも注意されたい。