この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト

「We Live Security」の記事を基に、日本向けの解説を加えて編集したものです。

新たな暗号化ランサムウェア「Elenoocka」(エレノーッカ)の活動が活発化している。メールの添付ファイルを開封すると、マルウェアによってパソコン上にあるファイルが全て暗号化され読めなくなってしまう凶悪なもの。しかもビットコインによる身代金の支払いを要求される。

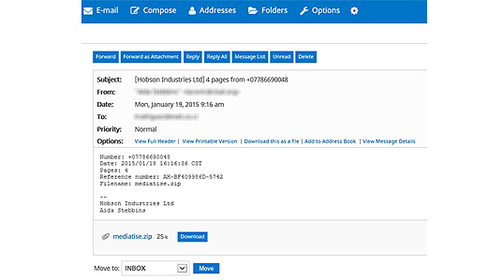

何の変哲もないように見えるが、ちょっと不審な英文メールが手元に届く。なんだろうと思い本文を見る。間違いメール(またはスパム)ではないかと思いつつも添付ファイルがあるので少し気になる。とりあえず中身を見てから捨てよう、そう思い圧縮された添付ファイルを開封すると……。

普段は十分にセキュリティに気を付けており、怪しいサイトにも決して行くことはないので、よほどのことがない限り、マルウェアに感染することはない……そう思っている人でも、もしもこの身代金要求マルウェア(=ランサムウェア)に感染してしまったら、とても慌てることになるだろう。

感染したパソコンに保存してある自分のファイル(文書、画像、音声、動画、その他)が全て暗号化されて中身を見ることができなくなってしまうからだ。

しかも制限時間(96時間つまり4日間)内に要求された金額を相手に渡さないと、永久にファイルが開かなくなる。そういう文面の脅迫メッセージが英文で画面に現れ、考える余裕を与えてくれない。さあ、あなたならどうする?

身代金要求マルウェアの新種が登場

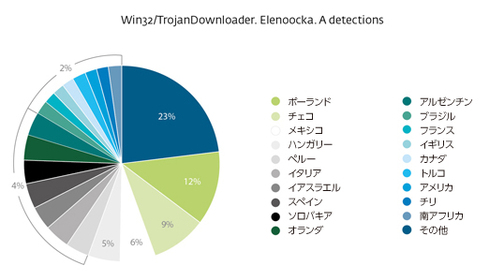

2015年4月から5月にかけて身代金要求マルウェア「Elenoocka」が世界中で猛威を振るった。実害も多く、数千件以上が報告されている。特にポーランドやチェコ、ハンガリーといった東欧と、メキシコやペルーなどのラテンアメリカで多く出現した。

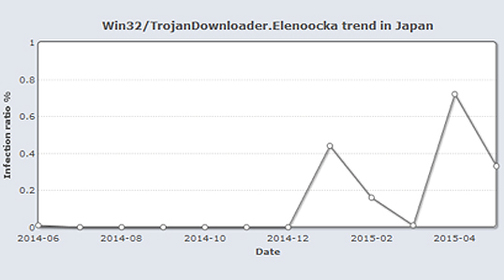

幸いなことに日本は「Elenoocka」が出現した上位20カ国には含まれていない。だが、ESETの「ウイルス・レーダー」で日本の状況を調べてみると、2015年1月から動きがあり、2015年4月には発生したマルウェア全体の約0.7%を占めていた。

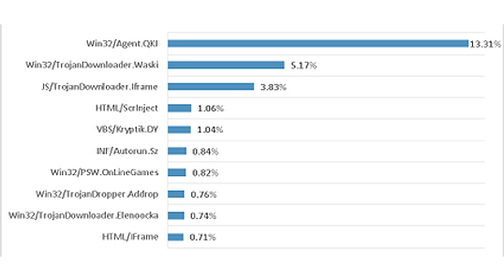

また、「マルウェアランキング」でも第9位に登場していた。

つまり、日本でも「Elenoocka」は他のマルウェアと比べれば、かなり活発な動きをしていたのである。

身代金要求マルウェア「Elenoocka」の特徴

もちろん、身代金を要求するようなマルウェアは「Elenoocka」が初めてではない。2005年ごろに最初に発見され、それ以降、文面や送金方法、暗号化など、さまざまなバリエーションが登場して現在に至っている。

ただし基本的な仕組みは同じで、何らかの手口で実行ファイルをクリックさせ、その結果パソコンにあるファイルを暗号化して開けなくしてしまう。その上でこの暗号化を解除するための方法として金銭を要求する、というものだ。「Elenoocka」の場合、メールに添付された圧縮ファイルを開くと感染するという手口だった。

今回の「Elenoocka」の特徴は、第一に多言語に対応していることである。英語だけでなく、ドイツ語、イタリア語、オランダ語でも表示することが可能になっている。感染被害状況を見るとスペイン語圏が多いのに対応していないのが不思議である。とはいえ、被害者が読める言語を選択できるということは、それだけ「身代金」が確実に手に入る率も高まると考えられる。

第二の特徴は、ビットコインで身代金(暗号化解除金)を要求していることである。ビットコイン自体は必ずしも闇経済発祥の仮想通貨ではないが、金銭の受け取りに当たって素性を完全に隠すことができるため、こうした取引でしばしば悪用される。具体的には今回の要求額は「8ビットコイン」だった。ビットコインの相場は変動的であるが、当時、2015年1月の時点では約20万円に相当する。決して少額とは言えない。

つまり、感染するとわざわざ英文など外国語で脅迫文を読まねばならず、さらに、これまで使ったことのないビットコインを使って送金しなければならないのである。いや、それだけではない。もしかすると送金しても暗号化されたファイルが元に戻るかどうかも分からないのである。

感染後の表示画面

万が一感染したときに慌てないように、以下では表示される画面を順に示しておく。

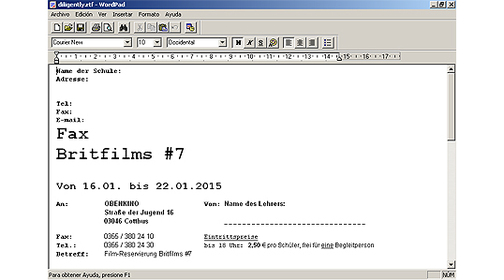

まず、圧縮ファイルを開封した後に現れる文書(FAX)ファイルは、以下のようなものである。

この添付ファイルを開いても、ウイルス対策ソフトは特に反応がないが、実はこの裏側で「Elenoocka」が作動しているのである。しかし「Elenoocka」そのものはとても小さなプログラムであり、それ自体に深刻な脅威はない。

だが「Elenoocka」はリモートのURLに接続して「FileCoder」というマルウェア(別名「CTB Locker」)をダウンロードする。その名の通りこのマルウェアが全ての個人ファイルを暗号化する。拡張子によって文書ファイルや画像・音声・動画ファイルなどを探し出して鍵を掛けてしまう。身代金をビットコインで支払わない限り、永遠にファイルは元に戻らなくなる。

以前話題となった暗号化マルウェアに「CryptoLocker」があるが、「FileCoder」はこれとほぼ同じ手法である。違いは名前にあるように、暗号化のアルゴリズムだけである。「CryptoLocker」はAESやRSAのアルゴリズムが用いられているが、「CTB Locker」は解読がより困難な「楕円曲線暗号」が用いられている。

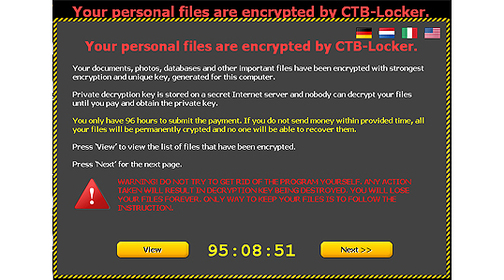

マルウェアがユーザーの個人ファイルを暗号化し終えると、以下の警告画面がデスクトップの背景に現れる。

表示画面の右上に国旗が並んでおり、ドイツ語、オランダ語、イタリア語、英語が選択できるようになっている。

文面には「大事な個人ファイルを『CTB-Locker』で暗号化した。強力な暗号であり簡単には解除できない。解除キーはインターネットサーバーにある。キーが欲しいのであれば96時間以内に身代金を支払え。時間内に執行されなければ永遠に暗号化されたままであり、誰も元には戻してくれないだろう」といった内容が書かれている。

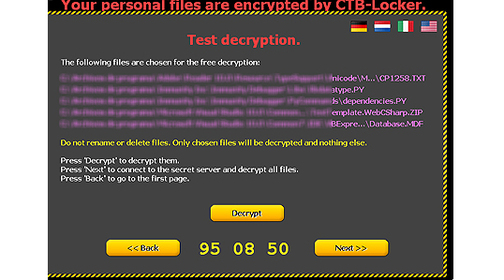

身代金要求の際に、電話口で声を聞かせることによって生存確認をするように、このマルウェアを使った犯罪者は以下の画面を表示させて、実際に暗号化の解除が可能であることを示そうとする。

ここには「本当にキーがあれば暗号化が解除されることを保証するために、5つのファイルだけを解除してやろう。『Search』のボタンをクリックして解除したいファイルを選択せよ。『Next』をクリックすると秘密サーバーと接続し選択したファイルの暗号が解除される。終わったら『Back』で最初のページに戻れ」といった内容が書かれている。

ここには「解除したいファイルを選んだらボタン『Decrypt』をクリックせよ。『Next』をクリックすると秘密サーバーと接続し暗号化が解除される。『Back』をクリックすると最初のページに戻る」と書かれている。

こうしたデモンストレーションを見せ終わった後、攻撃者はファイルの暗号化解除の方法とビットコインでの送金方法を示す。ビットコインを使ったことのない人間に対しても容赦がない。

ここには「ビットコインによる支払いだけを受け付けている。金額は8ビットコイン。(当時の相場でそれは1,680USドル、つまり約20万円)。確認に15~30分かかり、確認後自動的に暗号化の解除が始まるのでそのまま電源を落とさずに待て。ウイルス対策ソフトでスキャンを行うな。インターネット接続をするな。もしキーによるリカバーが失敗した場合ファイルが元に戻らなくなる可能性がある。なお、ビットコインを所持していなければボタン『Exchange』をクリックせよ」といった内容が書かれている。

「CTB-Locker」がこれまでのランサムウェアと異なるのは、メッセージを表示する言語が4種類あるだけでなく、言語と併せてその言語圏の通貨表示も正確に行っているところである。英語でメッセージを表示させていればUSドルで、その他の言語の場合はユーロに換算されて表示される。例えば2015年1月20日の場合、8ビットコインは1,680USドルであった。

対処法

こうした身代金要求マルウェアが監視・検査プログラムによって検出された場合、まだ暗号化されていない状態であれば、直ちに駆除もしくは削除を行う。

駆除もしくは削除ができない場合は、Windows のシステムの復元により修復しなければならない可能性もある。

対象のファイルが身に覚えのないファイル名の場合は、そのファイル自体がマルウェアそのものである可能性が高いので、駆除ではなく全て削除する。これにより2次感染、3次感染を防ぐことができる。

また、自分が作成したデータなどに感染していた場合は、駆除が可能な場合もあるが、駆除のボタンが押せない状態もしくは駆除しても失敗する場合は、すでに元のデータに戻せない状態までデータが書き換えられている場合もある。この場合も全て削除する。

なお、こうした被害を未然に防ぐためには、1)メールサーバーへのセキュリティをしっかりと行う、2)怪しい添付ファイルを開かない、3)スパムフィルタを持ったセキュリティ対策ソフトを使う、4)外部記憶装置へのデータの細かいバックアップを心掛ける、5)組織内での研修や啓蒙、警告などを継続して行う、といった日頃の細かな対策の積み重ねが大事である。

なお、「CTB-Locker」によって使われた暗号化技術は、ペイロードを解析しようとするファイルの回復をできなくさせるものだが、推奨される安全な対処法がある。もしもメールサーバーのセキュリティソリューションがあれば、拡張子によるフィルタリングによって侵入を防ぐことができる。「Elenoocka」は拡張子「scr」の添付ファイルなので、「scr」を不正ファイルとしてブロックするとよい。