ESET社の調査により、ウクライナの人々を標的にスパムメールを利用して偽情報を広める心理作戦が行われていたことがわかりました。その詳細を解説します。

本記事はESET Japanが提供する「ESETブログ」に掲載された「Texonto作戦:ウクライナ語を使用するユーザーを標的にした、戦時下における情報操作」を再編集したものです。

ESET社の研究者と製品は、長年にわたってウクライナのITインフラを保護してきました。2022年2月にロシアがウクライナに侵攻してから、ESET社はロシアとつながりのあるサイバー攻撃組織による膨大な数の攻撃を阻止し、調査してきました。また、WeLiveSecurityでも注意が必要な重要ないくつかの調査結果を発表しています。

- https://www.eset.com/jp/blog/welivesecurity/isaacwiper-hermeticwizard-wiper-worm-targeting-ukraine/

- https://www.eset.com/jp/blog/welivesecurity/industroyer2-industroyer-reloaded/

- https://www.welivesecurity.com/2023/02/24/year-wiper-attacks-ukraine/

- https://www.welivesecurity.com/2023/06/08/asylum-ambuscade-crimeware-or-cyberespionage/

ESET社は主にマルウェアに関連する脅威を分析していますが、ウクライナ人やウクライナ語を話す人々に恐怖・疑念・不安を抱かせようとする情報工作や心理作戦も調査しています。

TEXONTO作戦

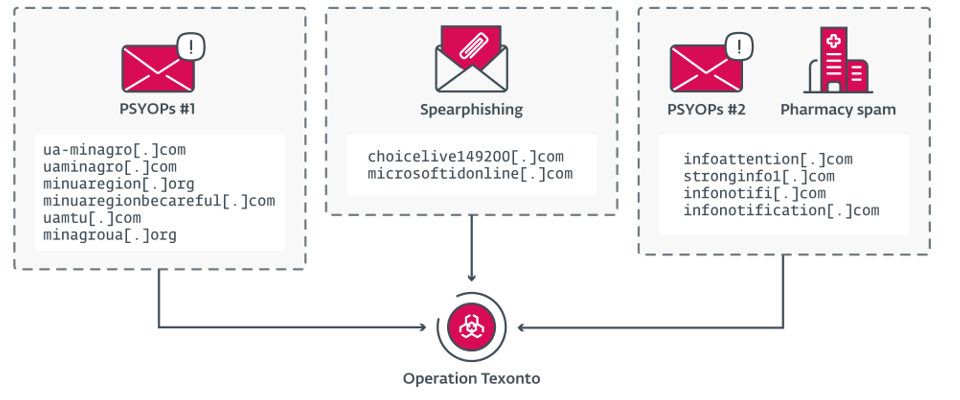

Texonto作戦は、スパムメールを主に配布手段として、偽情報を広める心理作戦です。このサイバー犯罪組織は、Telegramや偽のWebサイトなどの一般的なチャネルからメッセージを伝えているわけではありません。攻撃の第一波は2023年11月に発生し、第二波は2023年12月末に発生しています。これらのメールの内容は、電力と暖房の停止、薬品や食糧不足に関するもので、ロシアによるプロパガンダで一般的に利用されているテーマになっています。

偽情報キャンペーンのほかにも、2023年10月にウクライナの防衛企業を、2023年11月にEUの機関を標的にしたスピアフィッシングキャンペーンをESET社は検出しています。いずれの攻撃も、Microsoft Office 365アカウントの認証情報を詐取することが目的でした。これらの心理戦やフィッシング作戦で使用されているネットワークインフラに類似点があることから、ESET社はこれらの攻撃が相互に関連していると考えています。

調査を進めたところ、拘束され2024年2月16日に収監先で死亡したロシアの野党指導者であるアレクセイ・ナワリヌイ氏に関連するドメインなど、ロシアの国内事情に関連するドメイン名も、「Texonto作戦」の一部で使用されていました。このことから、Texonto作戦は、ロシアの反体制派や故野党指導者の支持者を標的にしたスピアフィッシングや情報操作も行っている可能性があります。使用されていたドメインを以下に示します。

- navalny-votes[.]net

- navalny-votesmart[.]net

- navalny-voting[.]net

非常に奇妙なのは、この攻撃者が運用しており、心理戦のためのメールの送信に使われたメールサーバーが、2週間後に、一般的なカナダの薬局になりすましたスパムの送信にも利用されていたことです。2011年のブログでも説明していますが、ロシアのサイバー犯罪コミュニティは長年にわたってこのような違法ビジネスを積極的に展開しています。

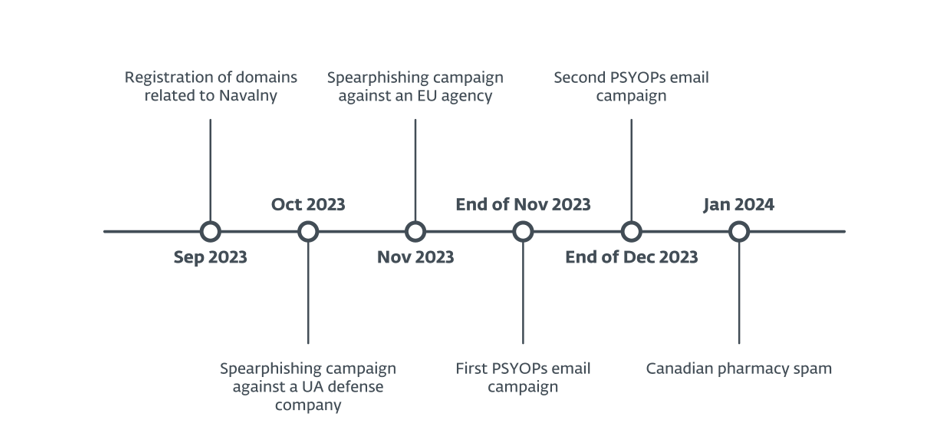

図1に、Texonto作戦の主なイベントをまとめました。

スパイ活動、情報操作、偽薬という奇妙な組み合わせは、2023年12月に米国司法省によって起訴されたロシアとつながりのある有名なサイバースパイ組織であるCallistoを思い起こさせます。Callistoは、政府関係者、シンクタンク関係者、軍事関連組織を標的としており、一般的なクラウドプロバイダーを偽装したスピアフィッシングWebサイトを使用しています。また、2019年のイギリス総選挙の直前に、文書流出させるなどの、偽情報工作も行っています。また、musclepharm[.]topやukrpharma[.]ovhのような偽の薬局ドメインを使用するために、古いネットワークインフラを転用しています。

Texonto作戦とCallistoの活動にはいくつかの類似点がありますが、重複している技術は見つかっておらず、現在のところTexonto作戦を実施しているサイバー攻撃者は不明です。しかし、ESET社は、TTP、標的、メッセージの拡散方法などから、この作戦はロシアとつながりのある組織によるものだと確信しています。

フィッシングキャンペーン:2023年10月~11月

2023年10月、ウクライナの大手防衛企業に勤める従業員が、自社のIT部門を装って送信されたフィッシングメールを受信しました。メールの送信元はit.[redacted_company_name]@gmail.comであり、このキャンペーンのために特別に作成された可能性があります。また、メールの件名は「Запрошено утверждение:Планова ?нвентаризац?я」(ウクライナ語からの翻訳:メールボックス確認のお願い)となっており、メールの内容は以下のとおりです。

このメールを翻訳した内容を以下に示します。

10月2日から10月13日にかけて、IT部門の従業員が未使用のメールボックスを確認して削除します。今後、このメールアドレス([redacted_address]@[redacted_company_name].com)を使用する予定がある場合は、このリンクからWeb版のメールボックスにアクセスし、自分の認証情報を使用してログインしてください。

ログインすると、メールボックスのステータスは「確認済み」となり、確認中に削除されることはありません。このメールアドレスを使用していない場合(または今後使用する予定がない場合)は、何もする必要はありません - メールボックスは2023年10月13日に自動的に削除されます。

どうぞよろしくお願いいたします。

IT部門

このメールの目的は、標的のユーザーに「за цим посиланням」(「このリンク」の意味)をクリックさせ、

https://login.microsoftidonline[.]com/common/oauth2/authorize?client_id=[redacted];redirect_uri=https%3a%2f%2foutlook.office365.com%2fowa%2f&resource=[redacted]&response_mode=form_post&response_type=code+id_token&scope=openid&msafed=1&msaredir=1&client-request-id=[redacted]&protectedtoken=true&claims=%7b%22id_token%22%3a%7b%22xms_cc%22%3a%7b%22values%22%3a%5b%22CP1%22%5d%7d%7d%7d&domain_hint=[redacted]&nonce=[redacted]&state=[redacted](一部編集)にアクセスさせることです。このURLは、悪意のあるドメインlogin.microsoftidonline[.]comです。このドメインは、公式のドメインであるlogin.microsoftonline.comに非常に似せていることに注意が必要です。

ESET社は、フィッシングページを取得できていませんが、おそらく標的ユーザーの認証情報を詐取するために作成されたMicrosoftの偽のログインページだったはずです。

Texonto作戦で使用されたもう1つのドメインchoicelive149200[.]comについては、そのURLのhttps://choicelive149200[.]com/owa/auth/logon.aspx?replaceCurrent=1&url=https://hbd.eupolcopps.eu/owa/がVirusTotalに2回提供されています(1回目と2回目)。残念ながら、このサイトは分析時点ではアクセスできなくなっていましたが、EUのパレスチナ警察支援調整事務所eupolcopps.euのOutlook on the web/OWA Webmailの認証情報をフィッシングするためのページであった可能性があります。なお、ESET社ではメールの検体は確認しておらず、VirusTotalに提供されたURLだけを参照しています。

心理戦の第一波:2023年11月

11月20日に偽情報メールの第一波が確認されました。この時には、ウクライナの少なくとも数百人のユーザーにPDFファイルが添付された偽情報メールが送信されました。これらのメールを受信したユーザーは、ウクライナ政府、エネルギー企業、そして一般の個人でした。これらの標的ユーザーのメールアドレスリストがどのように作られたかは不明です。

先に説明したフィッシングキャンペーンとは逆に、これらのメールの目的は、ウクライナ人に恐怖、疑念、不安を植え付けることです。例えば、あるメールには「この冬はエネルギー事情が逼迫し、暖房が止まる可能性がある」と記述されています。この第一波で送信されたメールには、悪意のあるリンクやマルウェアは追加されていなかったようです。

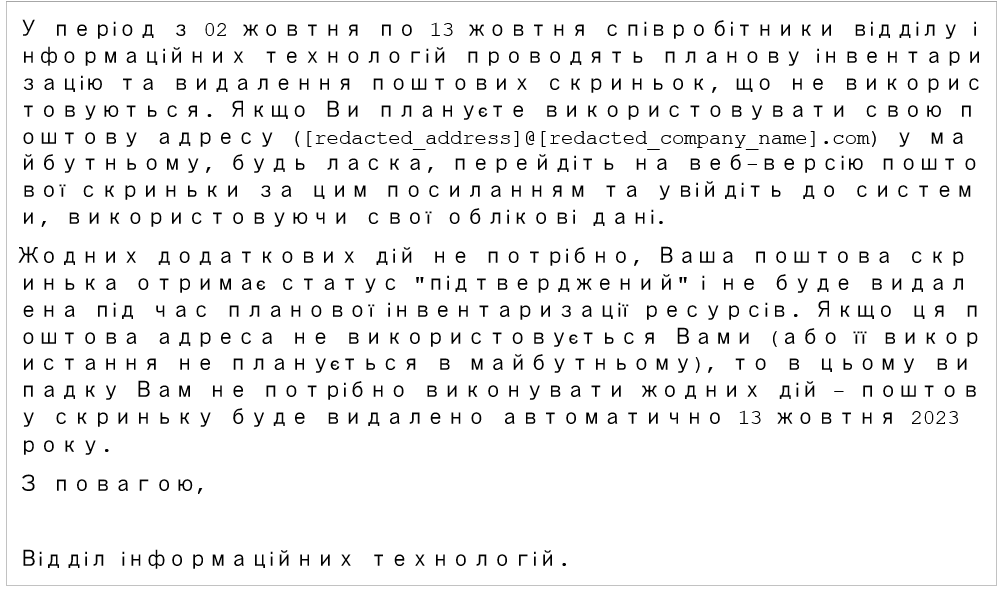

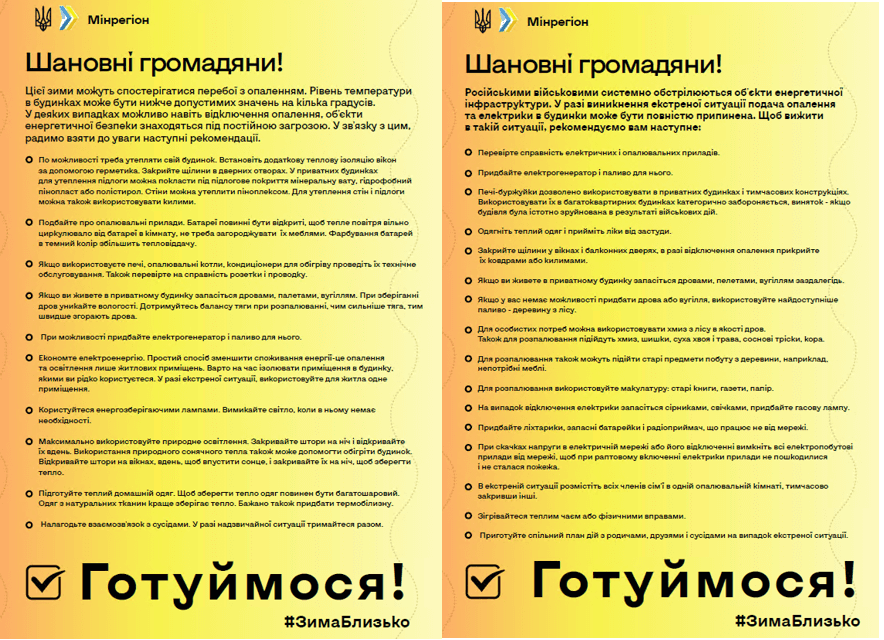

図2に、メールの例を示します。メールの件名は「Рекомендац?? моз укра?ни на тл? деф?циту л?к?в」(ウクライナ語からの翻訳:医薬品不足時のウクライナ保健省の推奨事項)となっており、mozua@ua-minagro[.]comから送信されています。このアドレスはenvelope-fromとreturn-pathフィールドで確認できます。

ua-minagro[.]comは、攻撃者が運営するドメインであり、このキャンペーンで偽情報メールを送信するためだけに使用されています。このドメインはウクライナ農業政策食料省になりすましています。正規のドメインはminagro.gov.uaです。

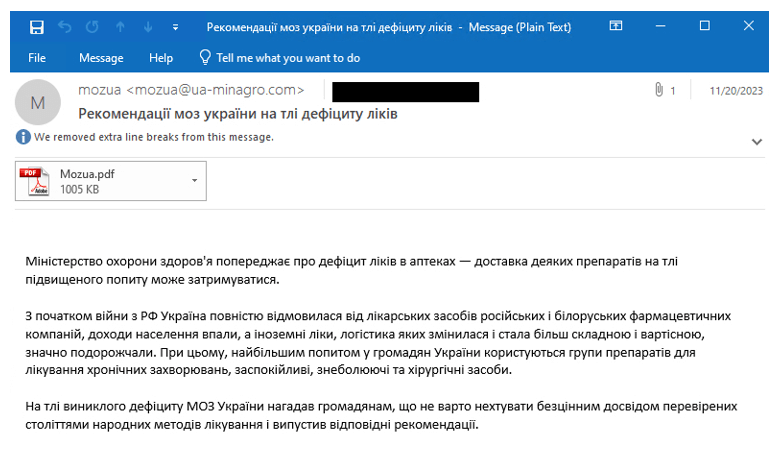

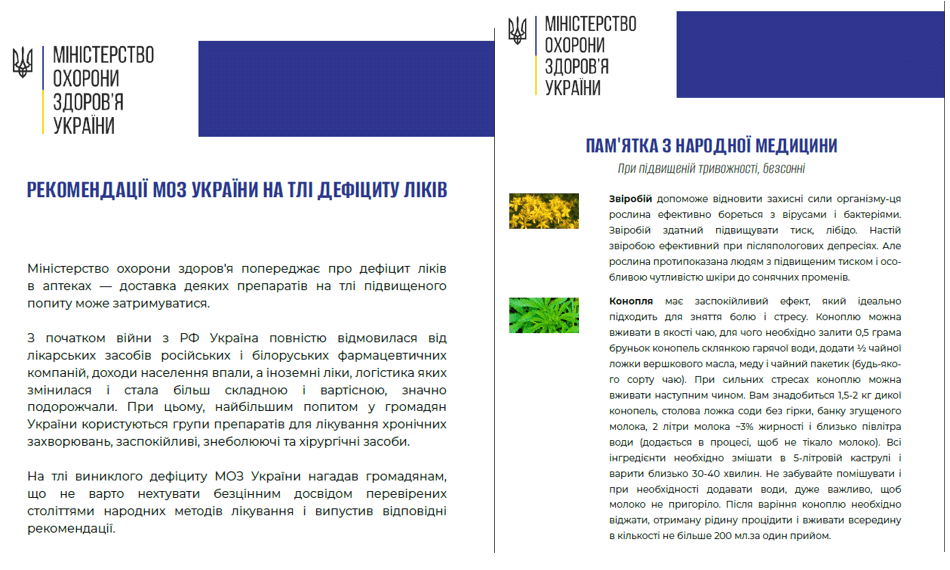

このメールに添付されているのは、PDF文書です。このPDFを図3に示します。このファイル自体には悪意はありませんが、偽情報が含まれています。

この文書は、ウクライナ保健省のロゴを悪用しており、戦争によってウクライナで医薬品が不足していることを説明しています。また、ウクライナ政府がロシアとベラルーシからの医薬品の輸入を拒否しているとも書かれています。このファイルの2ページ目では、いくつかの薬を植物で代替する方法を説明しています。

注意が必要なのは、このメールはウクライナ農業政策食糧省を装ったドメインから送信されていますが、医薬品不足に関する内容になっており、PDFではウクライナ保健省のロゴが悪用されています。これはおそらく攻撃者のミスか、少なくともこの攻撃者が細部にまで注意を払っていなかったことを示しています。

第一波では、ua-minagro[.]comに加えて、以下の5つのドメインがメールの送信に使用されています。

- uaminagro[.]com

- minuaregion[.]org

- minuaregionbecareful[.]com

- uamtu[.]com

- minagroua[.]org

minuaregion[.]orgとminuaregionbecareful[.]comは、ウクライナ一時的被占領地域再統合省を装っています。この機関の正規のWebサイトはhttps://minre.gov.ua/en/です。

uamtu[.]comは、ウクライナのコミュニティ、国土、インフラ発展省を装っています。この機関の正規のWebサイトはhttps://mtu.gov.uaです。

さらに3つの異なるメールメッセージのテンプレートが確認され、それぞれメール本文とPDF添付ファイルは異なります。表1に、これらの概要を示します。

| メール本文 | メール本文の翻訳 |

|---|---|

| Рос?йськими в?йськовими системно обстр?люються об'?кти енергетично? ?нфраструктури. У раз? виникнення екстрено? ситуац?? подача опалення та електрики в будинки може бути повн?стю припинена. Щоб вижити в так?й ситуац??, рекоменду?мо вам наступне: | ロシア軍はエネルギー施設のインフラを狙って攻撃しています。非常時の暖房供給や家庭への電力が完全に遮断される恐れがあります。そのような状況で生活を続けるために、以下の対策を推奨します。 |

| Ц??? зими можуть спостер?гатися перебо? з опаленням. Р?вень температури в будинках може бути нижче допустимих значень на к?лька градус?в. У деяких випадках можливо нав?ть в?дключення опалення, об'?кти енергетично? безпеки знаходяться п?д пост?йною загрозою. У зв'язку з цим, радимо взяти до уваги наступн? рекомендац??. | この冬は暖房設備が停止される恐れがあります。家庭の許容室温が数度下回る可能性があります。場合によっては暖房設備が停止する恐れがあり、これらのエネルギー施設の安全性も常に脅かされています。このような状況の中で、以下のような対策を推奨します。 |

| М?н?стерство охорони здоров'я попереджа? про деф?цит л?к?в в аптеках — доставка деяких препарат?в на тл? п?двищеного попиту може затримуватися. З початком в?йни з РФ Укра?на повн?стю в?дмовилася в?д л?карських засоб?в рос?йських ? б?лоруських фармацевтичних компан?й, доходи населення впали, а ?ноземн? л?ки, лог?стика яких зм?нилася ? стала б?льш складною ? варт?сною, значно подорожчали. При цьому, найб?льшим попитом у громадян Укра?ни користуються групи препарат?в для л?кування хрон?чних захворювань, заспок?йлив?, знеболююч? та х?рург?чн? засоби. На тл? виниклого деф?циту МОЗ Укра?ни нагадав громадянам, що не варто нехтувати безц?нним досв?дом перев?рених стол?ттями народних метод?в л?кування ? випустив в?дпов?дн? рекомендац??. | ウクライナ保健省は、薬局における医薬品不足を警告しています。需要が増加していることもあり、一部の医薬品の提供が遅れる恐れがあります。ロシアとの戦争が開始してから、ウクライナはロシアやベラルーシの製薬会社からの医薬品の輸入を完全に拒否しています。国民の所得は減少し、物流環境が複雑化したことにより、外国の医薬品は著しく高価になっています。同時に、ウクライナ国民の医薬品の需要は急増しています。ウクライナでは、慢性疾患の治療薬、鎮静剤、鎮痛剤、外科手術用の医薬品が使用されています。このような医薬品不足を背景に、ウクライナ保健省は、何世紀にもわたって引き継がれてきた民間療法の貴重な経験を活かして、推奨される適切な治療法を公開するよう国民に呼びかけています。 |

| Агрес?я Рос?? призвела до значних втрат в аграрному сектор? Укра?ни. Земл? забруднен? м?нами, пошкоджен? снарядами, окопами ? рухом в?йськово? техн?ки. У велик?й к?лькост? пошкоджено та знищено с?льськогосподарську техн?ку, знищено зерносховища. До стаб?л?зац?? обстановки М?н?стерство аграрно? пол?тики та продовольства рекоменду? вам ур?зноман?тнити рац?он стравами з доступних дикорослих трав. Вживання св?жих, соковитих листя трав у вигляд? салат?в ? найб?льш простим, корисним ? доступним. Пам'ятайте, що збирати рослини сл?д далеко в?д м?ст ? селищ, а також в?д жвавих трас. Пропону?мо вам к?лька корисних ? простих у приготуванн? рецепт?в. | ロシアの侵略は、ウクライナの農業に大きな損失をもたらしました。農地は地雷で汚染され、砲弾や塹壕、戦車などの軍用車両の移動によって、大きな影響を受けています。大量の農業機械が破壊され、穀物庫も破壊されています。状況が安定するまでの間、ウクライナ農業政策食糧省は、現在入手可能な野生のハーブを使用した料理を取り入れて食生活を多様化することを推奨しています。新鮮なハーブの葉をサラダにして食べるのが、最も簡単で、便利で、手頃な方法です。ハーブを採取する場合には、都市や町から遠く離れた場所、交通量の多い道路から離れた場所を選んでください。便利で簡単に作れるレシピをいくつかご紹介します。 |

表1. 偽情報メール

関連するPDFの添付ファイルは、ウクライナ地方省(図4)と農業政策食料省(図5)になりすまして送信されています。

ウクライナ農業政策食料省になりすまして送られた最後の文書では、「鳩のリゾット」を勧めており、生きている鳩と調理された鳩の写真まで掲載されています。これらの文書は、読者を不快にさせるために意図的に作成されています。

全体的に、これらのメッセージは、ロシアがプロパガンダで一般的に利用するテーマと一致しています。これらのプロパガンダの目的は、ウクライナ国民に、ロシアとウクライナの戦争によって、医薬品、食料、エネルギーも入手できなくなっていると認識させることです。

心理戦の第二波:2023年12月

第一波から約1カ月後、ウクライナ市民だけでなく、ほかのヨーロッパ諸国の市民を標的にした2回目の心理戦のメールキャンペーンをESET社は検出しました。標的はウクライナの政府機関からイタリアの靴製造業まで、無作為になっているようでした。メールはすべてウクライナ語で記述されていることから、標的は、ウクライナ国外にいるウクライナ語を話すユーザーだと考えられます。ESET社のテレメトリ(監視データ)によると、この第二波のメールを受信したユーザーは数百人でした。

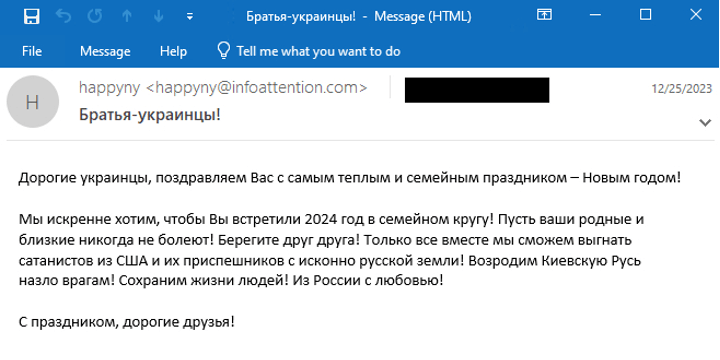

この第二波では2種類のメールテンプレートが利用されています。最初のメールは12月25日に送信されています。図6にこのメールを示します。第一波のメールメッセージは、攻撃者が運用しているメールサーバー(この場合はinfoattention[.]com)から送信されていました。

メール本文の翻訳を以下に示します。

親愛なるウクライナ国民の皆さま、ご家族と一緒に暖かな新年を迎えられることをお慶び申し上げます。

2024年をご家族でお祝されることを心から願っています!皆さまの大切な家族や友人の無病息災を祈っています。共に、アメリカの悪魔崇拝者と彼らの手下たちを、本来ロシアであるべきこの土地から追い出しましょう。敵に屈することなく、キエフ大公国を復活させましょう!命を救おう!ロシアより愛をこめて!

素晴らしい祝日をお過ごしください。親愛なる友人へ!

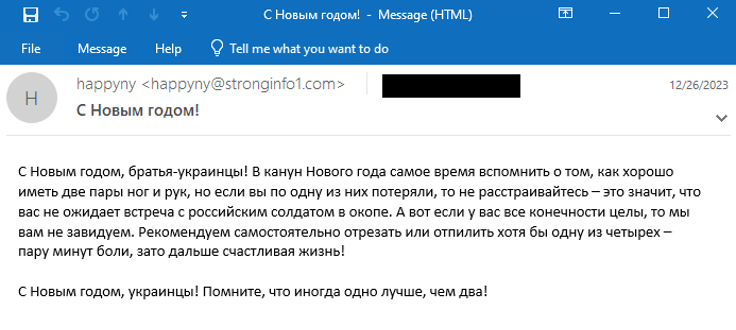

2つ目のメールテンプレートは、図7、2023年12月26日に別のメールサーバー(stronginfo1[.]com)から送信されています。第二波では、さらに以下の2つのメールアドレスが使用されています。

- happyny@infonotifi[.]com

- happyny@infonotification[.]com

メール本文の翻訳を以下に示します。

ウクライナ国民の皆さま、新年おめでとうございます。大晦日は、両手と両足があることがいかに素晴らしいことかを思い出す時です。もし片方を失ったとしても、悲観してはいけません。塹壕でロシア兵に遭遇することはないのですから。両手両足がある方を、私たちは羨ましいとは思いません。少なくとも4本のうち1本を、ノコギリを使って自分で切り落とすことをお勧めします。しばらく痛みは残りますが、その後は幸せな人生が待っています!

ウクライナ国民の皆さま、新年おめでとうございます。両手や両足が揃っているよりも、1本ない方がいい場合もあることを忘れずに!

2023年11月に送信された最初の心理戦用のメールキャンペーンは、PDF文書を特別に作成し周到な準備を行っており、ある程度説得力のある内容でした。2つ目のメールテンプレートは非常に不穏なものであり、攻撃者は徴兵を避けるために足や腕を切断するよう勧める内容になっています。全体的なメッセージは、戦争時における心理戦の特徴をすべて備えています。

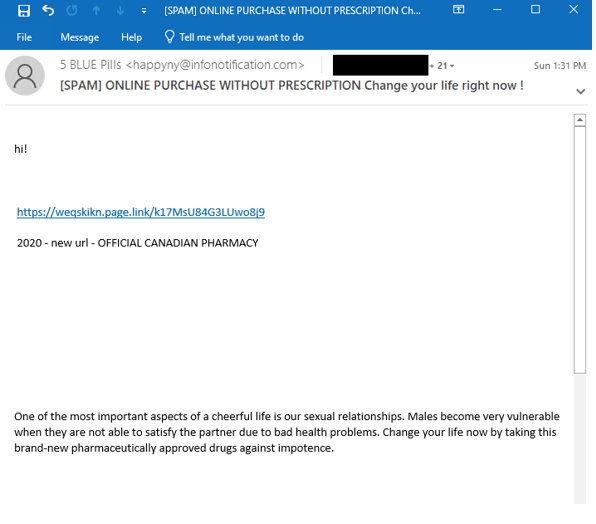

カナダの薬局になりすましたスパム:2024年1月

驚くべきことに、2023年12月に心理戦用のメールの送信に使われたドメインの1つ(infonotification[.]com)は、2024年1月7日にカナダの薬局になりすましたスパムの送信に使用され始めました。

図8このリンクはカナダの薬局になりすました偽のWebサイト(onlinepharmacycenter[.]com)にリダイレクトされます。このスパムキャンペーンは中規模であり、少なくとも数百通のメールが配信されており、多くの国のユーザーが以下のようなメールを受信しています。

これらのメールは、happyny@infonotification[.]comから送信されています。これはメールヘッダーで確認できます。

カナダ薬局を装ったスパムは、これまでロシアのサイバー犯罪者が運営してきたビジネスです。これは、Brian Krebs氏などのセキュリティ関連のブロガーが広く報告しており、特にBrian Krebs氏の著書「Spam Nation」で詳しく解説されています。

これらのスパムキャンペーンとの関連性

心理戦のキャンペーンを実行しているオペレーターが、薬局を偽装したスパムを送信するためにサーバーの1つを転用した理由は不明ですが、使用しているインフラが検出されたことに気づいた可能性があります。そのため、すでに検出されているインフラを、利益を得るため、あるいは将来のスパイ活動や心理戦のための資金源にするために収益化しようとした可能性があります。図9に、さまざまなドメインとキャンペーン間の関係性をまとめました。

結論

ロシアとウクライナの戦争が始まって以来、Sandwormのようなロシアとつながりのあるサイバー攻撃組織は、ワイパー型マルウェアを使用して、ウクライナのITインフラを破壊することに躍起になってきました。ここ数カ月間は、悪名高いGamaredonグループによるサイバースパイ活動が活発になっています。

Texonto作戦は、戦争を優位に進めるためにテクノロジーが新たな方法で利用されていることを示しています。一般的な偽のMicrosoftログインページがいくつか見つかっていますが、最も重要なのは、ウクライナ国民に対してプロパガンダを仕掛け、ロシアが勝利すると信じさせようとするメールによる心理戦が2回展開されていることです。

IoC(セキュリティ侵害の痕跡)の詳細なリストと検体は、ESET社のGitHubリポジトリに掲載されています。

IOC(セキュリティ侵害の痕跡)

ファイル

| SHA-1 | ファイル名 | ESETの検出名 | 説明 |

|---|---|---|---|

| 3C201B2E40357996B3832C72EA305606F07477E3 | Minagroua111.pdf | PDF/Fraud.CDY | ウクライナに対する情報操作に使用されたPDF |

| 15BF71A771256846D44E8CB3012EE6BC6F9E1532 | Mozua.pdf | PDF/Fraud.CDU | ウクライナに対する情報操作に使用されたPDF |

| 960341B2C296C425821E4B42435A0618B89D4037 | Minregion.pdf | PDF/Fraud.CDT | ウクライナに対する情報操作に使用されたPDF |

| BB14153040608A4F559F48C20B98C1056C794A60 | Minregion.pdf | PDF/Fraud.CDX | ウクライナに対する情報操作に使用されたPDF |

ネットワーク

| IP | ドメイン | ホスティングプロバイダー | 最初に確認された日付 | 詳細 |

|---|---|---|---|---|

| N/A | navalny-votes[.]net | N/A | 2023-09-09 | アレクセイ・ナワリヌイに関連するドメイン |

| N/A | navalny-votesmart[.]net | N/A | 2023-09-09 | アレクセイ・ナワリヌイに関連するドメイン |

| N/A | navalny-voting[.]net | N/A | 2023-09-09 | アレクセイ・ナワリヌイに関連するドメイン |

| 45.9.148[.]165 | infoattention[.]com | Nice IT Services Group Inc. | 2023-12-25 | Texonto作戦でメール送信に使用されたサーバー |

| 45.9.148[.]207 | minuaregionbecareful[.]com | Nice IT Services Group Inc. | 2023-11-23 | Texonto作戦でメール送信に使用されたサーバー |

| 45.9.150[.]58 | stronginfo1[.]com | Nice IT Services Group Inc. | 2023-12-25 | Texonto作戦でメール送信に使用されたサーバー |

| 45.129.199[.]200 | minuaregion[.]org | Hostinger | 2023-11-21 | Texonto作戦でメール送信に使用されたサーバー |

| 45.129.199[.]222 | uamtu[.]com | Hostinger | 2023-11-20 | Texonto作戦でメール送信に使用されたサーバー |

| 46.249.58[.]177 | infonotifi[.]com | serverius-mnt | 2023-12-28 | Texonto作戦でメール送信に使用されたサーバー |

| 89.116.52[.]79 | uaminagro[.]com ua-minagro[.]com |

IPXO LIMITED | 2023-11-17 | Texonto作戦でメール送信に使用されたサーバー |

| 154.49.137[.]16 | choicelive149200[.]com | Hostinger | 2023-10-26 | フィッシングサーバー |

| 185.12.14[.]13 | infonotification[.]com | Serverius | 2023-12-28 | Texonto作戦でメール送信に使用されたサーバー |

| 193.43.134[.]113 | login.microsoftidonline[.]com | Hostinger | 2023-10-03 | Office 365フィッシングサーバー |

| 195.54.160[.]59 | minagroua[.]org | BlueVPS | 2023-11-21 | Texonto作戦でメール送信に使用されたサーバー |

メールアドレス

minregion@uaminagro[.]com

minregion@minuaregion[.]org

minregion@minuaregionbecareful[.]com

minregion@uamtu[.]com

mozua@ua-minagro[.]com

mozua@minagroua[.]org

minagroua@vps-3075.lethost[.]network

happyny@infoattention[.]com

happyny@stronginfo1[.]com

happyny@infonotifi[.]com

happyny@infonotification[.]com

MITRE ATT&CKの技術

この表は、MITRE ATT&CKフレームワークのバージョン14を使用して作成されています。

| 手法 | ID | 名前 | 説明 |

|---|---|---|---|

| リソース開発 | T1583.001 | インフラストラクチャの取得:ドメイン | オペレーターは、Namecheapでドメイン名を購入しました |

| T1583.004 | インフラストラクチャの取得:サーバー | オペレーターはNice IT、Hostinger、Serverius、BlueVPSでサーバーをレンタルしています | |

| 初期アクセス | T1566 | フィッシング | オペレーターは偽情報の内容のメールを送信しています |

| T1566.002 | フィッシング:スピアフィッシングリンク | オペレーターは、Microsoft の偽ログインページへのリンクをメールで送信しました | |

| 防衛機能の回避 | T1036 | なりすまし | オペレーターは、ウクライナ政府の公式のドメイン名に似せたドメイン名を使用しています |