概要

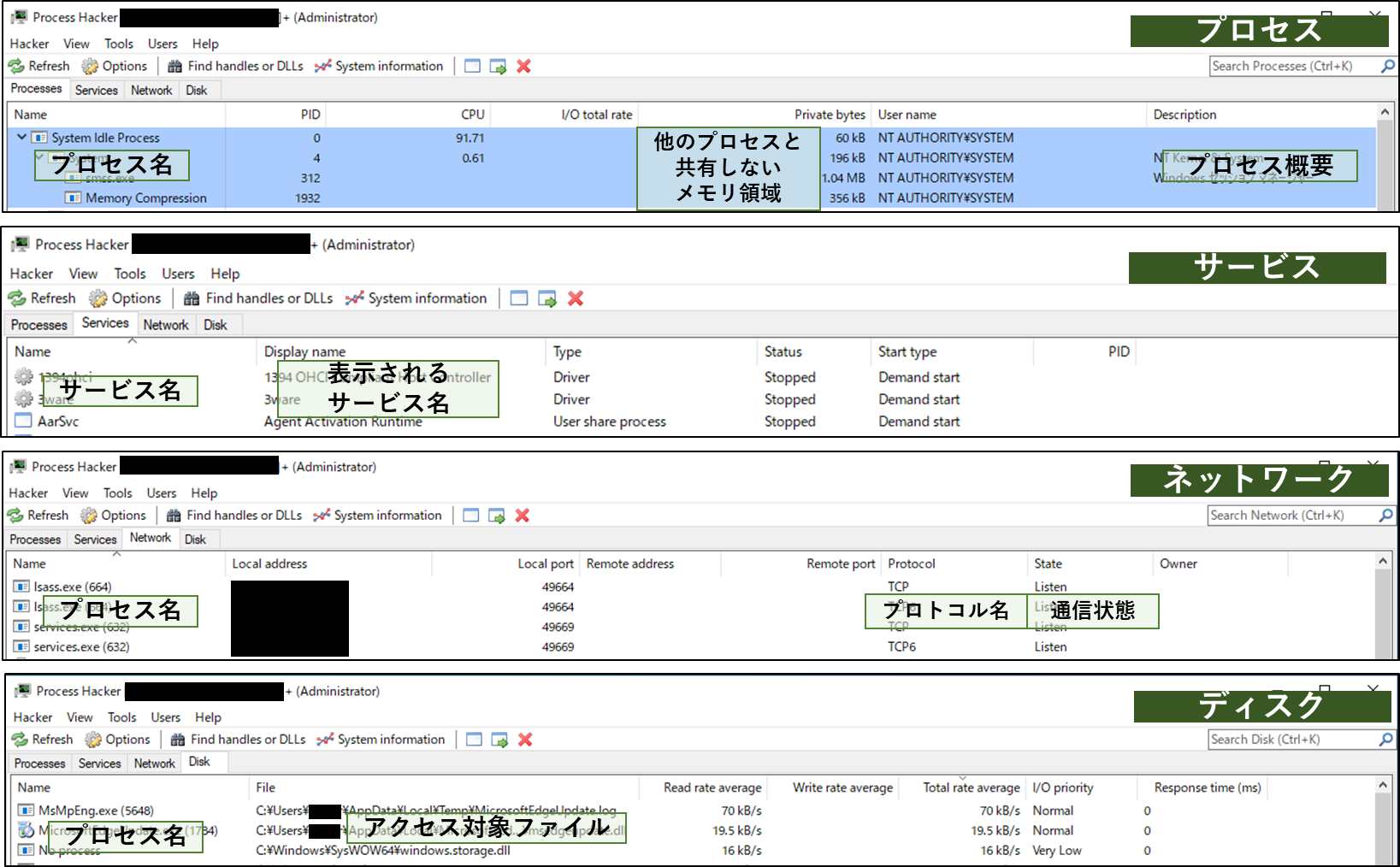

Process Hackerは、システムリソースの監視やソフトウェアのデバッグ、マルウェアの検出に利用できるオープンソースの多目的ツールです。高機能なタスクマネージャーとして、プロセス情報やシステムリソース情報をリアルタイムで調べることができます。情報の更新間隔はデフォルトでは1秒間隔で、上部にある「Refresh」をクリックすることで手動更新することも可能です。

すべての情報を見るためには、管理者権限で実行する必要があります。

次章以降では、マルウェア解析における利用方法やマルウェア解析で役に立つ機能を紹介します。

マルウェア解析における利用方法

Process Hackerは、リアルタイムでの情報確認だけでなく、マルウェアの動作の流れや概要といった全体像を把握するツールとしても有用です。

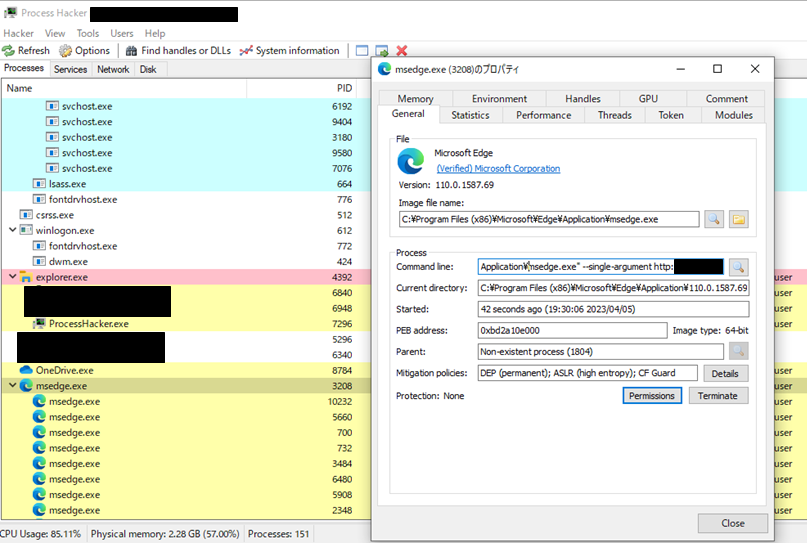

- 実行されたマルウェアに関連したプロセスの調査

実行されたマルウェアと生成されるプロセスを見つけることができます。

以下のプロセス情報を確認することができます。- プロセスID(PID)

- プロセスの親子関係

- コマンドライン情報

ほかにもプロセスに読み込まれたモジュールや使用しているシステムリソース情報を確認できます。プロセスの動作の詳細な調査については、Process Monitorが有効です。

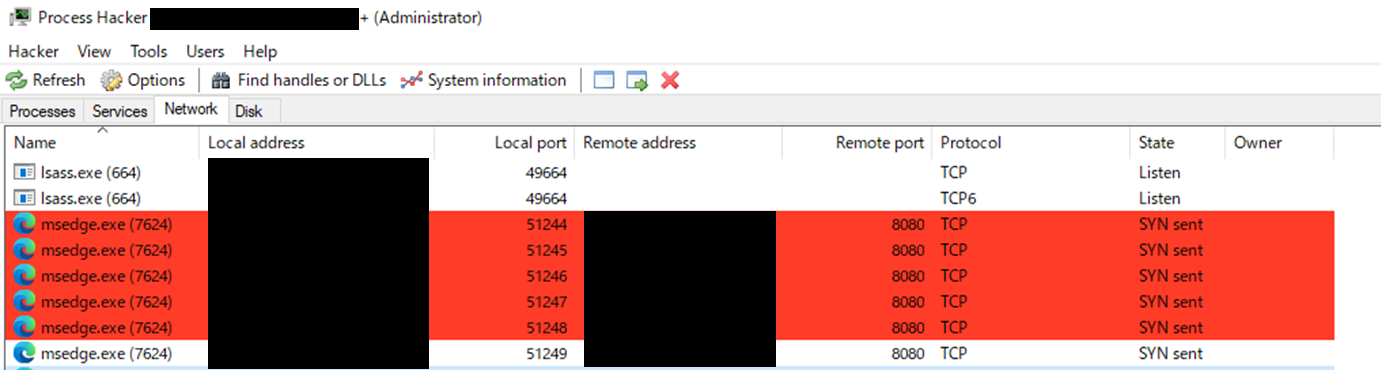

- 実行されたマルウェアの通信状況の調査

実行されたマルウェアや関連するプロセスの通信を見つけることができます。- 通信先アドレス/通信ポート

- 通信プロトコル

また、正規のプロセスから不審な通信が発生している場合、正規のプロセスの悪用を発見できる可能性があります。

Process Hackerでは、通信内容を調査することはできません。マルウェアの通信パケット調査については、WiresharkやFiddlerが有効です。

マルウェア解析で役に立つ機能

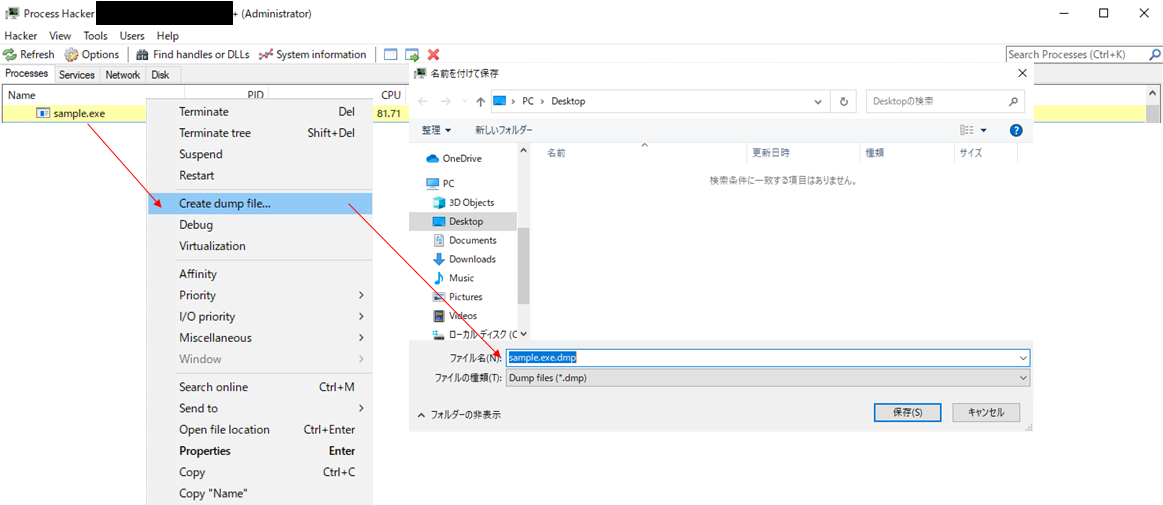

メモリダンプ機能

指定したプロセスをメモリダンプし、dmpファイルとして保存することができます。

この機能は、ファイルレスマルウェアのIoC情報取得や静的解析に役に立ちます。

メモリー内で実行されるマルウェアをダンプすることで、実行ファイルとして保存することができます。保存方法は、対象プロセスを右クリック後に「Create dump file」を選び、任意のファイル名を指定します。

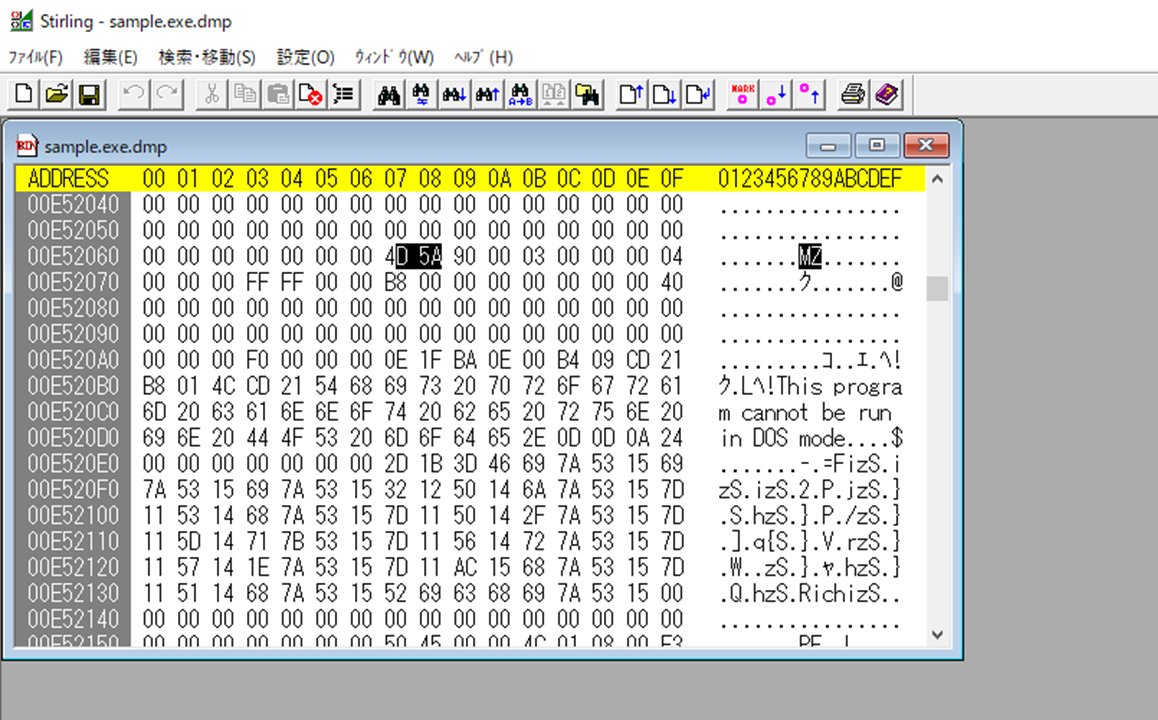

保存したダンプファイルはヘキサエディターで開くことができます。

実行ファイルとして保存する場合は、ダンプファイルからマルウェアに関係がない箇所を削除し、マルウェアに関わるコード部分を残して保存します。

また、メモリダンプ機能は、難読化されたマルウェアの難読化解除やマルウェアのアンパックに有効です。マルウェア実行後にメモリダンプするため、難読化やパッキングが解除された状態でダンプできる場合もあります。