ESETは、全世界180の国と地域で発生している「Log4Shell」の深刻な脆弱性を狙った数十万回もの攻撃試行を検出し、その攻撃試行の状況と対策について解説してます。

本記事はESET Japanが提供する「ESETブログ」に掲載された「Log4Shell: ESET数十万回のもの攻撃試行のブロックを確認」を再編集したものです。

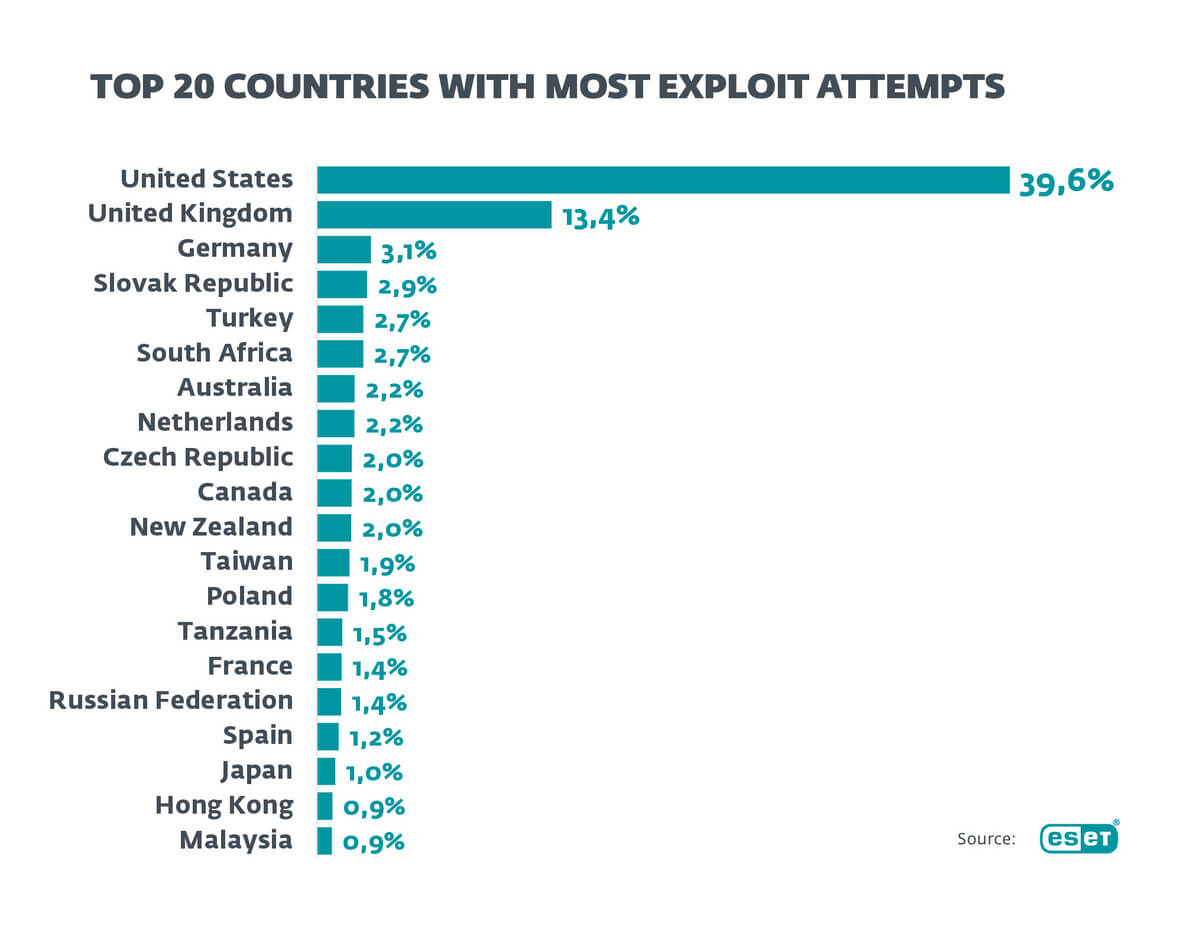

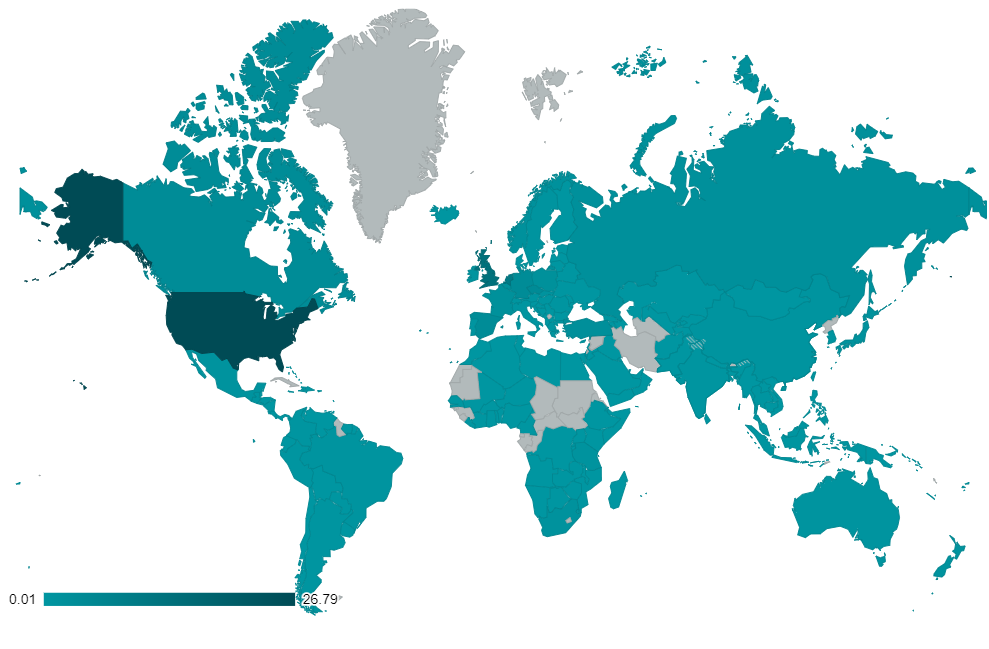

ESETは、Log4Shellの深刻な脆弱性を狙った数十万回もの攻撃試行を検出しました。攻撃試行の大半は米国を標的としており、次いで英国、オランダ、チェコとなっています。世界中のシステムでLog4jソフトウェアライブラリが普及しているため、およそ180の国と地域が攻撃を受けていることが確認できました。

ESETテレメトリによる世界での攻撃試行

Log4Shellの攻撃試行

2021/12/16

広範囲で攻撃試行が展開されている理由

Log4jソフトウェアライブラリは、デバイス上でのアクティビティをログとして記録するために極めて広い範囲で利用されており、特に、エラーの記録とセキュリティインシデントを遡って調査するための記録として利用されています。そのため、この脆弱性は極めて広範囲に影響しています。

この脆弱性は、デバイス上であらゆるコードをリモートで実行し、最終的にはすべてのコントロールを獲得することができます。もし攻撃者がこの方法でサーバーを侵害した場合、組織の内部ネットワークに深く入り込み、インターネットにさらされていないほかのシステムやデバイスに侵入する可能性があります。Log4jの高い普及率と組み合わせると、これは深刻な脆弱性となり、脆弱性評価システムであるCVSSで10ポイント中最大スコアである10が付与されました。もしIT部門が迅速に対応できない場合、莫大な数の組織、独自サーバーを管理する個人、またはさまざまなオンラインサービスを利用する個人の悩みの種になる可能性があります。

ESETのセキュリティアウェアネススペシャリストであるOndrej Kubovi?は次のように述べています。「Log4jは、世界的に有名なテクノロジー企業のサービスであり、多数のオンラインソリューションに組み込まれているオープンソースライブラリです。IT管理者の知らないうちに、より大きなパッケージの一部としてサーバーや企業システムに存在する場合があります。もし攻撃者が脆弱なデバイスのすべてのコントロールを獲得した場合、サイバースパイの実行、機密情報の窃取、ランサムウェアのインストール、またはそのほかの方法で企業のITシステムを妨害することが可能になります。」

推奨対策

ESETは下記のステップで対応することを推奨します。

- 組織が利用しているLog4jオープンリソースライブラリの範囲とバージョンを確認する。脆弱性のあるバージョンは2.0-beta9 から 2.14.1.です。バージョン 2.15も部分的に脆弱です。※

- Log4jライブラリをバージョン2.16 へアップデートし、今後のアップデートを常に確認する。

- Log4jShellはリモートコード実行脆弱性でありエクスプロイトはすぐに利用できるため、脆弱性が攻撃者にすでに悪用されていないか確認する必要があります。

- 脆弱性の悪用を検出し、ブロック可能なセキュリティソフトウェアを利用する。ESET製品は下記の通り検出します。

- Java/Exploit.CVE-2021-44228

- Java/Exploit.Agent

- Java/Exploit.Agent.SBL

- ファイアウォールを利用する疑わしいIPアドレスをブロックする

ESETのセキュリティ専門家であるJake Moore は、今回の問題について動画で解説しています。

※12月17日時点