クリップボード上のウォレットアドレスをすりかえ、仮想通貨を盗み出すマルウェア「クリッパー(Clipper)」。今やWindowsやAndroidの非公式アプリストアだけではなく、公式ストア上においても発見されることとなった。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を翻訳したものである。

セキュリティ上の理由から、オンライン上の仮想通貨ウォレットには長い文字列のアドレスが使われている。このアドレスをわざわざ入力するのは手間がかかるためか、ほとんどのユーザーはクリップボードを使ってコピー&ペーストしている。「クリッパー」として知られるこのマルウェアは、こうしたユーザーの傾向を踏まえ、クリップボード上のデータを盗み見て、密かに攻撃者のデータにすりかえるのだ。仮想通貨取引の場合、コピーされたウォレットアドレスを攻撃者のアドレスにひそかに入れ替えることもできる。

この種の危険なマルウェアは、2017年にWindows上で拡散し、2018年夏にはAndroidアプリストアにも範囲が広がっていた。そして2019年2月、クリッパーはAndroidの公式アプリストアであるGoogle Playにおいても初めて発見されるに至った。

クリップボード上のデータを書き換えて仮想通貨を盗み出すマルウェアは、比較的最近登場したにもかかわらず、すっかり定着している印象を受ける。ESETの研究員によると、これらのマルウェアが、世界でも人気を誇るソフトウェアダウンロードサイトのひとつであるdownload.cnet.comを通じてダウンロードされてしまったようだ。2018年8月、ダークウェブ上のハッキングフォーラムで、Android版クリッパーが販売されているのが初めて発見された。それ以降、このマルウェアはいくつかの怪しい非公式ストアで見つかっている。

クリップボードにコピーして盗み出す

Google Playストアに潜んでいたクリッパーは、メタマスクという一般的なタイプのアプリになりすましていた。だが今回、ESETセキュリティ ソフトウェア シリーズが検出し、Android/Clipper.Cと命名した。このマルウェアの主な目的は、被害者の認証情報と秘密鍵を盗み、被害者が所有するイーサリアムを手に入れることである。加えて、クリップボードにコピーされたビットコインやイーサリアムのウォレットアドレスを攻撃者のアドレスにすりかえることもできる。

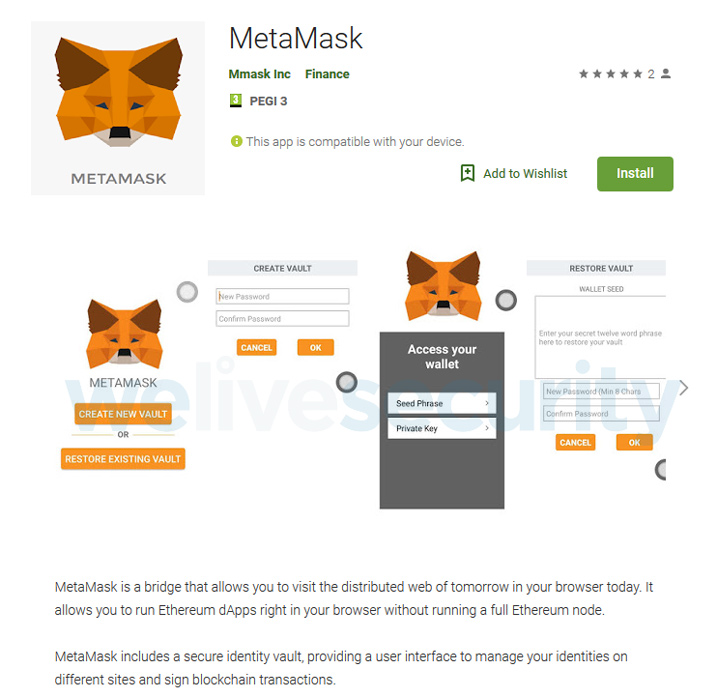

図1. Google Playで見つかったメタマスクになりすましたAndroid/Clipper.C

Android/Clipper.Cは2019年2月1日に公式ストア上でリリースされ、その直後にESET社が発見するに至った。Google PlayセキュリティチームはESET社からの報告を受け、現在ではこのアプリをストアから削除している。

この攻撃がターゲットとするのは、モバイル版のメタマスクサービスを使用するユーザーだ。メタマスクは、分散型アプリケーションであるイーサリアムをブラウザーで実行することができ、全ノードを実行しなくても済む利点がある。しかし現在、メタマスクはモバイル版を提供しておらず、ChromeやFirefoxといったパソコン上のブラウザー版のみが提供されている。

これまでに、メタマスクになりすました悪質アプリがGoogle Playでいくつか見つかってきた。しかし、それらは被害者の仮想通貨を盗み出すために機密情報をフィッシングするまでにとどまっており、クリッパーほど悪質なものではなかった。

セキュリティに関するヒント

マルウェアであるクリッパーがGoogle Playに初めて登場したことを踏まえ、Androidユーザーは最善なモバイルセキュリティ対策を心がける必要があるだろう。

クリッパーだけでなく、その他Androidマルウェアの被害に遭わないために推奨される対策

- Androidデバイスを常に最新の状態にアップデートしておくこと。また、信頼のおけるモバイルセキュリティソリューションを使用すること

- 公式Google Playストアのみからアプリをダウンロードすること

- ダウンロード時はアプリ開発者やサービスプロバイダーの公式ウェブサイトをチェックし、公式アプリとリンクしているか必ず確認すること。リンクしていない場合、Google Playの検索結果に十分注意すること

- 機密情報や預金残高などが含まれる取引はすべての手順をダブルチェックすること。クリップボードを使用する場合、ペーストしたものが正しい情報となっているかを必ず確認すること

感染の疑いを確認するための指標 (= 危殆化指標、IoC)

BTC address: 17M66AG2uQ5YZLFEMKGpzbzh4F1EsFWkmA

ETH address: 0xfbbb2EF692B5101f16d3632f836461904C761965