仮想通貨はそれなりに話題には上るものの、一般的にまだそれほど身近なものではない。だが技術的な関心にとどまらず、実際に活用しようと考えているユーザーの数は増しており、関連アプリの開発も進んでいる。もちろんネット犯罪者もこうした動きを見逃さず、巧妙に罠を用意し始めている。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を翻訳したものである。

「ポロニエックス」(Poloniex)は人気のある仮想通貨取引所の1つであるが、そのユーザーの認証情報を盗み出そうとするアプリが2件発見された。これらのアプリはGoogle Play上で正規のモバイルアプリを装っている。ログイン認証情報を盗み出すだけでなく、被害者をだますことで攻撃者に彼らのGmailアカウントへのアクセスを可能にさせてしまう。

ポロニエックスは購入・取引ができる100以上の仮想通貨を備えた、業界屈指の仮想通貨取引所である。それだけでもありとあらゆるサイバー犯罪者にとって魅力的な標的となるのであるが、今回は、ポロニエックスが公式のモバイルアプリを有していないことに付け込んだケースである。

仮想通貨に関するさまざまな誇大広告が存在する中で、サイバー犯罪者はどのようなものであれ好機をつかもうとしている。例えば、ユーザーのCPUを乗っ取り、ブラウザーを使って仮想通貨のマイニングを実施したり、パッチの当たっていない機器に不正侵入したり、あるいはフィッシングサイトや偽アプリを利用したさまざまな詐欺行為を実施するのである。

不正アプリ

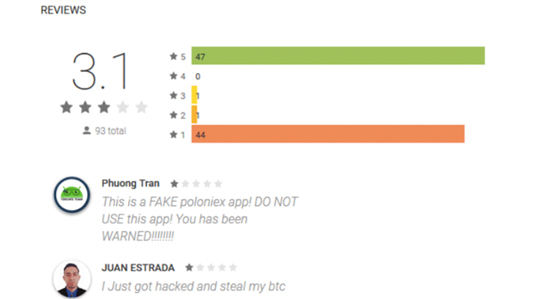

ポロニエックスの名前を利用してGoogle Playにこっそり入り込んだ最初の不正アプリは、そのまま同じ名前で公開された。2017年8月28日から9月19日の間で、レーティングやレビューの評価が良くなかったにもかかわらず、そのアプリは最大5,000ユーザーにインストールされた。

第二は「ポロニエックス・エクスチェンジ」(POLONIEX EXCHANGE)という名前のアプリで、ポロニエックス・カンパニー(POLONIEX COMPANY)が開発者と記されている。このアプリは2017年10月15日にGoogle Playに現れ、ESETがGoogle Playに通知してストアから削除されるまでの間に最大500のインストールがなされた。

ESETは、Googleに通知するだけでなく、この悪質な犯罪者についてポロニエックスにも通知した。

Google Playにて発見された偽のアプリ

偽アプリのうちの一つに関するGoogle Playのレビュー

どのように機能するのか

不正アプリを利用してポロニエックスのアカウントの乗っ取りを成功させるためには、攻撃者はまず、そのアカウントの認証情報を取得する必要がある。その後、権限のないログインやトランザクションに関する通知を制御すべく、不正侵入されたアカウントに関連付けられたメールアカウントへのアクセスを取得する必要がある。最後に、攻撃者の一連の行動の怪しさを低減させるために、攻撃者はそのアプリが機能しているように見せる必要がある。

両アプリとも、これを実現するのに同一の手法を利用している。

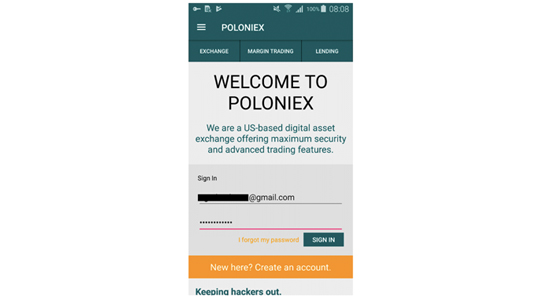

ユーザーが不正アプリを起動した直後に、認証情報は盗み出される。その不正アプリは偽のスクリーンを表示し、ポロニエックスへのログイン認証情報を要求する(図3)。もしユーザーが認証情報を入力して「サインイン」をクリックすると、認証情報は攻撃者に送信される。

ユーザーがポロニエックスのアカウントで2要素認証を有効にしていない場合には、攻撃者はこの段階でそのアカウントへのアクセスができるようになる。このことは、ユーザーに代わって各種トランザクションの実施が可能となることを意味しており、設定の変更やパスワードを変更することでユーザーを自身のアカウントから締め出すことさえできてしまう。

もし2要素認証を有効にしている場合には、そのユーザーのアカウントはこの攻撃からは逃れられる。なぜならポロニエックスはユーザーに、Google Authenticatorを利用した2要素認証を提供しているからだ。Google Authenticatorはランダムなログインコードを生成し、それをテキスト、ボイスコール、もしくはGoogle Authenticatorアプリを経由してユーザーに送信する。これらのいずれにも、攻撃者はアクセスできない。

ポロニエックスの認証情報を取得するための偽のログインフォーム

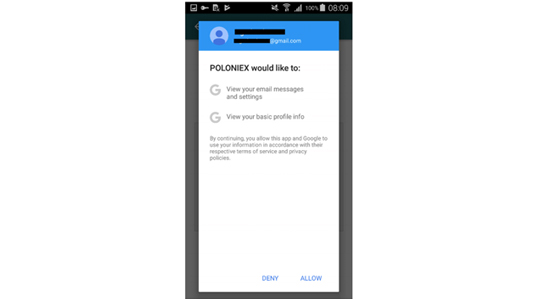

もしその攻撃者がアカウントのアクセスに成功すれば、彼らはユーザーのGmailアカウントへのアクセス権取得に向けて作業を開始する。ユーザーには「2段階のセキュリティチェックのために」Googleアカウントを利用してサインするよう促すプロンプトが掲示される。それはあたかもGoogleから正当に要求されたもののように見える。しかし、ユーザーが「サインイン」をクリックすると、その不正アプリはユーザーのメールメッセージと設定、そして基本プロファイル情報(図5)を閲覧する権限を要求する。もしユーザーがその権限を許可してしまえば、そのアプリはユーザーの受信ボックスにアクセスできるようになる。

ユーザーのポロニエックスアカウント、そしてそれに関連付けられたGmailアカウントへアクセスができるようになることで、攻撃者はその不正侵入したアカウントを利用して各種のトランザクションを実施でき、不正ログインやトランザクションに関するあらゆる通知メッセージを受信ボックスから削除できる。

Googleになりすまし、ユーザーにGmailにサインインするよう要求するアクティビティ

メールへのアクセスを要求する不正アプリ

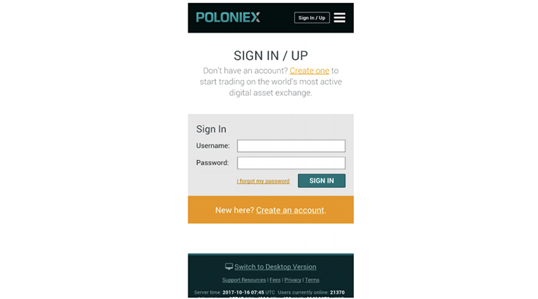

最後に、正常に機能しているよう装うべく、ユーザーを正当なポロニエックスのモバイル版Webサイトへと連れていき、そこでそのサイトはユーザーにサインインするよう要求する(図6)。ログインした後は、ユーザーは正当なポロニエックスのWebサイトにアクセスできるようになる。その後、そのアプリは起動されるたびに正当なWebサイトしか開くことはない。

不正アプリにより開かれた、モバイル版の正当なポロニエックスWebサイト

いかにして身を守るべきか

もしポロニエックスを利用していて、デバイス上にこれらの不正アプリをインストールしてしまっているのであれば、それらをアンインストールするところから着手する必要がある。そして、ポロニエックスとGmailの両方のパスワードを変更し、2要素認証を有効化していることを確認することをお勧めする。

以下、将来的に詐欺行為の被害者にならないように実施すべきことを紹介する。

- 利用しているサービスがモバイルアプリを本当に提供しているかどうか確認する。もし提供されている場合には、そのアプリはサービスの公式Webサイトからリンクされているはずである。

- アプリのレーティングとレビューに着目する。

- 警告やウィンドウを出してGoogleに接続するようなサードパーティアプリに注意する。ユーザーのGoogleへの信頼を乱用するのはサイバー犯罪者の間では常套手段である。

- 2要素認証を利用することで、より強力な(通常は必要不可欠な)セキュリティのレイヤーを用意する。

- 信頼できるモバイル版ウイルス対策アプリを利用する。なおESETでは、これらの認証情報窃盗詐欺を「Android/FakeApp.GV」として検知している。

感染の疑いを確認するための指標(=危殆化指標、IoC)

| パッケージ名 | ハッシュ値 |

|---|---|

| com.poloniex.exchange | 89BE9AF09BB3B2CAD9EAF88FE0EF175E5F150044 |

| com.poloniex ap.poloniex | 427CBAFD6E28C50708E26A481A9C8665C3315BCD |