サイバーセキュリティに関する「スキルギャップ」とは、ITセキュリティを保全するのに欠けている部分を埋めるために必要な、有能な人材が不足していること、である。ESETのセキュリティ専門家スティーブン・コッブが2016年に広範囲にわたって調査を行った結果、各方面でこの現象が見いだされた。

この記事は、ESETが運営するマルウェアやセキュリティに関する情報サイト「Welivesecurity」の記事を翻訳したものである。

読者は以前、次のような見出しを目にしたことがあるのではないだろうか――「ドナルド・トランプは10万人のハッカーを訓練して米国を防衛するよう提言した」。この見出しのような言い表し方はあまり好ましくない。しかし、根底にある問題意識には非常に意味があると考えられる。「国家サイバーセキュリティ強化のための米国大統領委員会は、セキュリティ専門家が民間に流出せずに国のために働くよう訓練を施すことに国がもっと努力を払うよう強く提言している。この国家のためのセキュリティ人員の確保の問題は、ここ2、3年、喫緊の課題となっている」(ソフトペディアより)のである。

また、次のような別の見出しも目にしたかもしれない。2016年年頭にフォーブス誌に載ったものだ――「2016年にはサイバーセキュリティ関連の仕事が100万件、空席になっている」。これでは、政府や企業、非営利団体や一般消費者までもが悪影響を被る。不適切なITセキュリティの人員配置は、データ漏えいや個人情報の流出を引き起こしかねないのである。

実際、サイバーセキュリティについてのスキルギャップは、極めて大きい。

いろいろな角度から検討を重ねた結果、サイバーセキュリティのスキルを持った人材は、全世界的には、現在雇用可能な数よりもおそらく100万人以上不足している。

米国だけでもサイバーセキュリティに強い人材は20万人以上必要とされている。この数には、ITセキュリティ責任者が雇いたくても予算の都合で雇えないといったケースは含まれていない。スキルギャップとは、予算枠が確保されているにもかかわらず、その職種に見合った質の高い人材が不足している、という事態を指しているのである。

コッブが2016年10月、最も古くから毎年開催されているコンピューターセキュリティ会議の一つである「ウイルス・ブリテン」の会員誌に発表した論文の中で、その人数と定義について論じている。だが、なぜスキルギャップについてこれほど関心を寄せるのか――それは、この問題が多くの企業・組織のセキュリティの根幹を侵食しかねないのが明らかだと考えるからである。どれくらいの数の企業・組織に影響を与えるかについては、少なくとも3分の2が影響を受けると見積もることができる(あるいはそれ以上かもしれない)。

幾つかのデータが示すところを見てみよう。興味深いことに4つの団体によるそれぞれ別個に行った調査が共通して示しているのだが、さまざまな組織のIT部門管理職にサイバーセキュリティ専門職が不足しているかと質問したとき、いずれもイエスと答えたのは80%に上る。

2015年と2016年に調査されたISACAと (ISC2)2の報告でもその数は80%台前半から半ばになっている。インテルとマカフィーの資金提供を受け、戦略国際問題研究所(Center for Strategic and International Studies、CSIS)により7月に出版された研究においても、82%という数字となっている。

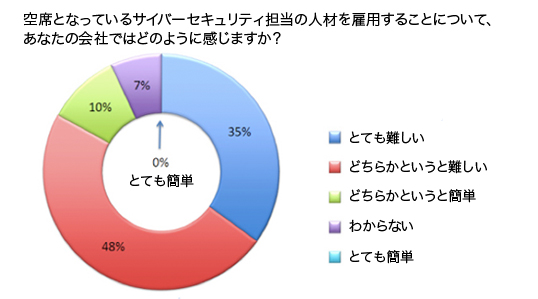

さらに、2016年7月に行ったコッブの調査の結果は上の図が示す通りで、「どちらかというと難しい」もしくは「とても難しい」と回答した数を加えると、これが83%になる。ご覧の通り、サイバーセキュリティの人員を雇用することはたやすい、などという回答は1件もない。

特にCSISの研究は興味深いものであった。それはCSISがスキルギャップについて警鐘を鳴らした最初の団体の一つであったからという理由だけではない。顕在化している問題の規模についての評価に加え、CSISはどれだけの組織が「直接の、目に見える損害」をもたらすものとしてスキル不足を捉えているかに注目しているのである。その答えは実に衝撃的なもので、71%に及ぶというのである。このことからCSISの研究員、ジェームズ・A・ルイス (James A.Lewis)氏 が導き出した結論は、「サイバーセキュリティ技術に精通した人材の不足は、企業に対して直接のダメージをもたらすことになる。それは独自仕様データとIPの損失ももたらしかねない」というものだった。

スキルギャップを埋める

サイバーセキュリティのスキルギャップを埋めるという問題については、悪いニュースばかりというわけでもない。そのほとんどは2009年のNICE(「サイバーセキュリティ教育のための国家戦略」)の立ち上げに始まるオバマ政権時代の大統領主導の一連のサイバーセキュリティ戦略に由来する。NICEという組織のミッションは米国立標準技術研究所(NIST)により練り上げられ、「国家のサイバーセキュリティ教育を改善すること。教育とは合衆国の労働人口に注がれる努力を含むものである(ただし決してそれに限定されるものではない)」というものである。そのためにNICEは、官民問わず多岐にわたる専門家や組織、連邦政府機関と産業パートナーと共同して「国家のサイバーセキュリティ労働力についてのフレームワーク」を必須の最初のステップとして提唱した(コッブもNICEの産業部門顧問に名を連ねている)。

この労働力のフレームワークの目標は、「その仕事がどこで、また誰のために行われるかにかかわらず、サイバーセキュリティに関わる労働と労働者を全て記述する」ための標準分類リストを完成させることにある。2014年までにはNICEはサイバーセキュリティに関わる労働を7つのカテゴリーの下、31の専門領域に振り分けた。7つのカテゴリーとは「安全な設備・サービスの調達」「操作と維持」「保護と防御」「探求」「収集と操作」「分析」「監視と開発」である。

それに続く作業はそれぞれの役割に必要とされる「知識、技術、能力」(この3つの英単語の頭文字をとって「KSA」と表される)を同定することであった。それをまとめた結果はいろいろなフォーマットで利用可能であり、127ページにも及ぶPDFファイルもリンクが貼られており、それを用いれば、労働者や求職者はそれぞれの役割に必要とされる能力や特性を学ぶことができる。この労働力のフレームワークもまた「NIST 800シリーズ 」文書 (800-181)として公開されている。

2016年11月、第7回NICEカンファレンスが開催され、サイバーセキュリティに関する実に多くの新しい学位、実習制度、コンペについて議論が交わされた。これらは全て、スキルギャップを埋めるようという試みであり、そのカンファレンス記録の多くはダウンロードして読むことができる。これらの試みの多くを一つにまとめた記事は「CyberSeek.org」のWebサイトに上げられている。人材を探しているマネージャーであれ、サイバーセキュリティをキャリアの一つとして考えている立場の人であれ、一見の価値があるサイトである。

あなたは何ができるか

もしあなたがサイバーセキュリティの専門家で、この試みの場に「やりがい」を感じるなら、どうかほかの人にも仲間に加わるように誘ってみていただきたい。もしあなたが何らかの企業・組織の人間で、サイバーセキュリティに長けた才能を持つ人材を雇うのに四苦八苦しているのであれば、今後もこのサイトの記事からすぐに役立つコツを学んでいただきたい。というのも、コッブが2016年に取材した数知れぬ企業・組織においては、予算の制限に起因する問題が数多く見受けられたからである。市場原理にのっとれば、希少性は価格の上昇に帰結する。立地も要因になる。あなたが雇いたいと思う人が必ずしもこちらが望む場所に移り住みたいと思うわけではないことにも留意してほしい。

ここでできるアドバイスは、採用に際して、また社内の人材の発掘に際して、雇用者としての自分の会社・組織の強みをアピールするということである。その会社・組織で働くに当たって何が魅力なのか。あるいは、その会社・組織がハイテクの中心地などではなくもっと辺ぴな所にあるのかもしれない。しかし、全てのサイバーセキュリティの専門家が大都市での仕事を求めているわけではない。仕事をキャリアとして捉えるだけでなく同時に天職としてのやりがいを求めるような、より献身的なセキュリティの人材は、もし良好な接続環境さえあるのであれば、もっと地味な立地環境を望むことの方がむしろ多いかもしれない。また遠隔地での雇用を選ぶこともできる。そうすれば、広範囲にわたるサイバーセキュリティの職種の採用を有利に進めることができるのである。

進取の気概を持つサイバーセキュリティ専門家を最も引き付けるものは、おそらく、セキュリティへのコミットメントのレベルの高さである。それはまた、組織に別の利益をもたらすものでもある。人材雇用に尽力するに当たり、その人材が自分の会社・組織のセキュリティ活動が経営陣の後押しを受けていると感じられるようにすること、そしてセキュリティ対策の人材がその価値を認められており、大事にされていると感じられるようにすることが肝要である。

スキルギャップを埋める近年の努力は結果を得るまでは時間がかかる。それゆえ会社・組織は社内の人材を育成し、自社のサイバーセキュリティの専門性を高めることを真剣に考えなければならない。目的がネットワーク管理者をセキュリティ専門家に振り分けることであれ、現行のサイバーセキュリティの人材を雇い続けることを欲しているのであれ、現行の従業員が利益を得ることのできるようなトレーニングプログラムやカンファレンスが不足しないようにしなければならないだろう(私の経験では、適材を適所に配することから得ることのできる価値はそのコストをはるかに上回る)。

もう一つ別のポイントは「サイバー関連」のために人材を採るとき、人事部と近い所で働くITセキュリティ管理者というものを想定しないことである。人事部がこの手の職種の募集を掛けるとき、また人材を選考するに際し、どのようにその作業を行えばいいか知っていると考えてはならない。これまでたくさんのセキュリティ職の人間から、何かの「注文リスト」のように長々と書かれたスタイルの求人票はやる気を失わせる、という愚痴があちこちから聞こえている。そこで、どうか採用要件に注意を向けていただきたい。採用に際して本当に「CISSP」のような認定資格を必須とする必要があるのかどうか。注目すべきなのは、紙に書かれた文書ではなく、求職者が実際にできることとしてアピールしている仕事についてではないのか。長期間にわたり最も良好な雇用関係を結べる人材というのは、むしろ、学位や資格なしに入社して会社のために働きながらそういった資格を取得していく人であるかもしれないのだ。