実際にセキュリティ事故が起こった場合、どのような対応がなされ、どのように関係者の意識が変化するのか――当記事は、ある組織で起こったセキュリティ事故に立ち向かう人物たちの架空の物語である。第 2回は、着々と準備が進んでいた、攻撃者グループの動きを追うことにする。

序章 セキュリティ事故発生から約1年前

攻撃者グループ BullsEye 編

情報システム部門のホープ丸上泡也を中心に社内のセキュリティ対策の見直しを始めていたA社であるが、実は、水面下では攻撃者グループが活動を開始していた。攻撃者グループはまず、ターゲットであるA社の情報収集を開始する……。

A社の業績は非常に好調で、売り上げの推移や獲得している会員数はここ数カ月で飛躍的に伸びている。幅広い年齢層へ向けた商品のPRのため、昨今流行になっている有名芸能人を使用したドラマ仕立てのものやかわいらしい動物を使用したTVCMの作成、雑誌や電車などへ広告を打つなど、自社製品のPRはもちろんのこと、資金調達に関しても積極的に行っており、IR活動にも余念がない。投資家の間でも有望株として注目され始めていた。

そんな中、日本からさほど遠くない国において、ある集団が静かに動き始めていた……。

某国では攻撃者たちが常に攻撃対象を探し回っており、掲示板、チャットルーム、SNSサービスなど、あらゆるプラットフォーム上でコミュニティを形成している。それらのコミュニティでは、日本に対する反感をあおるような書き込みがなされ、その流れの中から日本企業・組織・団体の攻撃ターゲットリストがコミュニティメンバーらによって頻繁に作成されている。

以前の(善悪関係なくハッカーと言われていた頃の)攻撃者(クラッカー)は、「PCオタク」のような、あまり外出もせず、ほかのことに興味を持たないようなタイプの人間が多かった。そのため、PCの画面に何やらメッセージを表示するだけのものや、PCの中身を破壊するような類のものなど、目的は自己の技術力を顕示することであることが多かった。少なくとも、個人情報を盗み出して売ることが目的、というものはなかった。

しかし、現在の攻撃者は「ハクティビスト(ハッカー+アクティビスト(活動家))」と言われ、社会的メッセージを発する手段としてハッキングを行うことが多くなっている。こうなると目的は明らかだ。政治的な理由、金銭的な理由、個人の感情など理由はさまざまだが、一度作成されたターゲットリストはあちこちで共有され、攻撃に使用される。

クラッカーの今昔

実は、そのリストの中に、現在注目企業であるA社がリストアップされていたのである。攻撃目的としては、会員情報(個人情報)の窃取および(D)DoS攻撃による脅迫だ。

攻撃者グループの一つである「BullsEye」はこのA社にターゲットを絞り、あらゆる攻撃方法を模索するための情報収集活動に入った。BullsEyeのメンバー数は350名。決して多くはないが技術力の高いクラッカーが在籍しており、グループ規模は拡大を続けている。

中でも最も高い技術力と対話能力、そして重要な攻撃センスを持つクラッカー「Hushpuppy」は攻撃用のツールを開発してコミュニティに配布するなど、BullsEyeの活動において、きわめて重要な役割を担っている人物である。

クラッカー集団BullsEyeのメンバーの一人Hushpuppyはその名前からは男性のようであるが、もしかすると女性かもしれない

BullsEyeのメンバーは、Hushpuppyを筆頭にFacebook、Twitter、Linkedin、Github、日本のみのSNSサイトなどあらゆるWebサービスに潜り、A社社員の情報収集を行った。最近の攻撃者グループは、日本の企業をターゲットにする際に必要な「日本語読解能力」を身に付けている。そのため、日本語で書かれたメールや資料はもちろんのこと、日本のソーシャルメディアやコミュニケーションプラットフォームにおいて日本人と対話ができる。電話において本人を装ってA社から情報を引き出すソーシャルエンジニアリングも可能だ。

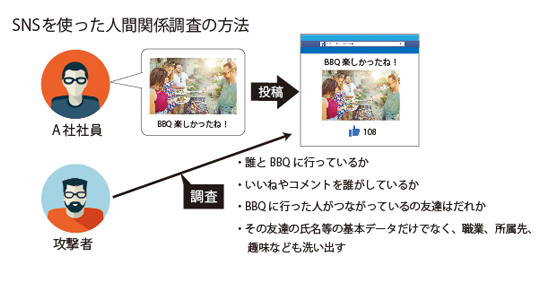

A社の社員らはFacebookでのプライベートな情報公開が多く、A社に所属しているという情報以外にも趣味やプライベートな人間関係、取引先との関係などを誰でも閲覧できる状態で投稿しているものを探した。通常、ソーシャルネットワークサービスにおける投稿はその公開範囲を限定することができるが、しばしば誰でも閲覧可能な状態で利用しているケースを見掛ける。

SNSを使った人間関係調査の方法

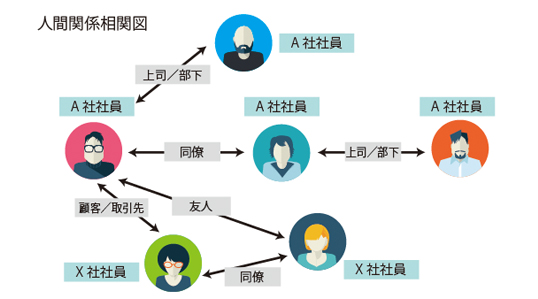

BullsEyeは、A社と取引関係にあるX社の社員が共にバーベキューをしている投稿を発見し、そのバーベキューに参加した人間の氏名や所属をリストアップし、同様の投稿を次々と検索してA社を取り巻く人間関係の相関図を作成していった。

A社とX社、その他の人間関係相関図

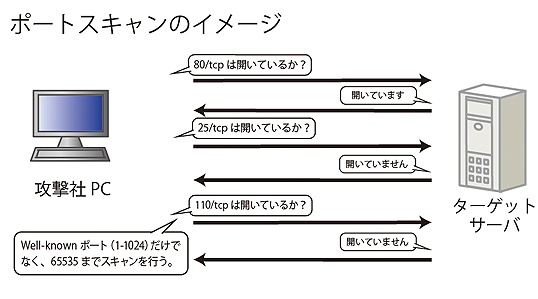

情報収集はSNSを利用したものだけではなく、ターゲットに対して直接行うこともある。今回は、A社コーポレートサイト、ECサイトなどのWebサイトが調査され始めており、グループ内で使用しているハッキングツールによって、コーポレートサイトとECサイトの脆弱性が明らかになっていった。

ポートスキャンのイメージ

次々と明らかになるA社社員の人間関係、そしてWebサイトの致命的な脆弱性――Hushpuppyは攻撃の成功を確信し、次の攻撃の作戦を練り始めるのであった……。

一方、その頃丸上は、社内のセキュリティ体制が自分の思い描いた通りに整備され始めていることに安堵し、仲間とともに酒杯を上げていた。「自分の力でA社はサイバー攻撃から守られている!!」という自負心は高まるものの、忍び寄る危機に丸上たちはまだ何も気付いていなかった。

(つづく)