セキュリティ機能をバイパスされる脆弱性があり、それらを狙った攻撃が増えているという話を聞きました。これはどのような攻撃で、どのような問題なのでしょうか。

A

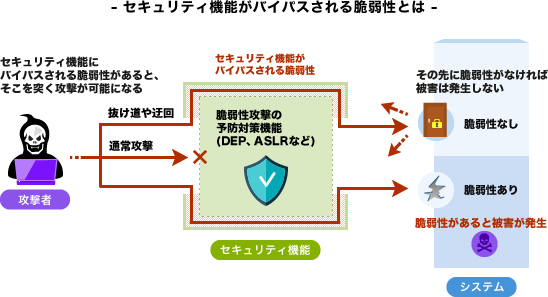

OSやアプリケーションがもともと備えているセキュリティ対策の機能を回避したり、セキュリティ対策ソフトをすり抜けたりできる脆弱性が見つかっています。近年は攻撃が高度になり、脆弱性攻撃から保護するために用意されたセキュリティ機能を回避できる、つまりバイパスできる「脆弱性」が狙われるケースも発生しています。

通常、OSやアプリケーションなど多くのソフトウェアは、それら自身が正しく動作するための機能だけでなく、不正な利用や攻撃から守るための機能を備えています。

例えば、OSは、あるプログラムが別のプログラムのメモリーを破壊したり読み出したりしないような保護機能、システムファイルの領域を保護する機能、ユーザーによって使えるネットワークやファイルなどを制限する機能、プログラム(マルウェアなど)が勝手に攻撃プログラムや処理を起動しないようにする機能などを備えています。大抵のアプリケーションも、メインの処理を行う前に、読み込むファイルが適正なものか、データが正しいものかをチェックを行い、不正な動作を防いでいます。

これら認証機能、アクセス制御、エラーチェック機能を何らかの方法で迂回(バイパス)できれば、攻撃者は不正アクセスが可能となったり、マルウェアを侵入・実行させたりすることができます。企業情報の窃取や、アカウントの乗っ取りなどをたくらむサイバー犯罪者の狙い目にもなっているのです。

とはいえ、迂回する方法もさまざまです。別の攻撃経路を狙うことはもちろん、運用や仕様上の盲点を突くこともあれば、システムに存在する脆弱性を利用することもあります。

スパムメールの例でいえば、スパムと判定されないよう送り主、表題、本文キーワードを工夫して(禁止キーワードにスペースを入れたり、あえて誤字にしたり)、スパムフィルタのすり抜ける行為などは、仕様の裏をかいてセキュリティ機能をバイパスしているといえるでしょう。メールにおけるマルウェア対策が厳しくなれば、ウェブ経由でマルウェアに感染させる方法もあります。ハッシュ値が異なるマルウェアを多数作成し、シグネチャベースのマルウェア対策ソフトを突破するのも、一種の「セキュリティ機能のバイパス」といってよいかもしれません。

セキュリティ機能が何らかの方法ですり抜けられる問題そのものは、決して新しいものではありません。セキュリティ対策が行われれば、決まって別の突破口が狙われてきたのです。

こうした問題は2012年ころから、改めて取り上げられるようになりました。その背景に、ファイアウォールやマルウェア対策、認証機能などが浸透し、攻撃を成功させるためにそれらの保護機能を突破する必要が出てきたことが理由として考えられます。

以前は、フィルタのすり抜けや防御が手薄な感染経路を利用するといったシンプルな攻撃が一般的でした。これに対し、より高度なフィルタリングを導入したり、メール以外の侵入経路に対してもチェックを強化したり、ユーザーの指示がなければ、プログラムから別のプログラムを起動できなくする。などの対策が進みました。しかし攻撃者も黙っておらず、こうした対策の裏をかき、いかにすり抜けるか、「いたちごっこ」の状態が続いているのです。

高度化する脆弱性攻撃、今後増加の恐れも

そのような中、最近は、「セキュリティ機能」そのものに存在する脆弱性を明確に狙った攻撃なども発生するようになりました。

例えば、Windowsです。Windowsは、バージョンを重ねるごとにセキュリティ機能を強化してきました。データとして送り込まれたマルウェアを実行しないように、データファイルやメモリーのデータ領域は実行しない保護機能(DEP)を搭載したほか、利用するメモリーが固定されていると攻撃者にその領域を狙われてしまう恐れがあるため、メモリーをランダムに割り当てる保護機能(ASLR)なども実装し、脆弱性攻撃への保護機能を強化しています。

こうしたセキュリティ機能の強化が功を奏し、従来の攻撃に対する耐性が高まる一方、セキュリティ機能を迂回するため、新たな脆弱性が狙われているわけです。

他にも、コードを仮想空間で実行してマルウェアかどうかを判定するサンドボックス技術に対抗し、仮想マシン上では動作をしないコード、ユーザーの承認なしにプログラムを自動的に起動させないユーザーアカウント制御機能(UAC)を回避する攻撃もあります。

特に政府機関や企業の機密情報などを執拗に狙う標的型攻撃では、時間や手間を惜しまず、高度な技術が用いられており、こうした脆弱性が探索されています。セキュリティ機能を迂回し、さらにその先にある未知の脆弱性を攻撃するなど、サイバー攻撃の巧妙化が進んでおり、このような攻撃は今後も増えると予想されています。

危険度は低いが放置は禁物

セキュリティ機能の脆弱性が突かれて、攻撃者がセキュリティ機能のバイパスに成功した場合も、まだ攻撃の第一段階です。攻撃者の本当の目的が達成されたわけではありません。いわば、最前線を突破された状態です。マルウェアの感染、情報の窃取といった最終防衛ラインまでは破られず、直接被害が発生したわけではありません。そのため、脆弱性情報が発表されるときはあわせて危険度が記されますが、セキュリティ機能のバイパスの危険度は、「中程度」とあまり高く設定されないことが一般的です。

しかし、他の攻撃と組み合わせることで、より重大な問題へ発展する可能性も秘めています。脆弱性を放置すれば、いずれ攻撃の目的は達成され、情報漏洩や金銭被害など重大なインシデントにつながる恐れもあります。

そうならないためには、脆弱性の更新プログラムが公開された場合に、しっかり適用しておくことが基本といえるでしょう。またファイアウォールやマルウェアのチェック、アカウント認証など入口対策に加えて、OSやアプリケーションなど、普段から脆弱性対策とシステム内部の保護をしっかり行うことが重要です。最前線を突破されてもその内側の防御がしっかりしていれば大きな被害を防ぐことができるからです。