あるセキュリティに関するセミナーで「これからは出口対策が重要」と聞きました。出口対策とは、従来のセキュリティ対策とどうちがうのでしょうか。また、具体的にどのような対策なのでしょうか。

A

仮に企業内システムに侵入されたとしても、要となる重要情報を持ち出されないようにするのが出口対策です。

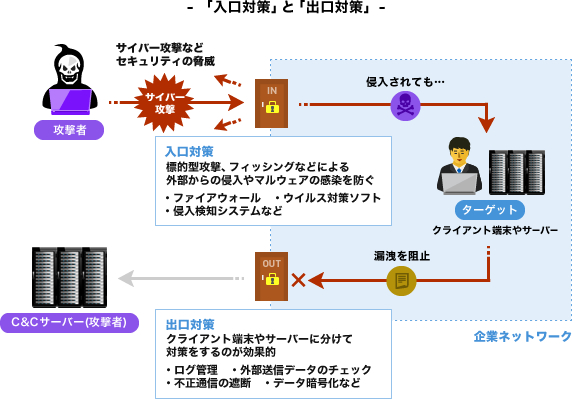

多くの企業では、不正アクセスなどのサイバー攻撃、マルウェアへの感染を防ぐために、ファイアウォールを構築したり、ウイルス対策ソフト導入するなどの備えをしています。これらは、企業ネットワークへ外部から侵入されたり、マルウェアが入り込むのを防ぐ、いわばネットワークの「入口」で防ぐ対策です。

しかし、「標的型攻撃」や「やり取り型攻撃」など、攻撃手法の高度化かつ巧妙化しているため、ファイアウォールや侵入検知システム、ウイルス対策ソフトなど、入口での「瀬戸際対策」を強化しても、攻撃者にそれらの防御を突破されてしまうことも考えられます。

とくに、最近発生している手の込んだソーシャルエンジニアリングの手法を駆使した攻撃では、どれだけ入口対策を強固にしていても、標的にされた社員が攻撃者に騙されてしまい、うっかり悪質なマルウェアに感染してしまうこともあるのです。マルウェアへ感染してしまうと、外部と通信して遠隔操作され、内部ネットワークにある重要な情報が外部へ送信されてしまうおそれもあります。

そこで、今、注目されているのが、入口対策とあわせて、「出口対策」の重要性です。出口対策とは、内部から外部へ出ていく通信を監視し、企業にとって重要な情報の漏洩を防いだり、マルウェアが外部と通信することを防ぐ対策です。

端末、ネットワークで多層防御の出口対策を

具体的な対策としては大きく、エンドポイント端末、ネットワークのふたつで考えると良いでしょう。まず、エンドポイント端末に関しては、外部通信を行うマルウェアの感染を未然に防止するため、脆弱性を減らすよう定期的にセキュリティパッチを適用する必要があります。また利用していないソフトなどはアンインストールし、攻撃の足掛かりとして利用される可能性がある不必要なファイル共有などは中止します。

もちろん、セキュリティ対策ソフトもつねにアップデートを行います。プロアクティブなマルウェア検出機能を備えているものを選ぶと良いでしょう。最近では、マルウェアの外部通信を監視し、遮断する機能を備えたものも登場しています。

また端末にマルウェアが感染してしまった場合も考慮し、多層防御としてさらにネットワークで「出口対策」を行うことが重要です。端末に感染したマルウェアが、直接外部のC&Cサーバーと通信を行うことを防ぐため、LAN内部からインターネットへ出て行く通信を監視します。

例えば、外向きの通信をすべてプロキシサーバー経由で行い、ファイアウォールをプロキシサーバー経由の通信だけ許可する方法があります。ただし、HTTPやDNSなど許可することが多いプロトコルによっては、通過されてしまう場合もあります。通信先のIPやポート番号だけでなく、利用しているアプリケーションレベルで監視し、不正な通信を遮断する「次世代ファイアウォール」なども注目を集めています。

また、被害を受けにくい環境も作っておきましょう。内部に侵入し、データを盗むマルウェアは、内部ネットワークの探索を行います。重要なサーバーと通常オフィス環境、オフィスの部門間のネットワークを分離しておくことで、重要なサーバーや他の部署のネットワークへの感染を防げます。

出口対策は多段階で通信をチェックして防御する手法です。ある対策が破られても、次の対策で防ぐことが可能で、例えばドミノ倒しのように一つが破られると次々にダメになってしまうというものではありません。このため、未知の攻撃手法に対しても防御が期待できるのです。