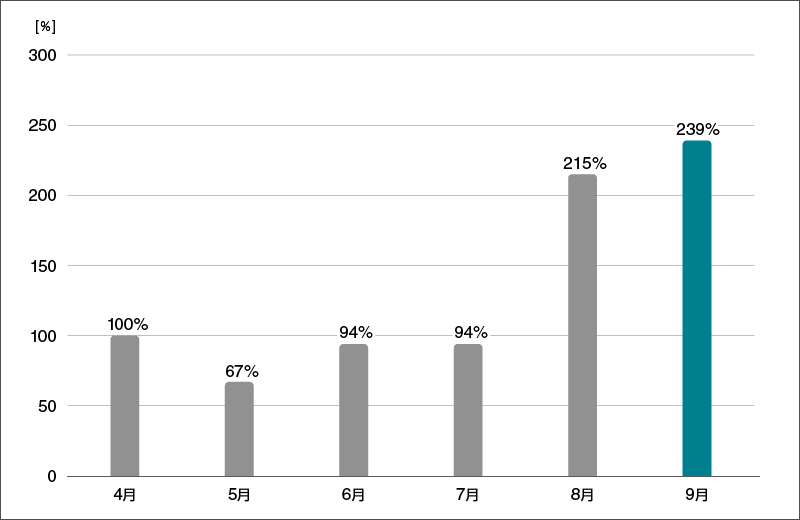

9月の概況

2021年9月(9月1日~9月30日)にESET製品が国内で検出したマルウェアの検出数の推移は、以下のとおりです。

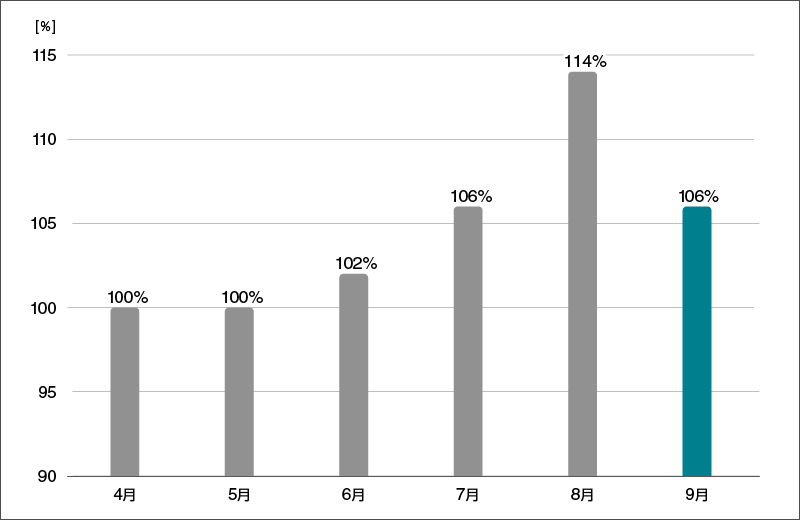

国内マルウェア検出数*1の推移

(2021年4月の全検出数を100%として比較)

*1 検出数にはPUA (Potentially Unwanted/Unsafe Application; 必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)を含めています。

2021年9月の国内マルウェア検出数は、2021年8月と比較して減少しました。検出されたマルウェアの内訳は以下のとおりです。

国内マルウェア検出数*2上位(2021年9月)

| 順位 | マルウェア名 | 割合 | 種別 |

|---|---|---|---|

| 1 | JS/Adware.Agent | 24.1% | アドウェア |

| 2 | HTML/Phishing.Agent | 11.4% | メールに添付された不正なHTMLファイル |

| 3 | JS/Adware.Sculinst | 8.9% | アドウェア |

| 4 | JS/Adware.Subprop | 4.3% | アドウェア |

| 5 | JS/Adware.TerraClicks | 4.1% | アドウェア |

| 6 | HTML/FakeAlert | 1.9% | 偽の警告文を表示させるHTMLファイル |

| 7 | JS/Adware.PopAds | 1.5% | アドウェア |

| 8 | Win32/Exploit.CVE-2017-11882 | 1.1% | 脆弱性を悪用するマルウェア |

| 9 | HTML/Fraud | 1.0% | 詐欺サイトのリンクが埋め込まれたHTMLファイル |

| 10 | HTML/ScrInject | 1.0% | HTMLに埋め込まれた不正スクリプト |

*2 本表にはPUAを含めていません。

9月に国内で最も多く検出されたマルウェアは、JS/Adware.Agentでした。

JS/Adware.Agentは、悪意のある広告を表示させるアドウェアの汎用検出名です。Webサイト閲覧時に実行されます。

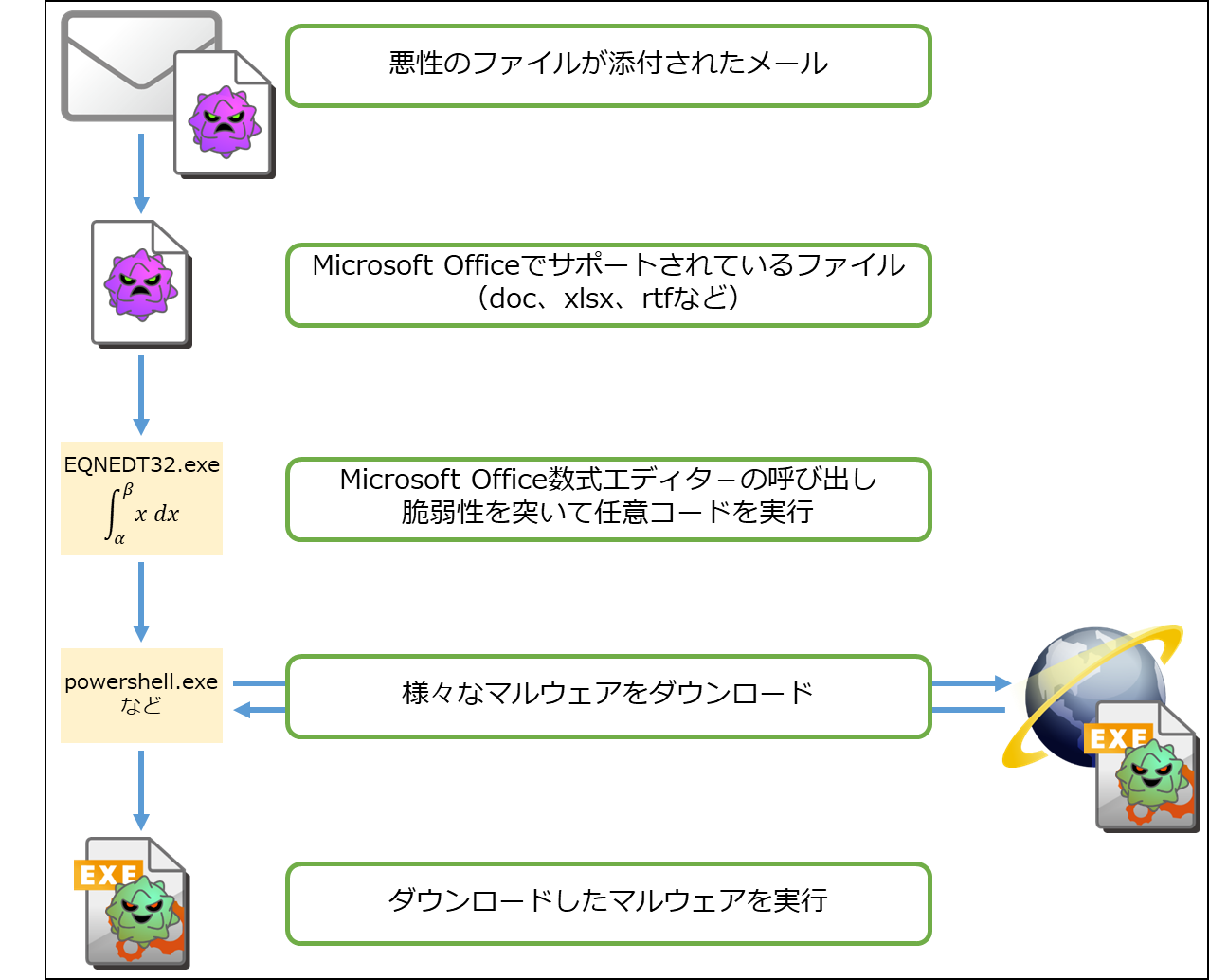

9月の検出数8位のWin32/Exploit.CVE-2017-11882はMicrosoft Office数式エディターの脆弱性(CVE-2017-11882)*3を悪用した脅威です。2017年11月に公表された脆弱性ですが、今年の8月から検出数が増加傾向にあります。この脆弱性を悪用した脅威を2017年11月の定期マルウェアレポートで取り上げましたが、再び脅威が広がっていることから改めて紹介します。

Microsoft Office数式エディターは、Microsoft Office 2003以前のバージョンのMicrosoft Officeにおいて数式を入力するために使用されるソフトウェアです。Microsoft Office 2007以降のMicrosoft Officeにおいては互換性を維持するために搭載されていました。このソフトウェアの脆弱性(CVE-2017-11882)が悪用されると、攻撃者によってリモートで任意のコードが実行される可能性があります。

具体的には、本脆弱性に対する悪意のあるコードを実装したMicrosoft Officeファイルが、さまざまなマルウェアのダウンローダーとして利用された事例を確認しています。2017年11月時点ではバンキングマルウェア(バンキングサイトの認証情報などを窃取するマルウェア)である「Ursnif」のダウンローダーとして利用された事例を確認していました。さらに2021年9月では情報窃取型マルウェアである「AgentTesla」や「FormBook」などのダウンローダーとして利用された事例を確認しています。

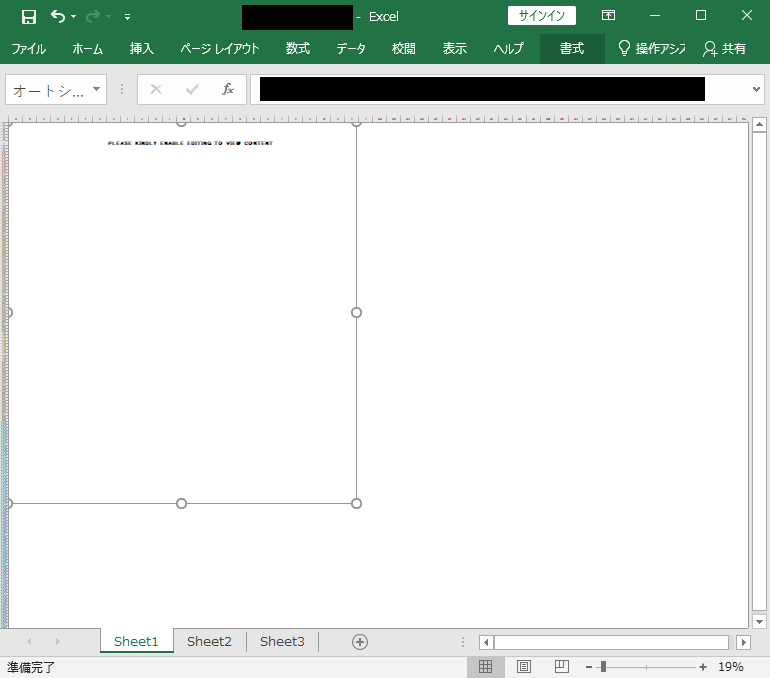

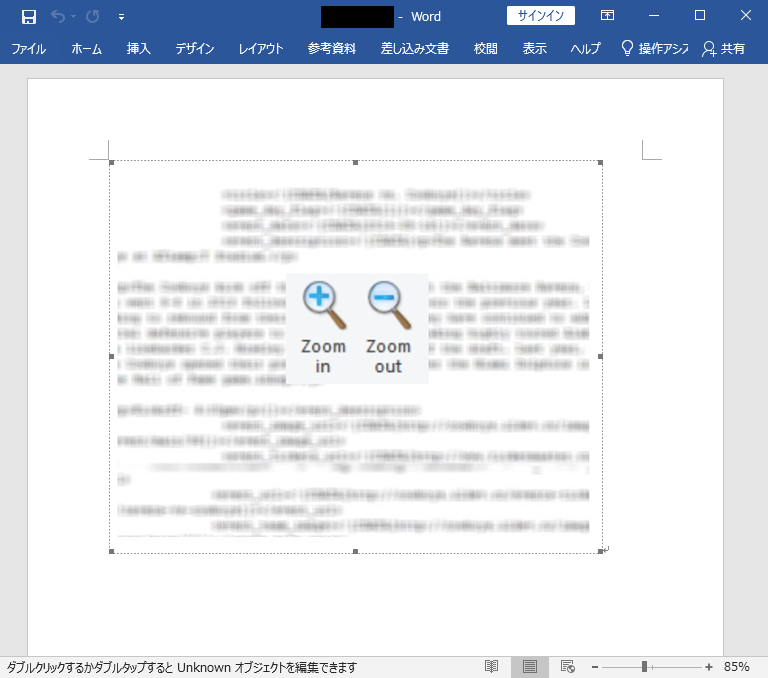

Microsoft Officeファイルで悪用されることが多いマクロマルウェアでは、マクロが有効化されない限り脅威にさらされる危険性はありません。しかし本脆弱性を悪用したMicrosoft Officeファイルの場合、実装方法によってはファイルを開くだけで悪意のあるコードが実行されてマルウェア感染する恐れがあります。このような悪意のあるコードは、Windowsのアプリケーション間で連携または共有されるデータであるOLE(Object Linking & Embedding)オブジェクトとしてMicrosoft Officeファイル内に埋め込まれています。このOLEオブジェクトはユーザーがその存在に気づかないよう視認性が悪い状態で配置されたり、ユーザーのクリックを促すような画像と併用して配置されたりすることがあります。

2021年7月に米国、イギリス、オーストラリアのセキュリティ機関が、悪用の多い脆弱性30件を公表*4しました。この30件のうち最も古い脆弱性として本脆弱性であるCVE-2017-11882が挙げられています。公表によると、既知の脆弱性を利用することは攻撃者グループの特定を困難にし、ゼロデイ攻撃に利用するエクスプロイトキットを新規開発するよりもコストを抑えることができるとのことです。またMicrosoft Officeは世界中で利用されており、段階的な攻撃キャンペーンを展開しやすい点やリモートで任意のコードを実行できる点で攻撃者にとって有用であることから、今後も本脆弱性を悪用し続ける可能性が高いと言及しています。

本脆弱性に関する対策として、2017年11月の更新プログラム*3やMicrosoft Office数式エディターの無効化方法*5、2018年1月の更新プログラム*6をMicrosoft社が順次公開しました。特に2018年1月の更新プログラムでは、Microsoft Office数式エディターがWindowsから削除されるため本脆弱性による影響は受けなくなります。しかしこれらの対策が公開された後も本脆弱性を狙った攻撃は継続して観測されています。

上述のとおりMicrosoft Office数式エディターはMicrosoft Office 2007以降のMicrosoft Office における互換性維持のために搭載されていたソフトウェアです。脆弱性が存在するソフトウェアを使用し続けることは危険です。Microsoft Office数式エディターを使用して数式が記述されたMicrosoft Officeファイルを開く必要がなければ、早急に更新プログラムの適用を検討してください。また本脆弱性を悪用したMicrosoft Officeファイルは、電子メール経由で送付されることを確認しているため、電子メールの添付ファイルを不用意に開かないよう注意してください。

*3 CVE-2017-11882 - セキュリティ更新プログラム ガイド - Microsoft - Microsoft Office のメモリ破損の脆弱性

*4 Top Routinely Exploited Vulnerabilities | CISA

*5 How to disable Equation Editor 3.0

*6

●2007 Microsoft Office スイート セキュリティ更新プログラムについて(2018年1月9日)

●Office 2010 用のセキュリティ更新プログラムについて(2018年1月10日)

●Office 2013 用のセキュリティ更新プログラムについて(2018年1月10日)

●Office 2016 用のセキュリティ更新プログラムについて(2018年1月10日)

常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。 下記の対策を実施してください。

- 1. セキュリティ製品の適切な利用

- 1-1. ESET製品の検出エンジン(ウイルス定義データベース)をアップデートする

ESET製品では、次々と発生する新たなマルウェアなどに対して逐次対応しています。最新の脅威に対応できるよう、検出エンジン(ウイルス定義データベース)を最新の状態にアップデートしてください。 - 1-2.複数の層で守る

1つの対策に頼りすぎることなく、エンドポイントやゲートウェイなど複数の層で守ることが重要です。 - 2. 脆弱性への対応

- 2-1.セキュリティパッチを適用する

マルウェアの多くは、OSに含まれる「脆弱性」を利用してコンピューターに感染します。「Windows Update」などのOSのアップデートを行ってください。また、マルウェアの多くが狙う「脆弱性」は、Office製品、Adobe Readerなどのアプリケーションにも含まれています。各種アプリケーションのアップデートを行ってください。 - 2-2.脆弱性診断を活用する

より強固なセキュリティを実現するためにも、脆弱性診断製品やサービスを活用していきましょう。 - 3. セキュリティ教育と体制構築

- 3-1.脅威が存在することを知る

「セキュリティ上の最大のリスクは“人”だ」とも言われています。知らないことに対して備えることができる人は多くありませんが、知っていることには多くの人が「危険だ」と気づくことができます。 - 3-2.インシデント発生時の対応を明確化する

インシデント発生時の対応を明確化しておくことも、有効な対策です。何から対処すればいいのか、何を優先して守るのか、インシデント発生時の対応を明確にすることで、万が一の事態が発生した時にも、慌てずに対処することができます。 - 4. 情報収集と情報共有

- 4-1.情報収集

最新の脅威に対抗するためには、日々の情報収集が欠かせません。弊社を始め、各企業・団体から発信されるセキュリティに関する情報に目を向けましょう。 - 4-2.情報共有

同じ業種・業界の企業は、同じ攻撃者グループに狙われる可能性が高いと考えられます。同じ攻撃者グループの場合、同じマルウェアや戦略が使われる可能性が高いと考えられます。分野ごとのISAC(Information Sharing and Analysis Center)における情報共有は特に効果的です。