ショートレポート「2018年12月マルウェア検出状況」

トピック

1. 12月の概況

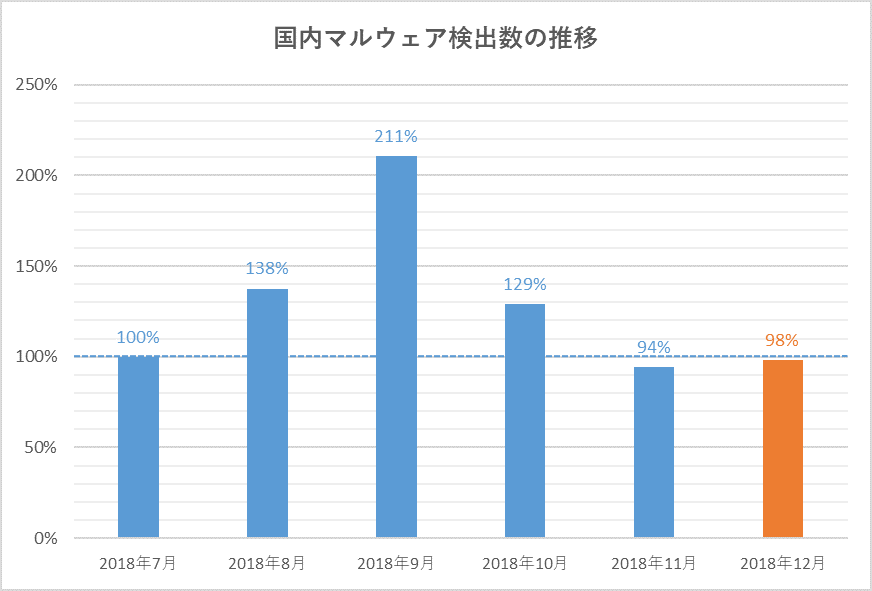

2018年12月(12月1日~12月31日)にESET製品が国内で検出したマルウェアの検出数は、以下のとおりです。

国内マルウェア検出数*1の推移

(2018年7月の全検出数を100%として比較)

*1 検出数にはPUA (Potentially Unwanted/Unsafe Application; 必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)を含めています。

12月の国内マルウェア検出数は、11月と同程度であり、検出数が増加した8月~10月より落ち着きました。

検出されたマルウェアの内訳は以下の通りです。

国内マルウェア検出数*2上位(2018年12月)

| 順位 | マルウェア名 | 割合 | 種別 |

|---|---|---|---|

| 1 | JS/Adware.Agent | 11.6% | アドウェア |

| 2 | HTML/ScrInject | 10.2% | HTMLに埋め込まれた不正スクリプト |

| 3 | VBA/TrojanDownloader.Agent | 8.6% | ダウンローダー |

| 4 | JS/CoinMiner | 5.5% | マイニングスクリプト |

| 5 | JS/Mindspark | 4.6% | アドウェア |

| 6 | DOC/TrojanDownloader.Agent | 4.6% | ダウンローダー |

| 7 | JS/Redirector | 3.0% | リダイレクター |

| 8 | Win32/RiskWare.PEMalform | 1.4% | ブラウザハイジャッカー |

| 9 | HTML/Refresh | 1.2% | 別のページに遷移させるスクリプト |

| 10 | HTML/FakeAlert | 1.1% | 偽の警告文を表示するスクリプト |

*2 本表にはPUAを含めていません。

12月に国内で最も多く検出されたマルウェアは、Web閲覧中に不正広告を表示させる可能性があるスクリプトであるJS/Adware.Agentでした。JS/Adware.Agentは、2018年6月以降、常に国内マルウェア検出数の上位3位以内にランクインしています。加えて、12月は世界全体においても、本マルウェアが最も多く検出されました。数多くの攻撃者が、不正広告を利用した収益に対して、継続的に関心を示していることが考えられます。

検出数が最も多かったJS/Adware.Agentも含め、今月もWeb上で動作するマルウェアが多く検出されました。12月の国内マルウェア検出数上位10件のうち、8件がWeb上で動作するものです。Web上で動作するマルウェアは、OSの種類やプラットフォームに関係なく、あらゆる環境で動作することが可能なため、汎用性が高いです。ESET製品では、Web上で動作するマルウェアに対しても、検出・遮断し、実行を防ぎます。

2.12種類の新たなLinuxのOpenSSHバックドアを発見

2018年12月5日、ESET社は21種類のLinuxバックドアについて解析結果を公表しました(ESET社ブログ)。このうち12種類は、これまで詳細が知られていなかった新しいバックドアです。

バックドアは「裏口」を意味するマルウェアで、攻撃者がシステムに侵入した際、次回以降侵入しやすくする目的で設置されます。感染した場合、情報が窃取されるほか感染端末を不正行為の踏み台として使われるおそれがあります。

今回公表されたバックドアはすべてOpenSSHを基に作成されています。OpenSSHはオープンソースのSSH (Secure Shell) ソフトウェアで、ほとんど全てのLinuxディストリビューションに搭載されていることから、一般に広く使われています。

OpenSSHが攻撃者に好まれる理由として、無償でソースコードを入手できるため改変(バックドア化)がしやすいこと、隠密に攻撃活動を行えることなどが考えられます。

本稿では、中でも特徴的な4種類のバックドアをご紹介します。

パスワードを介して指令を受け取る「Chandrila」

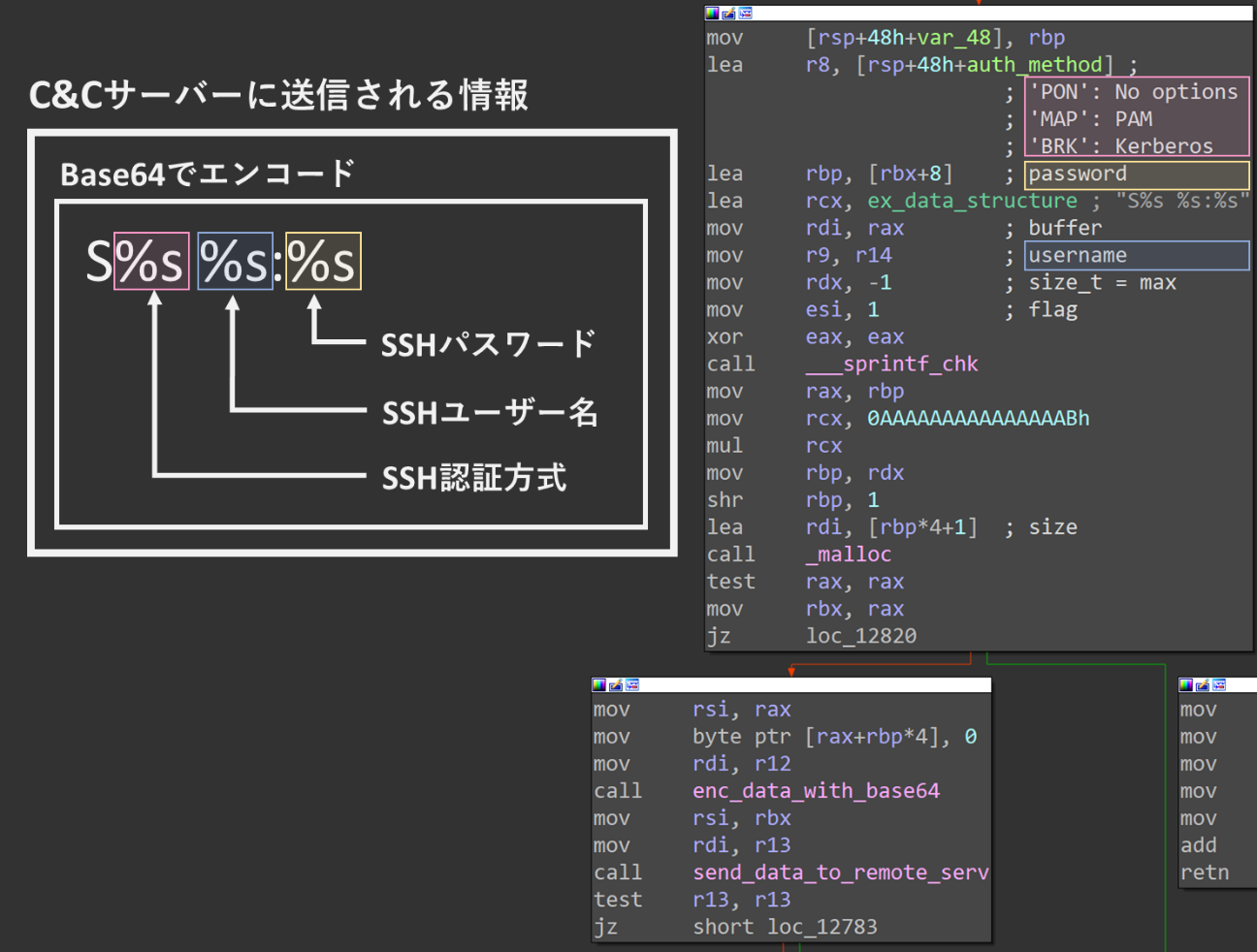

Chandrilaは情報窃取を目的としたバックドアです。C&Cサーバー(攻撃者の指令サーバー)にSSHの接続情報(認証方式、ユーザー名、パスワード)を送信します。

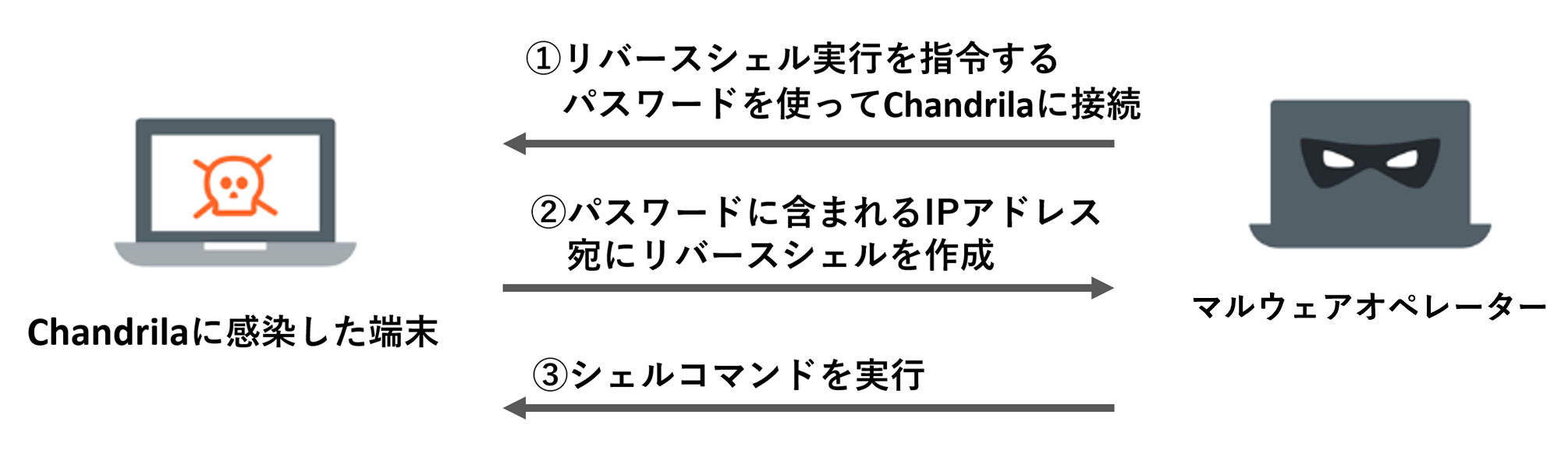

Chandrilaは情報窃取機能のほかに、攻撃者のコマンドを実行するボット機能を持ちます。 ここで特徴的なのは、攻撃者がChandrilaに接続する際に入力したパスワードをコマンドとして使用する点です。パスワードには2つの形式があり、1つ目はシェルコマンドを実行するパスワードです。パスワードに含まれるシェルコマンドが感染端末上で実行されます。2つ目はリバースシェルを作成するパスワードです。リバースシェルは標的から攻撃者に向けて逆向きに(リバース)接続するコマンド実行環境(シェル)のことで、ファイアウォールを回避しやすいことから攻撃者に好まれています。

暗号通貨を採掘する機能を持つ「Bonadan」

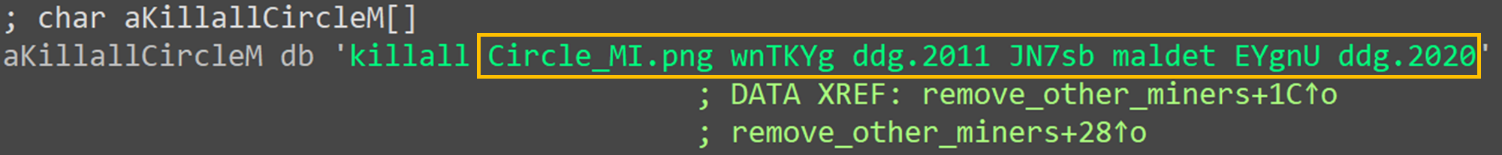

Bonadanは暗号通貨を採掘する機能を備えたバックドアです。Bonadanの暗号通貨採掘モジュールははじめに、他の仮想通貨採掘プログラムが実行されているかどうかをチェックし、実行されていた場合そのプロセスを終了します。

Bonadanは次にC&CサーバーにOSバージョンなどの端末情報を送信し、対応する仮想通貨発掘プログラムをダウンロード・実行します。このプログラムはMoneroと呼ばれる仮想通貨を採掘します。採掘された仮想通貨は、設定されたウォレットアドレスに送金されます。Bonadanは他のバックドアと同様に、情報を窃取する機能も持っています。

様々なプロトコルで情報を持ち出す「Kessel」

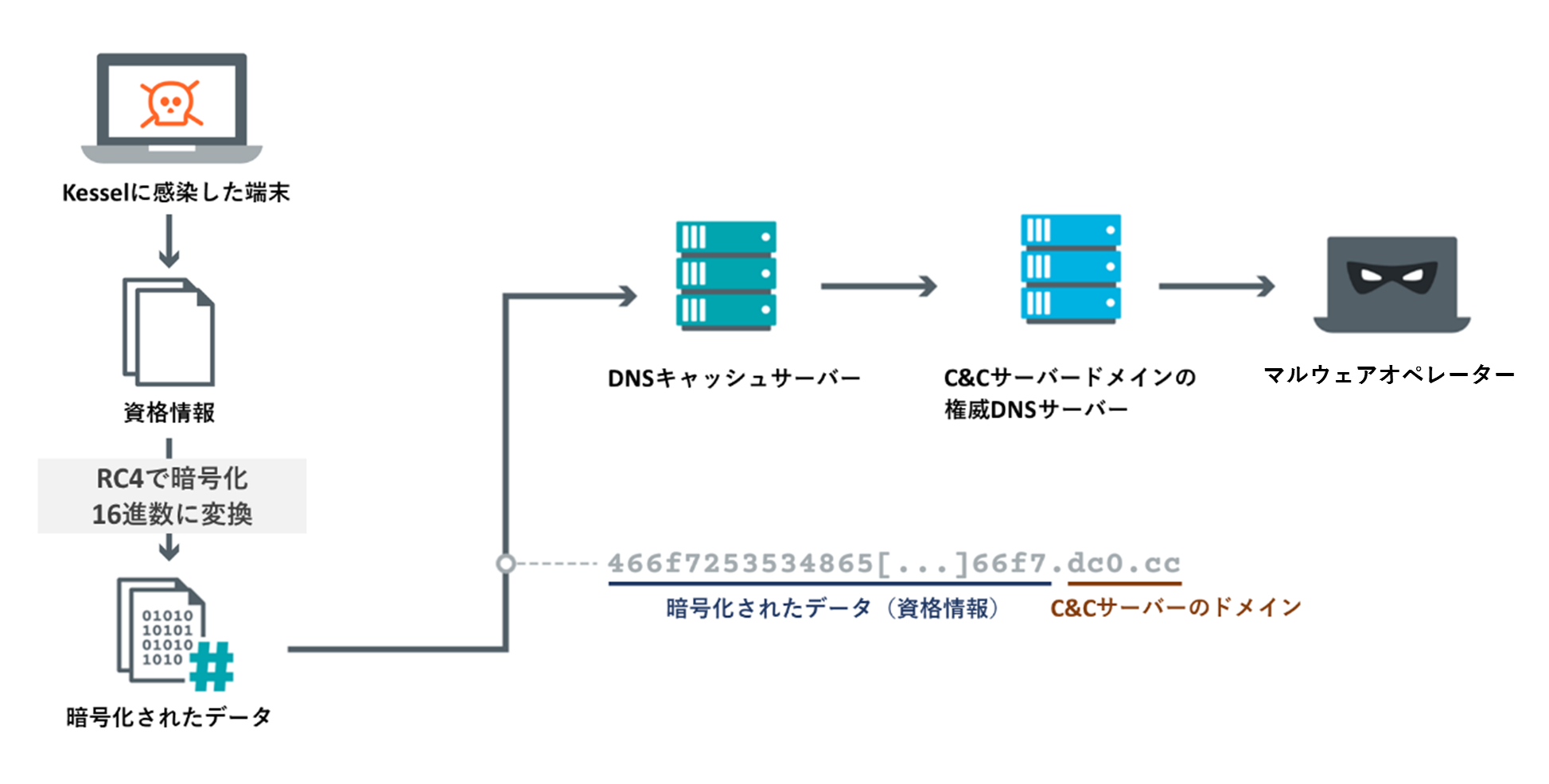

Kesselは今回ESET社が発見した中で、最も高度で最も新しいバックドアです。2018年8月から活動が確認されています。認証情報を窃取する機能とボットの機能を持ちます。

Kesselの大きな特徴として、C&Cサーバーとの通信に様々なプロトコルを使用することが挙げられます。一般的なHTTP、TCPプロトコルに加えて、DNSプロトコルによる通信機能を備えています。

DNSを用いた情報窃取は以下の順序で実行されます。

- 資格情報(リモートホスト名、リモートユーザー名、ローカルユーザー名、パスワード等)をハードコードされた鍵を用いてRC4(暗号方式)で暗号化する

- 暗号化したデータを16進数に変換し、ラベル(ドメイン名中のドットで区切られた文字列)の文字長制限に収まるように63文字以下に分割する

- 分割した文字列とC&Cサーバーのドメイン名を連結してドメイン名を作成する

- 作成したドメインを用いてDNSサーバーに問い合わせを行うことで、情報を送信する

全く異なる2つの攻撃に使われた「Kamino」

Kaminoの特徴はその歴史にあります。このバックドアが初めて使われたのは2013年のことです。DarkLeech(Apacheサーバーに設置された不正なモジュール)との組み合わせで感染を拡大し、数多くの被害をもたらしました。また、翌年の2014年にはCarbanakとして知られる攻撃者グループによってロシアの金融機関に対する標的型攻撃に使われました。

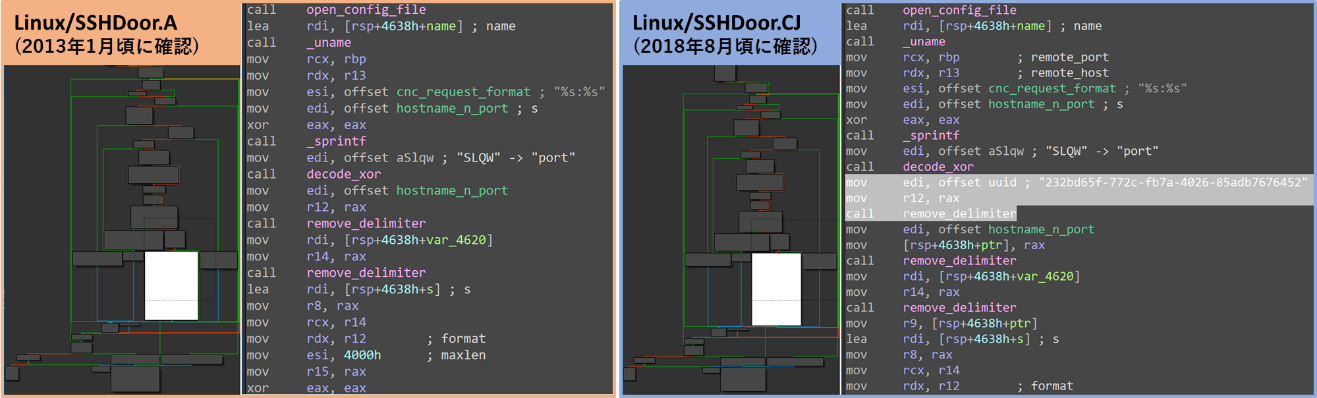

下図のとおり、2つの攻撃で使われたKaminoのコードはほとんど一致しています。

いずれも金銭を目的とした攻撃で、Carbanakが発見された後すぐにDarkLeechが姿を消したことから、同一の攻撃者グループによる犯行の可能性が大いに考えられます。

一方で、DarkLeechがアンダーグラウンドのフォーラムで販売されていたことを考慮すると、異なる攻撃者グループがそれぞれKaminoを入手し、使用した可能性もあります。

攻撃者の帰属(アトリビューション)には常に慎重であるべきでしょう。

ESET製品ではこれらのOpenSSHバックドアを以下の検出名で検出し、攻撃を防ぎます。

- Linux/SSHDoor

世界で公開されているWebサイトの37%はLinuxサーバーで動作しているという調査結果(2019年1月時点のW3Techsの統計)もあり、Linuxに対する攻撃は今後も続くことが予想されます。

今回ご紹介したようなマルウェアによる攻撃を防ぐために、以下のことを推奨します。

- OSやアプリケーションを最新の状態に保つ(更新パッチを適用する)

- 公開鍵認証方式のSSHを利用する

- rootのリモートログインを無効にする

- 多要素認証を利用する

ご紹介したように、今月も引き続きWeb上で動作するマルウェアが国内で検出されたほか、ESET社が新たなOpenSSHバックドアを発見しました。常に最新の脅威情報をキャッチアップし、対策を実施していくことが重要です。

常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。 下記の対策を実施してください。

- 1. ESET製品の検出エンジン(ウイルス定義データベース)を最新にアップデートする

- ESET製品では、次々と発生する新たなマルウェアなどに対して逐次対応しております。

最新の脅威に対応できるよう、検出エンジン(ウイルス定義データベース)を最新にアップデートしてください。 - 2. OSのアップデートを行い、セキュリティパッチを適用する

- マルウェアの多くは、OSに含まれる「脆弱性」を利用してコンピューターに感染します。

「Windows Update」などのOSのアップデートを行い、脆弱性を解消してください。 - 3. ソフトウェアのアップデートを行い、セキュリティパッチを適用する

- マルウェアの多くが狙う「脆弱性」は、Java、Adobe Flash Player、Adobe Readerなどのアプリケーションにも含まれています。

各種アプリのアップデートを行い、脆弱性を解消してください。 - 4. データのバックアップを行っておく

- 万が一マルウェアに感染した場合、コンピューターの初期化(リカバリー)などが必要になることがあります。

念のため、データのバックアップを行っておいてください。 - 5. 脅威が存在することを知る

- 「知らない人」よりも「知っている人」の方がマルウェアに感染するリスクは低いと考えられます。マルウェアという脅威に触れてしまう前に「疑う」ことができるからです。

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。