Win32/Filecoder.ArmaLocky.A

公開日:2017年11月28日

危険度:1

| 定義名称 | Win32/Filecoder.ArmaLocky.A |

|---|---|

| シグネチャ検査による結果だった場合 | Win32/Filecoder.ArmaLocky.A |

| 別名 | Trojan-Ransom.Win32.Agent.jac(Kaspersky)、Trojan:Win32/Skeeyah.A!bit(Microsoft) |

| 種別 | トロイの木馬、ランサムウェア |

| アドバンスドヒューリスティック検査による結果だった場合 | このオリジナルのトロイを利用した新種、亜種が検出された場合は、「NewHeur_PE」もしくは「Win32/Filecoder.ArmaLocky.Aの亜種 トロイの木馬」という名称で警告が出ます。 |

| 対応時期 | バージョン16064(20170911)以降 |

| 影響を受けるプラットフォーム | Microsoft Windows |

| 概要 | このトロイの木馬は、固定ドライブやリムーバブルドライブ、ネットワークドライブのファイルを暗号化します。ファイルを復号化するためのパスワードや手順と引き換えに、特定の条件に従うようユーザーに要求します。詳しい活動内容については、下記をご参照ください。 |

検出した場合の対処方法

常駐監視を行っている各検査プログラムによって検出された場合は、駆除もしくは削除を行ってください。駆除もしくは削除ができない場合は、Windows のシステムの復元により修復しなければならない可能性があります。

対象のファイルが身に覚えのないファイル名の場合は、そのファイル自身がウイルスそのものである可能性が高いので、駆除ではなくすべて削除をしてください。これにより2次感染、3次感染を防げます。また、自分が作成したデータ等に感染していた場合は、駆除が可能な場合もありますが、駆除のボタンが押せない状態もしくは駆除しても失敗する場合は、すでに元のデータの戻せない状態までデータが書き換えられている場合もあります。この場合もすべて削除してください。

解説での表記(用語)について

以下の説明文では、環境変数を利用して各ファイルやディレクトリへのパスを表記しています。

例:

%windir% : Windowsオペレーティングシステムがインストールされたディレクトリのパス(インストール時の設定により異なる場合があります)。

%system% : %windir% のサブディレクトリである"System"や"System32"のパス。

%malwarefilepath% : マルウェアプログラムまでのパス。

%malwarefilename% : マルウェアプログラムまでのファイル名。

その他に関しては、以下のページも参考にしてください。

Microsoft Malware Protection Center - Malware help

Common Folder variables

解説

侵入(インストレーション)について

このトロイの木馬は、自身のコピーを作成しません。

次のファイルを作成します。

%malwarefolder%\install.log

%systemdriveroot%\_Locky_HELP_.html

%existingfolder%\_ReadMe_.txt

次のレジストリーエントリーを設定します。

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SystemRestore]

"DisableSR" = 1

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run]

"locky" = "iexplore.exe %systemdriveroot%\_Locky_HELP_.html"

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run]

"locky" = "iexplore.exe %systemdriveroot%\_Locky_HELP_.html"

[HKEY_CLASSES_ROOT\.armadilo1]

(Default) = "lock"

[HKEY_CLASSES_ROOT\.armadilo1\shell\Open with Internet Explorer\command]

(Default) = "iexplore.exe %systemdriveroot%\_Locky_HELP_.html"

次のファイルを削除します。

%malwarefolder%\%variable%.ini

%variable%には可変の文字列が入ります。

ペイロード情報

このトロイの木馬は、固定ドライブやリムーバブルドライブ、ネットワークドライブのファイルを暗号化します。

次のいずれかの拡張子を持つファイルをローカルドライブやリムーバブルドライブ、ネットワークドライブで探します。

$er

^^^

3dm

3ds

3g2

3gp

4dd

4dl

7z

a5w

abs

accdb

action

adb

adf

aex

ai

aif

alf

an

ap

appcache

arc

arm

aro

arz

asa

asax

ascx

asf

ashx

ask

asmx

asp

aspx

asr

asx

atom

att

au

avi

axd

bad

bak

bml

bmp

bok

br

browser

btapp

btr

bwp

bz2

c

cat

cbr

ccbjs

cdb

cdf

cer

cfm

cfml

cgi

class

cma

cms

cnf

codasite

compressed

con

conf

cpd

cphd

cpp

crl

crt

crt

crypt12

crypt5

crypt6

crypt7

crypt8

crypt9

cs

cshtml

csp

csr

css

csv

ctl

cvs

dad

dat

db

db2

db3

dbc

dbf

dbm

dbs

dbt

dbv

dbx

dcb

dcr

dct

dcx

ddl

dds

deb

der

dhtml

dlis

dll

dml

do

doc

docb

docm

docmhtml

docx

dochtml

dothtml

dotx

dp1

dqy

dsc

dsk

dsn

dtd

dtsx

dwt

dxl

ece

eco

edb

epim

eps

exe

fcd

fcgi

fic

fla

flv

fm5

fmb

fmp

fmp12

fmt

fmx

fol

fp3

fp4

fp5

fp7

fpt

freeway

frm

fwp

gdb

ged

gif

gne

go

gpg

grdb

gz

h

hdb

hdm

hdml

his

hss

hta

htaccess

htc

htm

html

htx

hxs

hype

ib

ibc

ibd

ibz

iff

ihx

ism

iso

itw

jar

java

jet

jhtml

jnlp

jpg

js

jsf

json

jsp

jspa

jspx

jss

jst

jtx

jvs

jws

kdb

kexi

key

kit

lasso

lbc

ldf

less

lgc

lst

lua

lwx

m

m3u

m4a

m4v

maff

map

mapx

marshal

master

max

mdb

mdf

mdn

mdt

mfd

mht

mhtml

mid

mov

moz

mp3

mp4

mpa

mpd

mpg

mrg

msg

mspx

mud

muse

mvc

mvr

mwb

myd

myi

mysql

ndf

nnt

nod

ns2

ns3

ns4

nsf

nv

nv2

nwdb

nxg

nyf

nzb

odb

odt

ognc

olp

opml

opt

oqy

ora

orx

oth

owc

pages

pck

pdf

pdm

pem

phl

php

php2

php3

php4

php5

phtm

phtml

pkb

pkg

pks

pl

plb

pls

png

pnz

pps

ppsm

ppsx

ppt

ppthtml

pptm

pptmhtml

pptx

prf

ps

psd

psp

py

qbquery

qbx

qf

qrm

qry

qvd

ra

rar

rb

rbf

rctd

rdf

rdo

rep

rex

rflw

rhtml

rjs

rm

rod

rodx

rpd

rpm

rsd

rss

rt

rtf

rul

rw3

rwp

rwsw

rwtheme

sal

sas7bdat

sass

sbf

scss

scx

sdb

seam

sh

sht

shtm

shtml

sis

site

sitemap

sites

sites2

sitx

sln

spc

spq

sql

sqlite

sqlite3

sqlitedb

sqr

srf

srt

ssp

stc

stm

stml

stp

suck

svc

svg

svg

svr

swf

swift

tar

te

tex

tga

tgz

thm

tif

tiff

tmd

tps

trc

trmv

txt

ucf

udb

udl

usr

v12

vb

vbhtml

vbs

vcd

vcf

vdi

vdw

vhd

vis

vlp

vmdk

vob

vpd

vrml

vsdisco

wav

wbs

wbxml

wdgt

web

widget

wma

wml

wmv

wn

woa

wpd

wps

wpx

wsdl

wsf

wss

xbel

xbl

xdb

xen

xfdl

xht

xhtm

xhtml

xlc

xld

xlm

xlr

xls

xlsb

xlsm

xlsx

xlt

xltm

xltx

xml

xml

xmlff

xpd

xss

xul

yaws

yuv

zfo

zhtml

zip

zipx

zul

ドライブ%systemdrive%で、次のフォルダー内のファイルのみを暗号化します。

%systemdrive%\Documents and Settings\%username%\Documents\

%systemdrive%\Documents and Settings\%username%\Downloads\

%systemdrive%\Documents and Settings\%username%\Desktop\

%systemdrive%\Documents and Settings\%username%\Appdata\Roaming\

次のディレクトリ内のファイルは暗号化しません。

%allusersprofile%

%documentsandsettings%

%malwarefolder%

%programfiles%

%programfilesw6432%

%systemdriveroot%\Boot

%systemdriveroot%\Config.Msi

%systemdriveroot%\MSOCache

%windir%

目的のファイルを見つけたら、そのコンテンツを暗号化します。

暗号化にはAES-256とRSA-4096のアルゴリズムが使用されます。

暗号化ファイルの拡張子は次のように変更されます。

%originalextension%.armadilo1

ドライブを検索する際、アクセスしたすべてのフォルダーに次のファイルを作成します。

_ReadMe_.txt

ファイルを復号するためのパスワードや手順と引き換えに、特定の条件に従うようユーザーに要求します。

次のファイルを作成します。

%systemdriveroot%\_Locky_HELP_.html

このファイルをWebブラウザーで開きます。

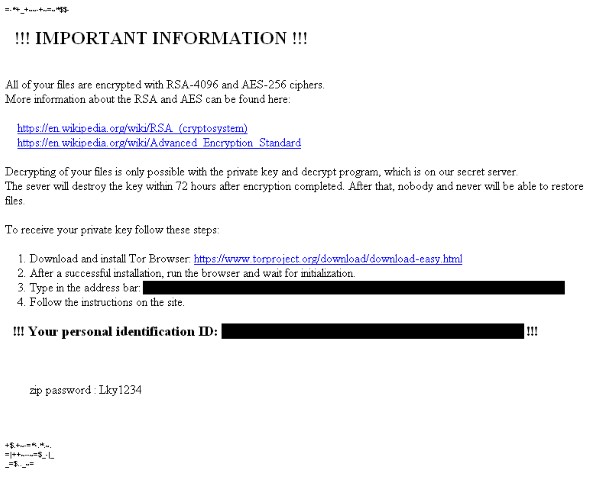

画面例を次に示します。

その他の情報

このトロイの木馬は、元のファイルを復元できないようにするため、すべてのボリュームシャドウコピーを削除します。

次のサービスを無効にします。

agorum

apache

axigen

citadel

communigate

dba

eudora

exim

icewarp

iisadmin

imap

mail

mdaemon

msdtc

msdtsoracle

nginx

nntpsvc

pop3

resvc

smtp

spark

sql

srservice

swprv

tomcat

vss

w3svc

wingate

xchange

名前に次の文字列のいずれかが含まれているプロセスを終了させます。

agorum

apache

axigen

citadel

communigate

dba

eudora

exim

icewarp

iisadmin

imap

mail

mdaemon

msdtc

msdtsoracle

nginx

nntpsvc

pop3

resvc

smtp

spark

sql

tomcat

w3svc

wingate

xchange

次のファイルを実行します。

%malwarefolder%\wp.exe %malwarefolder%\%malwarefilename%