最新のサイバーセキュリティ脅威動向と対策が学べる「Security Days Fall 2019」が2019年10月4日に大阪で、10月9日~11日に東京で開催されました。この記事では、大阪で行われた「深刻化する”セキュリティ人材不足”に立ち向かう! サイバー攻撃への不安を解消する運用のヒント」の内容をお届け。キヤノンマーケティングジャパン株式会社の石川文也が登壇し、日本のセキュリティ人材不足の要因を3つのポイントから解説しました。

セキュリティ人材が不足する3つの要因

「深刻化する”セキュリティ人材不足”に立ち向かう! サイバー攻撃への不安を解消する運用のヒント」と題しまして、キヤノンマーケティングジャパンの石川がお話をさせていただきます。よろしくお願いいたします。

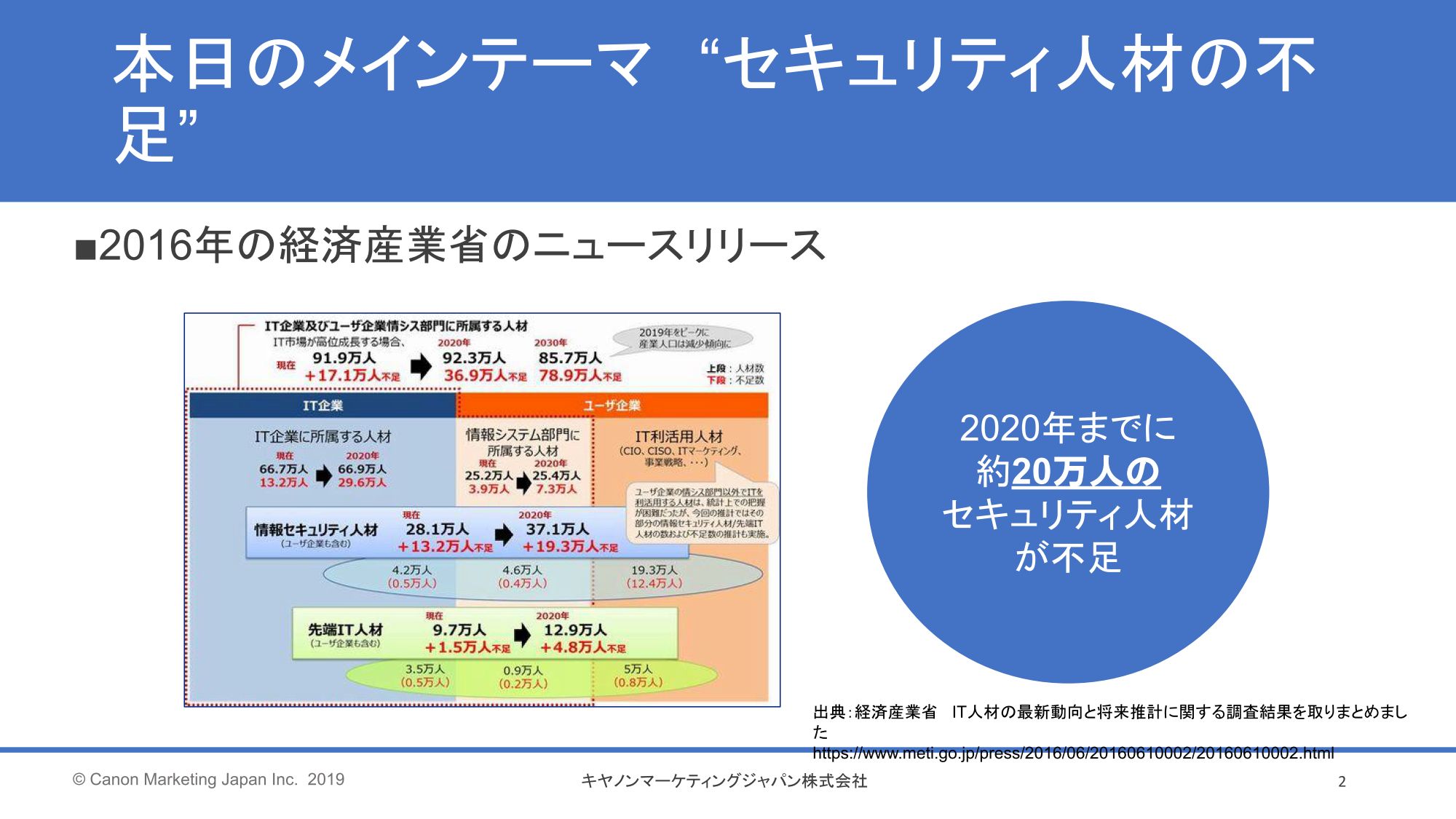

2016年に経済産業省が出している調査結果です。左側の表の真ん中の青い部分(情報セキュリティ人材)に注目してください。

2016年の段階で13.2万人のセキュリティ人材が不足しています、という情報が記載されています。そして、2020年になると19.3万人不足する、という予想が2016年に発表されました。2020年までに約20万人のセキュリティ人材が不足するということで、市場ではキャッチーなフレーズを付けて「202020問題」と言われたりしています。これはみなさん、ご認識のとおりだと思います。

それではなぜ、セキュリティ人材が不足するのかを要因ごとに詳しくご説明していきます。いろんな要因が考えられますが、大まかにまとめて次の3つが挙げられます。

要因1「IT環境の変化」、要因2「セキュリティ脅威の変化」、そして要因3「国際イベントによる情勢の変化」。これらの要因に関して詳しく話をしていきます。

破壊的な変化にどう対応していくか

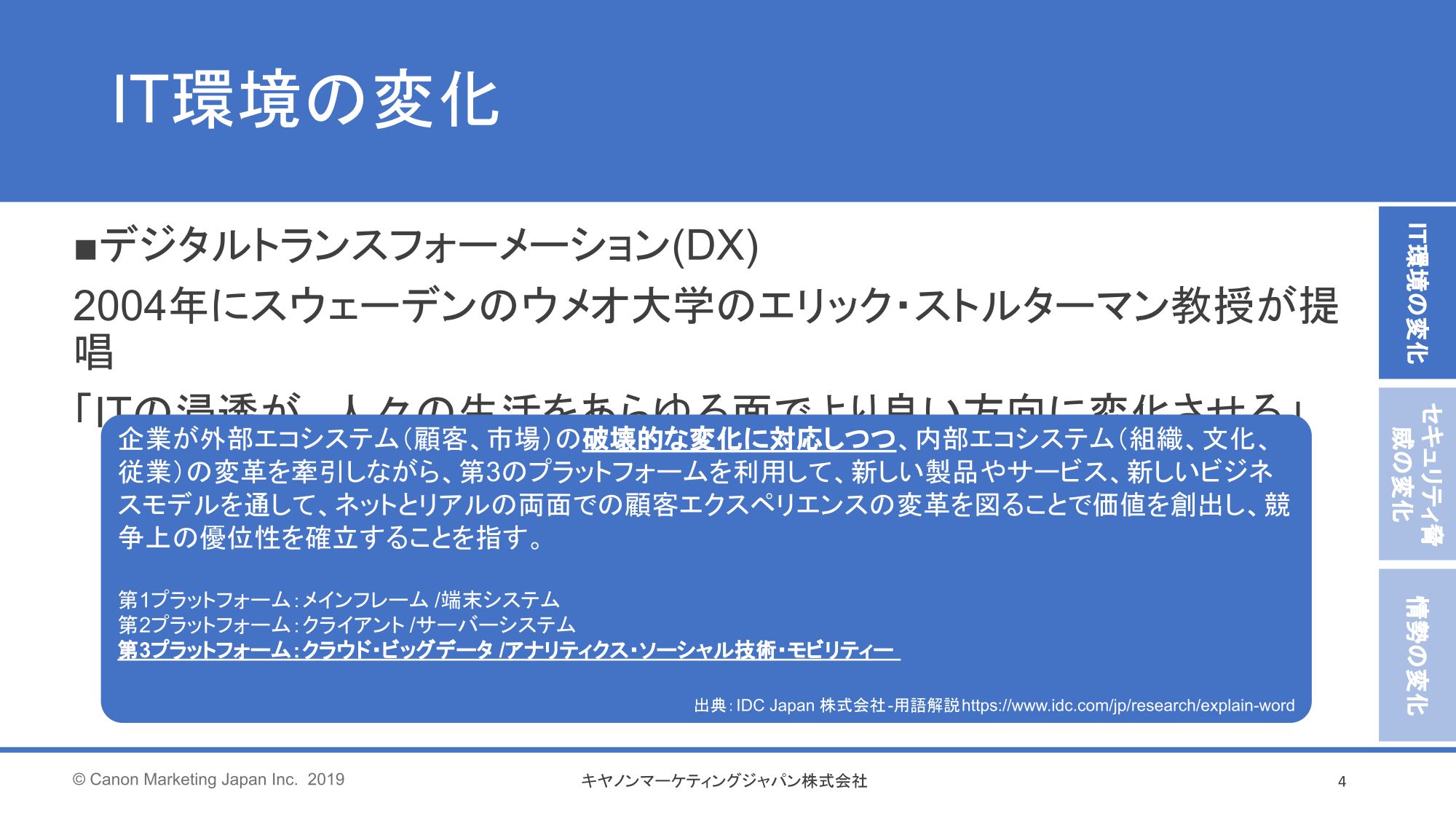

まず「IT環境の変化」。(スライドを差して)こちら「デジタルトランスフォーメーション(以下、DX)」が一因です。昨今セキュリティ関係のセミナーに行くと、みんなこぞってDXの話をしています。私も時流に倣って、こちらから話を進めさせていただきます。

2004年にスウェーデンの大学教授によって提唱されたのですが、おおまかにいうと「ITの浸透によって、人々の生活をあらゆる面でよりよく、豊かにする」といった概念です。

もう少し詳しい内容を、IDC Japanさんが出している定義から持ってきました。下線の部分に注目してください。「企業が外部エコシステムの『破壊的な変化』に対応しつつ」……いろいろな変化がある中、「破壊的な変化」と、かなり大げさに表現しています。こうした変化に対応していくことが重要である、ということが定義されています。

この「破壊的な変化」に対応するために重要なのが、プラットフォームです。変化を促していくための基盤となる第3のプラットフォーム。これを使って「破壊的な変化」に対応していくんだという話をしています。

ITプラットフォームを構成する要素が爆発的に増えている

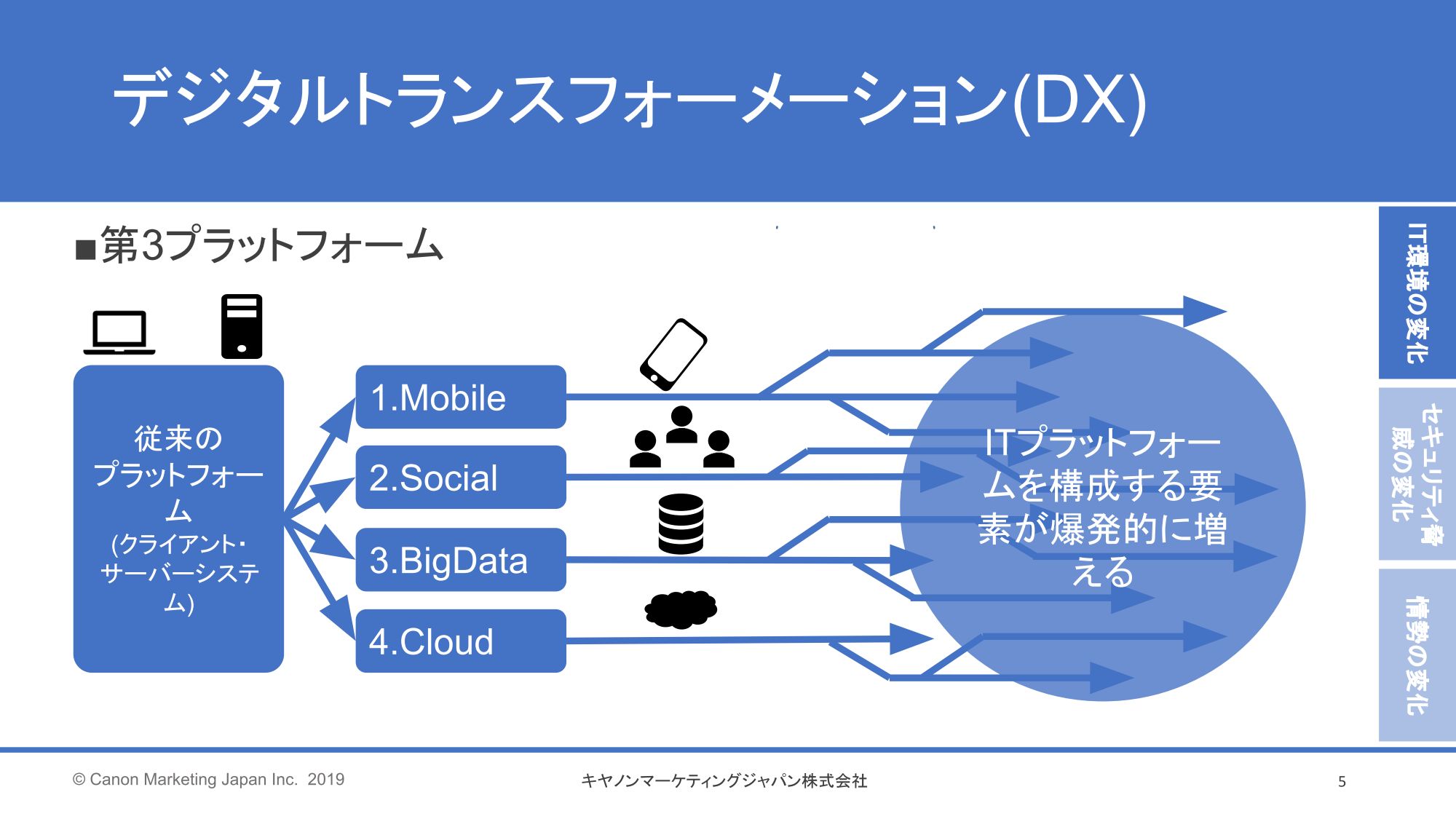

第2のプラットフォームと言われているのは、クライアントとサーバーのシステムですが、第3のプラットフォームになってくると、大きく「モバイル」「ソーシャル」「ビッグデータ」「クラウド」の4つに分かれていると言われています。

モバイルでは、モバイルで稼働するアプリケーションであったり、ソーシャルでは、Twitter、Instagram、FacebookなどのSNSですね。

ビッグデータでは、顧客からの購入データなどいろんなものが日々蓄積される中で、統計したり分析したりする。クラウドは、クラウド基盤。AWSやAzureを使われてる方がいると思います。

こういった部分で、4つのプラットフォームに分かれます、というのが第3のプラットフォームです。先ほどお伝えしましたが、これらの4つのプラットフォームが、さらに複雑に分岐して、アプリケーションの話であったりデータの話であったりさまざまな分岐をとることによって、ITプラットフォームを構成する要素が今、爆発的に増えている。これが第3のプラットフォームです。

この構成する要素が爆発的に増えていくと、IT業務量がどんどん増大していきます。

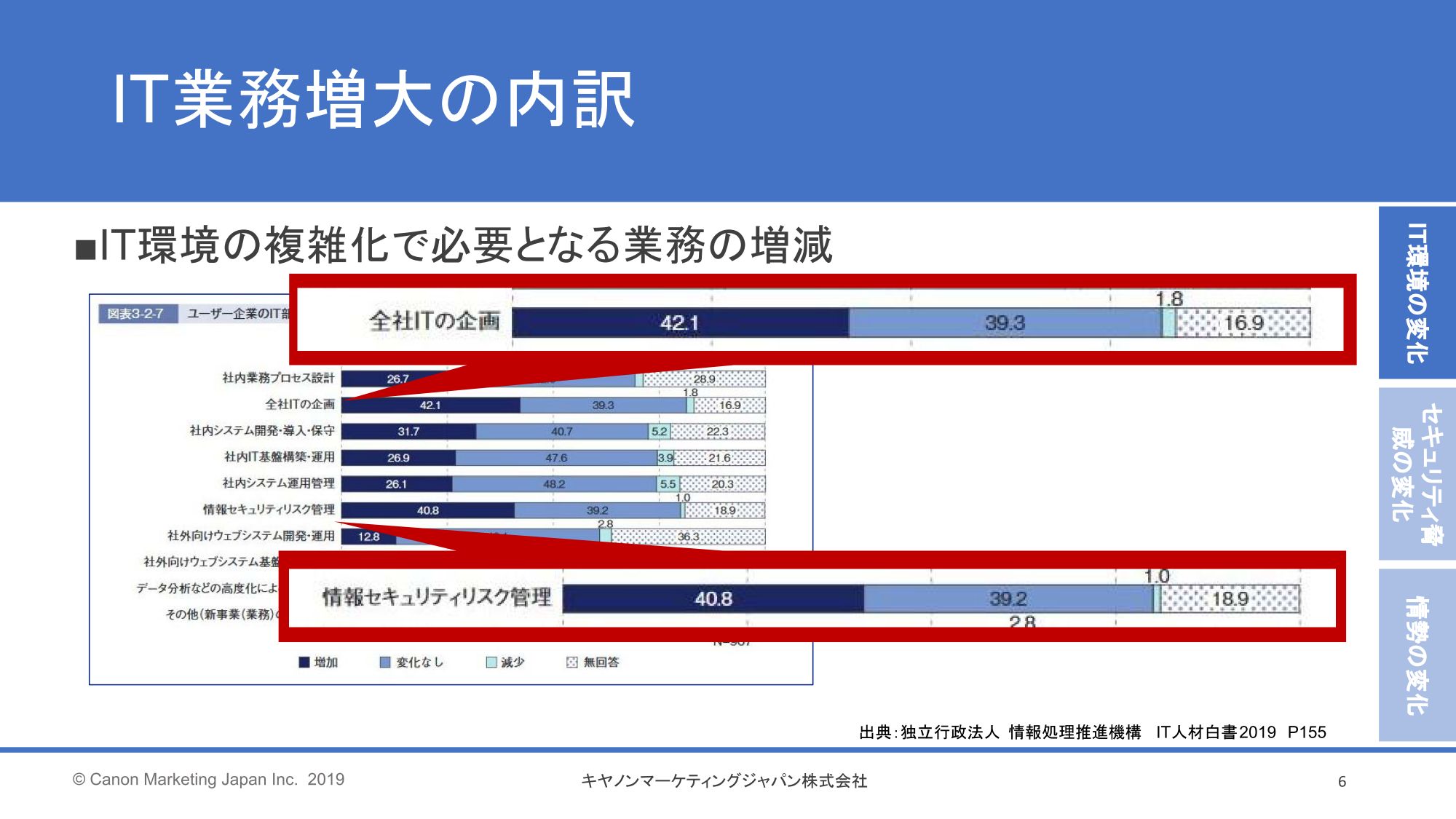

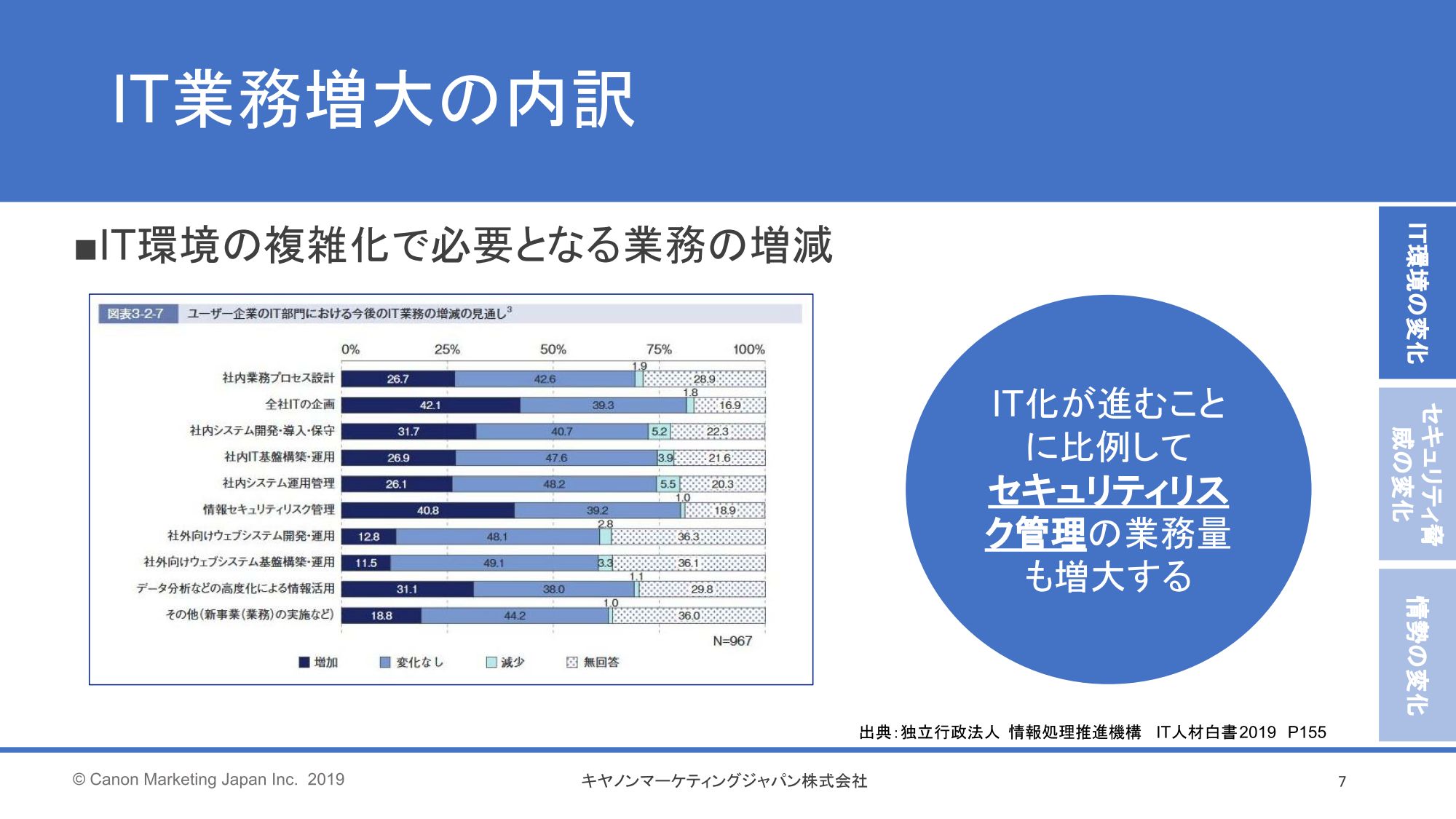

こちらのデータは独立行政法人の情報処理推進機構のIPAが毎年出している『IT人材白書』より引用しております。IT企業に対して「どういったIT業務が増えていく見通しですか」というアンケートを取った表です。

一番増えるだろうと見通されているのが、「全社ITの企画」です。当然ですが、DXを推し進めれば推し進めるほど、ITの企画の比重が高くなっていく。42.1パーセントの企業が「増えていくでしょう」と回答しています。

約4割の企業が「セキュリティリスクの管理が増える」と回答

注目していただきたいのは、2番目に多いと言われている、40.8パーセントの企業が「増える」と答えている「情報セキュリティリスク管理」です。当然ですが、全社ITの企画が増えればそれに比例して、情報セキュリティリスクの管理も増えていき、業務量も増大していくということが、このグラフから読み取れます。

この情報セキュリティリスクに対応するには、体制作りが必要不可欠です。この体制を作っていくにあたっては、例えばCSIRT(Computer Security Incident Response Team: 組織内の情報セキュリティ問題を専門に扱う、インシデント対応チーム)や、プライベートSOC(Security Operation Center:セキュリティ監視を行う拠点)、インシデント管理をどうするなど、要員の教育も重要となります。

とくに課題となっているのが、人材の育成の難しさ。IPAの調査結果にもあるように、多くの企業が同様の課題を抱えており、「育成や習得に時間やコストがかかる」「必要となる知識やスキルが多い/わからない」を挙げています。

また、「セキュリティ以外にも幅広い知識と経験が必要」ということで、例えばサーバーやネットワークについて当然知っていないと、セキュリティに関しては語れないといったところがあります。

そもそも「情報セキュリティを志望する人が少ない」。我々としては非常に寂しいですが、そういうこともあります。

ちなみに、弊社キヤノンマーケティングジャパンの場合は、2016年の1月にCanon Marketing Japan Group CSIRT、「Canon MJ-CSIRT」を設立しています。当然1社だけではまかなえないところもあるので、外部の機関とか他の組織と連携をして、強化をしているという体制を組んでいます。

我々としては、意識改革を取り組んではいましたが、こういう体制になるまで時間がかかっています。

多様化する攻撃メソッド

続きまして、セキュリティ脅威の変化についてです。変化しているのは「攻撃メソッド」ということで、ここではどのように攻撃が多様化しているのか、複雑化しているのかを軽くお話させていただきます。

大きく分けて、「仮想通貨に関する脅威」「巧妙化する標的型攻撃」「脆弱性」の3つです。

仮想通貨に関する脅威は、一時期メディアでも多く話題に上がり、一般の方にも浸透したと思います。昨今はあまり一般では聞かれないかと思いますが、攻撃者にとっては今も仮想通貨は非常に便利なものです。

攻撃者はどこで使っているかといいますと、「ダークウェブ」です。今日ご参加いただいているみなさんはもうダークウェブという言葉を「聞いたことあるよ」とか「知ってるよ」という方もいらっしゃると思います。

ご存じない方に向けて軽くご説明します。我々が実際にアクセスをしたり、使ったりしているGoogleやYahooのような普通のWebサイトは、「サーフェイスウェブ」と呼ばれています。こちらは諸説あるのですが、全体のWebサイトの約4パーセントぐらいと言われています。たった4パーセントしかありません。

そのほかの領域がダークウェブ、ディープウェブと言われる世界。こちらは普通のWebブラウザーではたどり着くことができない、閉ざされた空間ですね。ここでは非合法な取引が行われています。

取引されるのはサイバー攻撃のツールであったり、臓器や兵器、銃火器など物体があるもの。あとは個人情報、クレジットカード情報などもあります。そういったものがダークウェブで取引されており、その際に仮想通貨が非常に使われています。

ダークウェブ内で流通している仮想通貨「Monero」

このダークウェブはどういうものか。アクセスした人は少ないと思いますが、どんなものを想像しますか? アンダーグラウンドな世界の、恐ろしい感じを想像されませんか?

実は、見た目はそんなことはなく、大手ショッピングサイトと見間違えるような、検索画面があったり、あとここには書いてないですが、口コミのレビューが書かれたりして、星がついたりする。「この攻撃ツールはよかった」「この海賊版のソフトはちゃんと動いた」といった口コミとして書かれている。

支払いについても、仮想通貨だけじゃなくて、普通にクレジットカードでも取引ができる状態です。攻撃ツールなどの取引を行うことが、今では非常にハードルが低くなっています。

話を戻しまして、このダークウェブの中で取引されるのが仮想通貨です。ビットコインやイーサリアムなど有名な仮想通貨でも取引は可能ですが、主流は「Monero(モネロ)」。聞き覚えのない仮想通貨かもしれませんが、こちらが一般的に扱われています。

このMoneroには「高い匿名性」と「マイニング効率の高さ」という2つの特徴があります。ビットコインだと取引の内容の履歴を追えますが、Moneroは取引の履歴を追うことがなかなか難しい。第三者が何に使ったか、どういうふうに取引をしたのかが追いづらいという特徴があります。そのため攻撃者がこれをこぞって使っています。

続いてマイニング効率の高さ。「マイニング」ってみなさんご存じですか? 仮想通貨の場合、特殊な計算をして、計算した分だけ報酬としてビットコインなどの仮想通貨が支払われるという行為で、金の採掘とかけて、マイニングと呼びます。

個人のPCにマルウェアに仕込み、手を動かさずにマイニングさせる

例えばビットコインでマイニングをやろうとすると、一般的には専門のマシンを使用しなければいけませんが、このMoneroはまだ比較的、個人の端末であったり、普通のPCでもマイニングができると言われています。

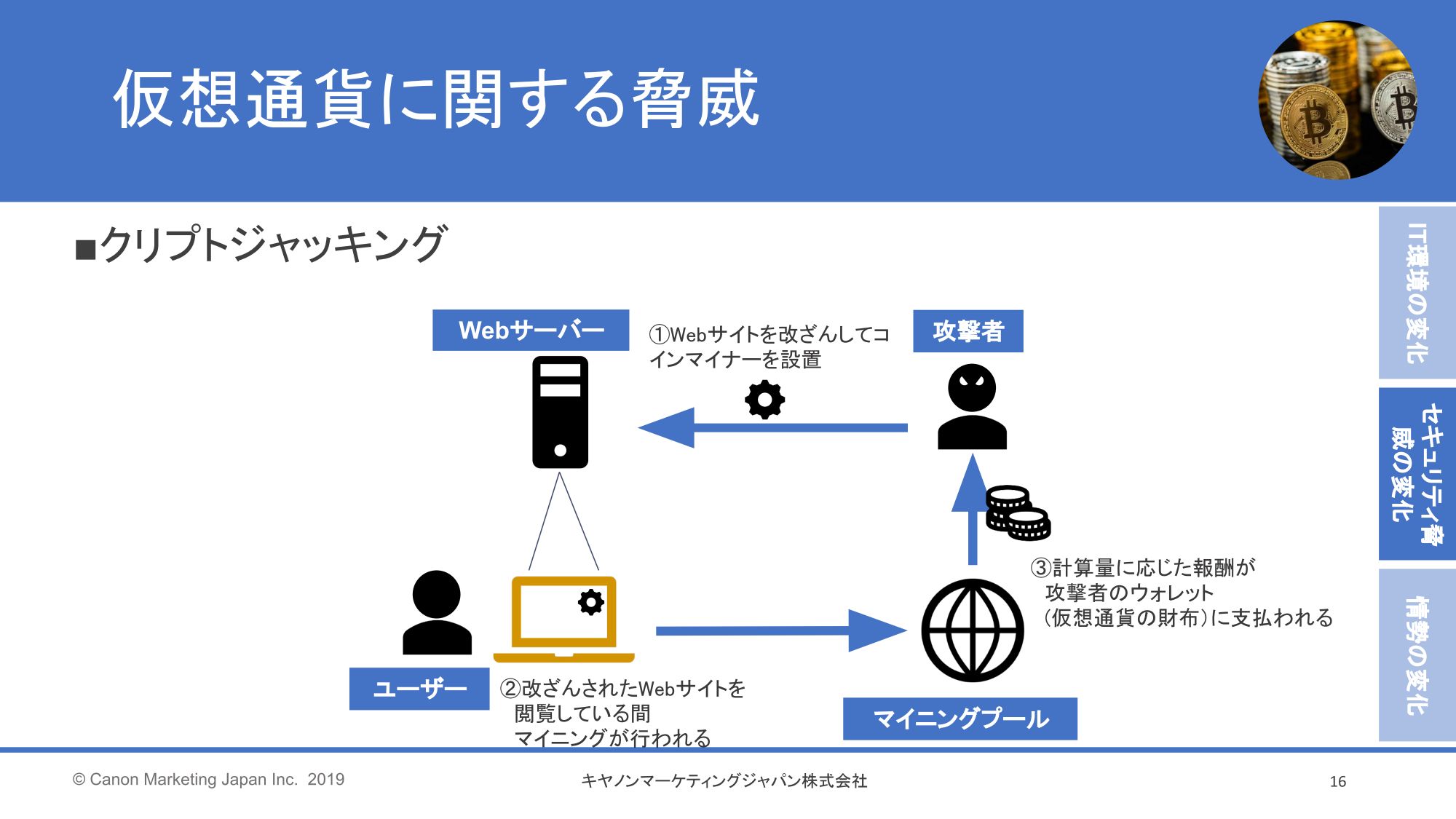

攻撃者はこのマイニングをまじめにコツコツやるということはしません。非合法に行う「クリプトジャッキング」という攻撃方法を紹介します。

攻撃者はWebサイトを改ざんして、「コインマイナー」というマルウェアをWebサーバーに置きます。このWebサーバーをユーザーが閲覧している間、ユーザーのPCを乗っ取ってマイニングをしてしまいます。ユーザーPCのリソースを無断で使って、マイニングを行わせる。このマイニングを行わせた仮想通貨がマイニングプール、計算に応じた報酬が攻撃者のウォレットに支払われます。

マルウェアを仕込むことによって、他人のリソースを乗っ取って、マイニングをさせてお金を受け取る、といったようなことが行われています。

被害者に最適化した攻撃パターンを計画する綿密さ

続いて、巧妙化する標的型攻撃についてです。標的型攻撃という言葉は、2014年ぐらいから使われています。最近ではAPT攻撃、Advanced Persistent Threat攻撃と呼ばれ、実に巧妙化している。このAPT攻撃も、実は古くからありますが、こちらが攻撃の主流になってきています。

では何がAdvanced(高度)で、何がPersistent(持続的)なのか。Advancedに関しましては、「標的に合わせたマルウェアやゼロデイ脆弱性(脆弱性を解消する手段がない状態で脅威にさらされる状況)を利用する」ということです。

攻撃対象に対して、例えば綿密な調査をして脆弱性を調べ上げたりとか、マルウェアをターゲットによって変えたりするんです。そうやってしつこく分析をして、被害者に最適化した攻撃を行うといったような綿密さがあります。

Persistentについては、例えば攻撃が数ヶ月から数年に及ぶこともあり、非常に時間をかけて攻撃を続ける。またウイルスの種類によっては、何年か経たないと動作しないウイルスもあります。このようなウイルスを使って徐々に進行させて、目的のデータを奪うということをしています。

学校や政府機関のサーバーが狙われやすい

最後はThreat(脅威)ですね。主な目的としては「機密情報の窃取」であったり、「重要システムの破壊」を目的にしているという特徴があります。

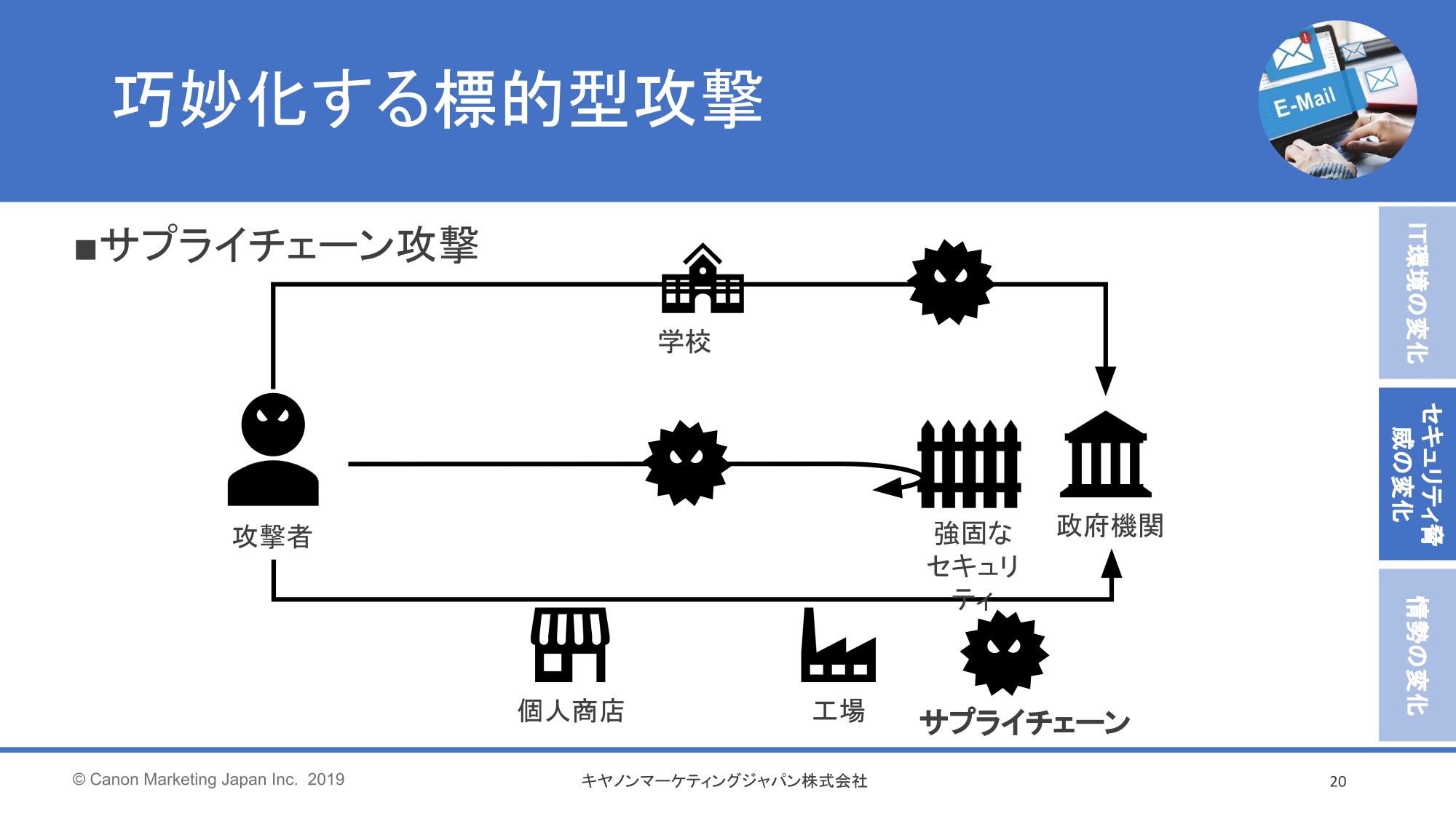

このAPT攻撃に関連する手法として、1つ覚えておいていただきたいのが、サプライチェーン攻撃です。例えば、攻撃者が政府機関等の非常に強固なセキュリティを持っている機関に攻撃を行おうとします。しかし、政府機関のサーバーなのでたやすくは破れない。

そういったときにどうするかというと、政府機関と取引をしている企業や工場などのセキュリティが甘そうなところを突破口にして入ってくる。迂回して入ってくるという手法をとるケースが多くなっています。

あと、学校のサーバーも意外と狙われています。例えば大学です。大学は一般的にオープンな性質がある。こちらに侵入して、学校経由で政府機関を狙ってくるということもサプライチェーン攻撃でよくとられます。

みなさんの勤められている会社がいくらセキュリティが高くても、関連会社であったり、取引をしている会社のセキュリティが甘かったら、ここを突破口にされて入られてしまうケースがある。そのため取引先や関連会社にも目を配らなければいけない時代になっている。この攻撃からそんなことが言えます。

PC内蔵のWebカメラでターゲットを特定している

もうひとつおもしろい事例を紹介させていただきます。機械学習です。冒頭にお話したDXにも関わってくる部分です。機械学習は当然セキュリティの分野にも入ってきています。

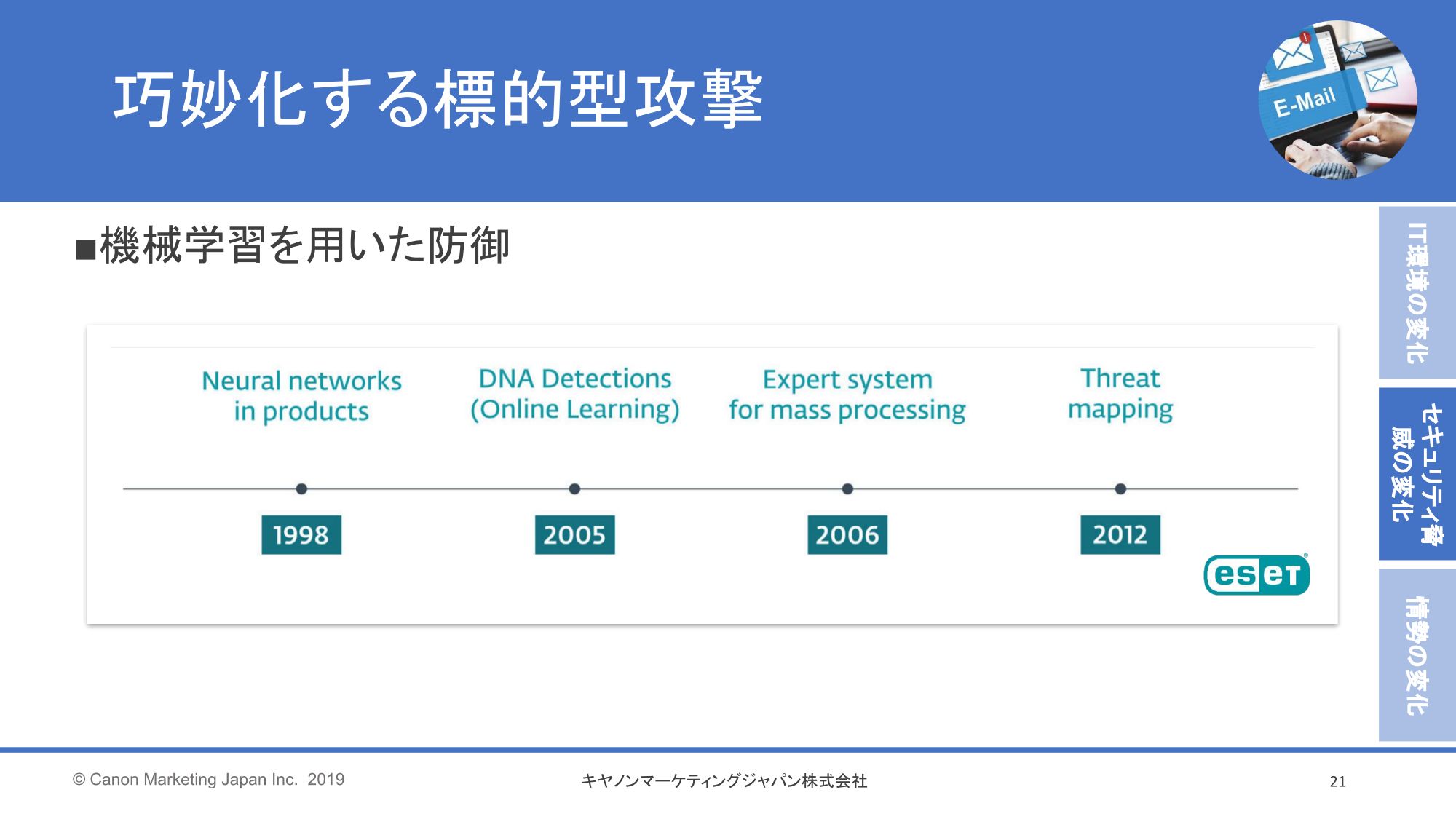

こちらは弊社が取り扱っているセキュリティ対策製品の「ESET」です。1998年ぐらいから機械学習を取り入れて、マルウェアを検知しようと行ってきました。1998年から、2005年、2006年、2012年と段階を経て、機械学習を使って防御してきました。現在は進化して、振る舞い検知などが強化されています。

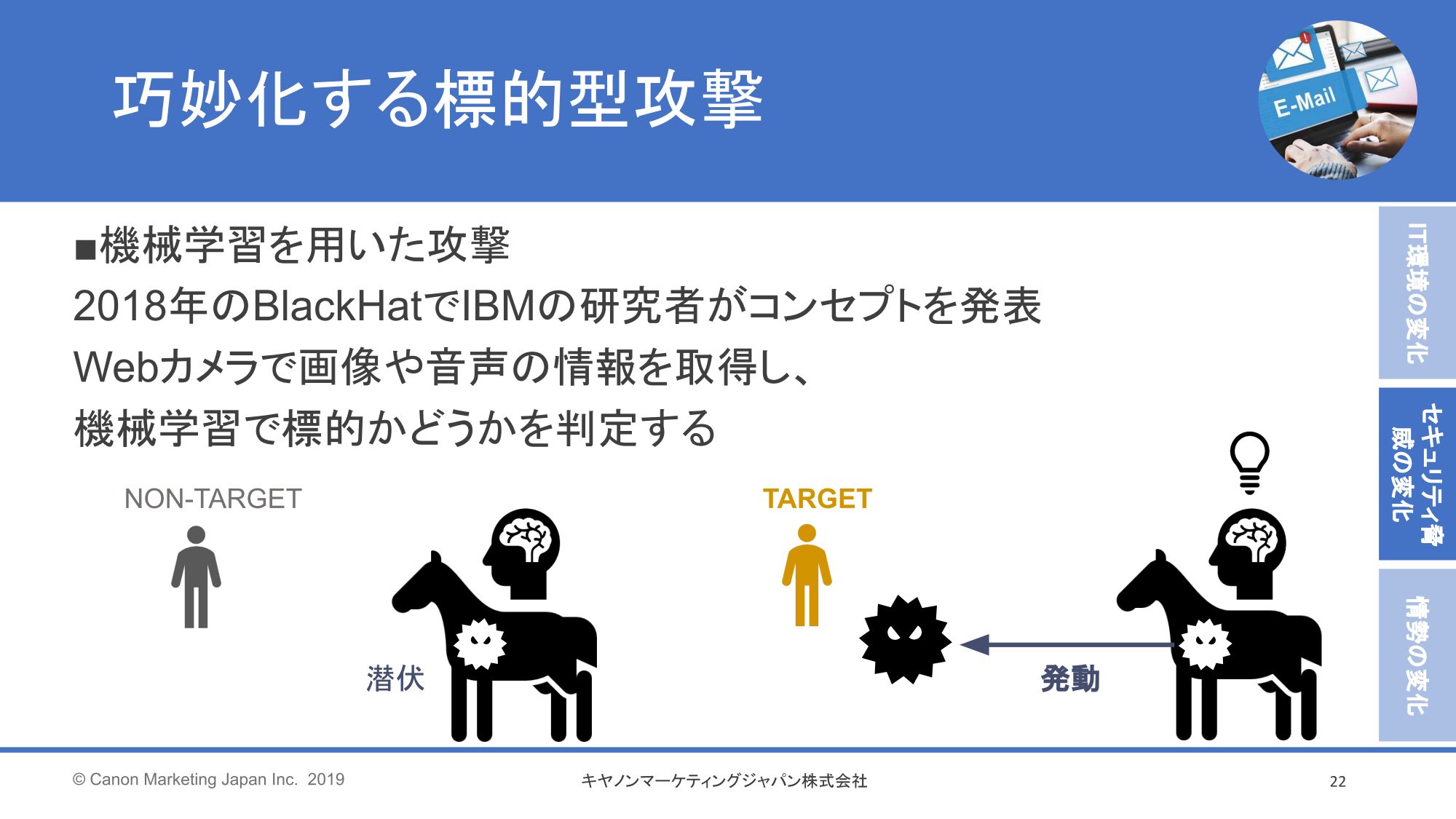

しかし、防御側がうれしいことは、基本的には攻撃側もうれしいのです。これはまだコンセプト段階のマルウェアだったんですけれども、2018年のBlackHat(アメリカで行われるセキュリティカンファレンス)で、IBMの研究者が発表しているマルウェアです。

このマルウェアはまずWebカメラを乗っ取って端末を動かしている人が本当に標的者なのか、社長なのかを確認する。画像や音声を習得して、それをサーバーに上げて、機械学習で本当に標的が端末を動かしているかというところを見るのです。

もちろんターゲットでなければ動かないので、これを解析したり引っかけたりするというのは、非常に困難なウイルスになっています。まだコンセプトというお話をしましたけど、今の技術であれば開発することは可能です。

あなたのPCは常に監視されている

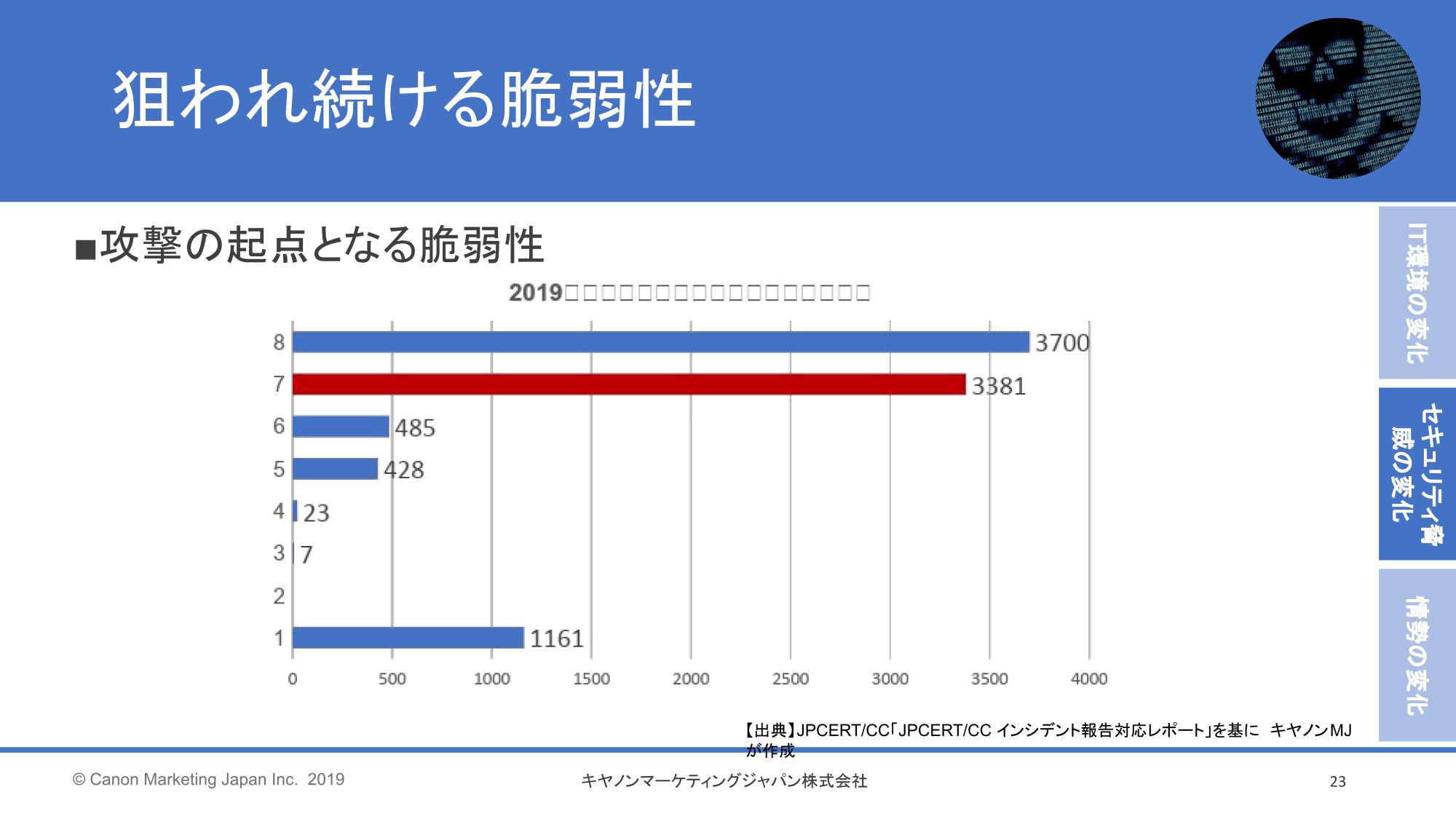

最後に脆弱性の話をさせていただきます。こちらは、JPCERT(Japan Computer Emergency Response Team / Coordination Center:インシデント対応の支援や、コンピュータセキュリティ関連の情報発信などを行う一般社団法人)が出しているインシデント報告レポートで、2019年の上期に起こったセキュリティインシデントをカテゴリ別に並べたものです。

1番多いのがフィッシングサイトですが、注目していただきたいのは、2番目の赤い部分の「スキャン」。何を行っているかというと、対象のネットワークであったり、不特定多数のネットワークに対して、ポートスキャン通信などをかけて、そこに脆弱性がないか、攻撃する隙がないかを調べる行為です。

このように日々脆弱性がないかとか、侵入される隙がないかというのは、みなさんの会社、みなさんのネットワークにもかけられており、常に見られているということをご理解いただければと思います。

平昌五輪の開会式を狙ったサイバー攻撃の内実

さて、情勢の変化という話をする前に、話題が変わりますが、弊社キヤノンマーケティングジャパンはラグビーワールドカップに協賛させていただきました。

この先、ラグビーワールドカップであったり、オリンピックであったり、万博といったような日本で行われる国際イベント・大規模イベントが目白押しです。

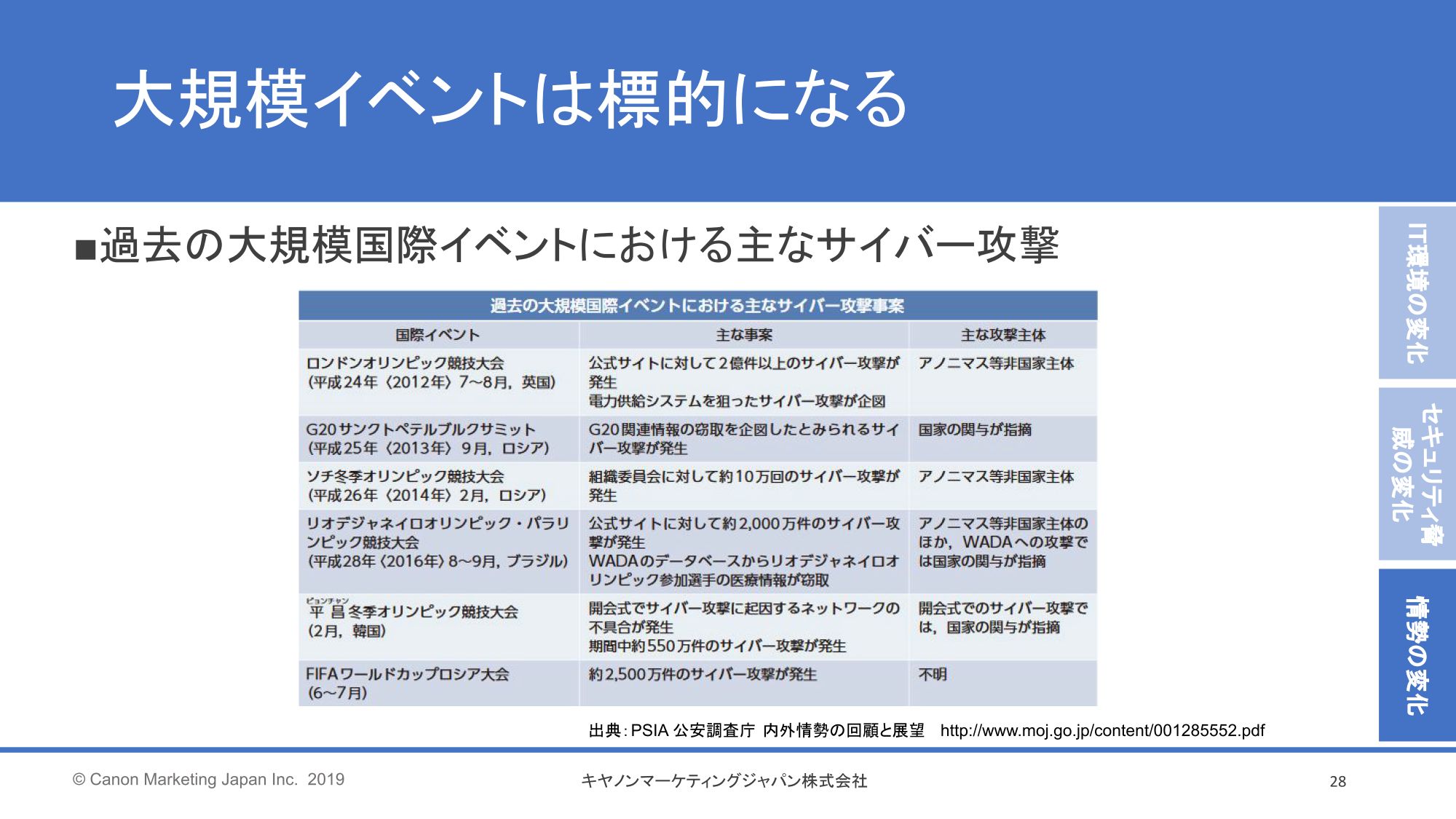

これがセキュリティにどう絡んでいくのか。過去の大規模国際イベントで行われた主なサイバー攻撃で、何が起こったのかを紹介させていただきます。このスライドのとおり、大規模イベントにはサイバー攻撃がつきものなんです。平昌オリンピックにフォーカスして解説させていただきます。

2018年の平昌オリンピック開会式を狙ったサイバー攻撃が発生しました。事象としては公式のホームページがダウンしたことによって、チケットを印刷できなくなり、IPTVシステムや組織委員会内部のインターネットやWi-Fiが使えなくなってしまった。他にはドローンによるデモが予定されていましたが、これも中止されたといった事態が引き起こされました。

「OlympicDestroyer」というマルウェアが使われて、これらの事象が起こったと言われています。「OlympicDestroyer」は何をデストロイするのか? SMBの脆弱性を利用して、攻撃するツール「EternalRomance」というものを使って拡散された。取得したファイルを外部に送付する機能はとくになく、あくまでシステム障害を思わせる。感染した端末が「システム障害が起こった!」という挙動にさせるようなウイルスです。

大規模イベントを虎視眈々と狙っている

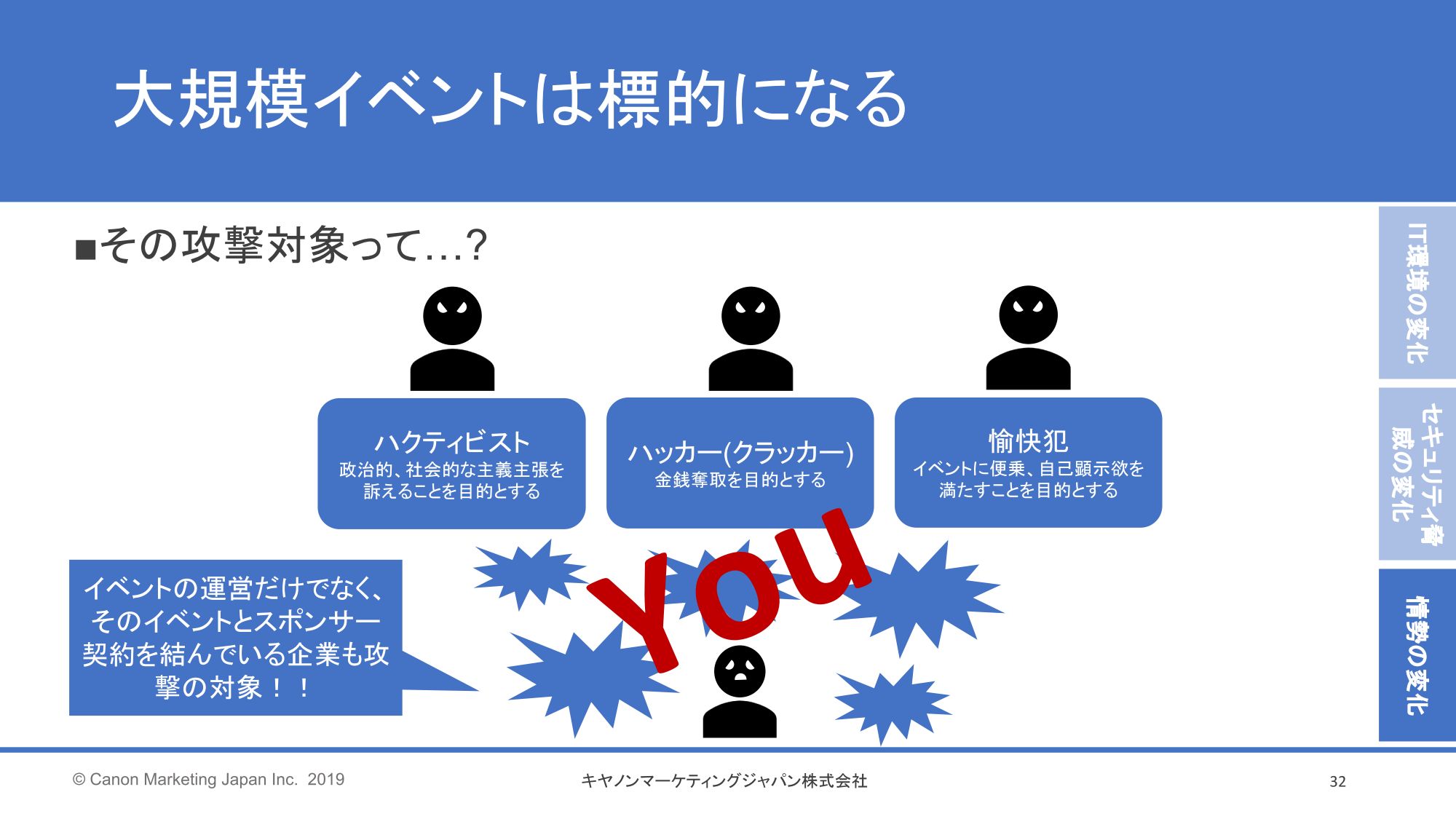

「OlympicDestroyer」の事例からわかるのは取り巻く人々(の幅広さ)です。多種多様な攻撃者がさまざまな手法を用いて攻撃を行うという点です。この時にマルウェアをまき散らしたのはハクティビスト(政治的な動機でハッキング活動を行う人やグループ)でしたが、(事象が起きた当時は)特定の目的があって、政治的・社会的に主義主張を通そうとする人たちがまき散らしたんじゃないかと言われていました。

そのほかにも金銭を目的としたハッカー・クラッカーであったり、あとは「このイベントを攻撃して名を挙げてやろう」という愉快犯がイベントに便乗して、自己顕示欲を満たすために攻撃をしてくるケースもあります。大規模イベントにはさまざまなリスクが潜んでいる中で、多様な攻撃が多様な手法で行われるということを覚えておいてください。

では、その攻撃対象は誰なのか。イベントの運営だけがその攻撃対象ではありません。イベント運営だけでなく、そのイベントとスポンサー契約を結んでいる企業も攻撃の対象です。

我々のお客様だと、スポンサー契約を対外的に発表した時点で、DoS攻撃の検知率が上がったというお話もよく聞きます。イベントの運営やその国のイベントが失敗するから心配ではなくて、それに関わっている日本の企業であれば誰でも対象になる、といったことが危険性として挙げられるかと思います。

結論としては、この期間中はいつにも増してセキュリティ体制を厚くする必要がありますよ、ということです。

国際社会のなかで日本だけセキュリティ人材が不足する理由

ようやくメインテーマに戻ってきました。セキュリティ人材の不足は「IT環境の変化」「セキュリティ脅威の変化」「国際イベントによる情勢の変化」という3要素が渦巻いて、結果的に20万人ぐらいセキュリティ人材が不足します。逆にこれらの要因に対応するためには、20万人ぐらいいなきゃダメじゃないか、といったような結論になる。

これらの要因に対して、みなさん1人だけで対処できるのかというと、なかなか難しいのではないかと思います。

では最後に、サイバー攻撃への不安を解消する運用のヒントを提示させていただきます。

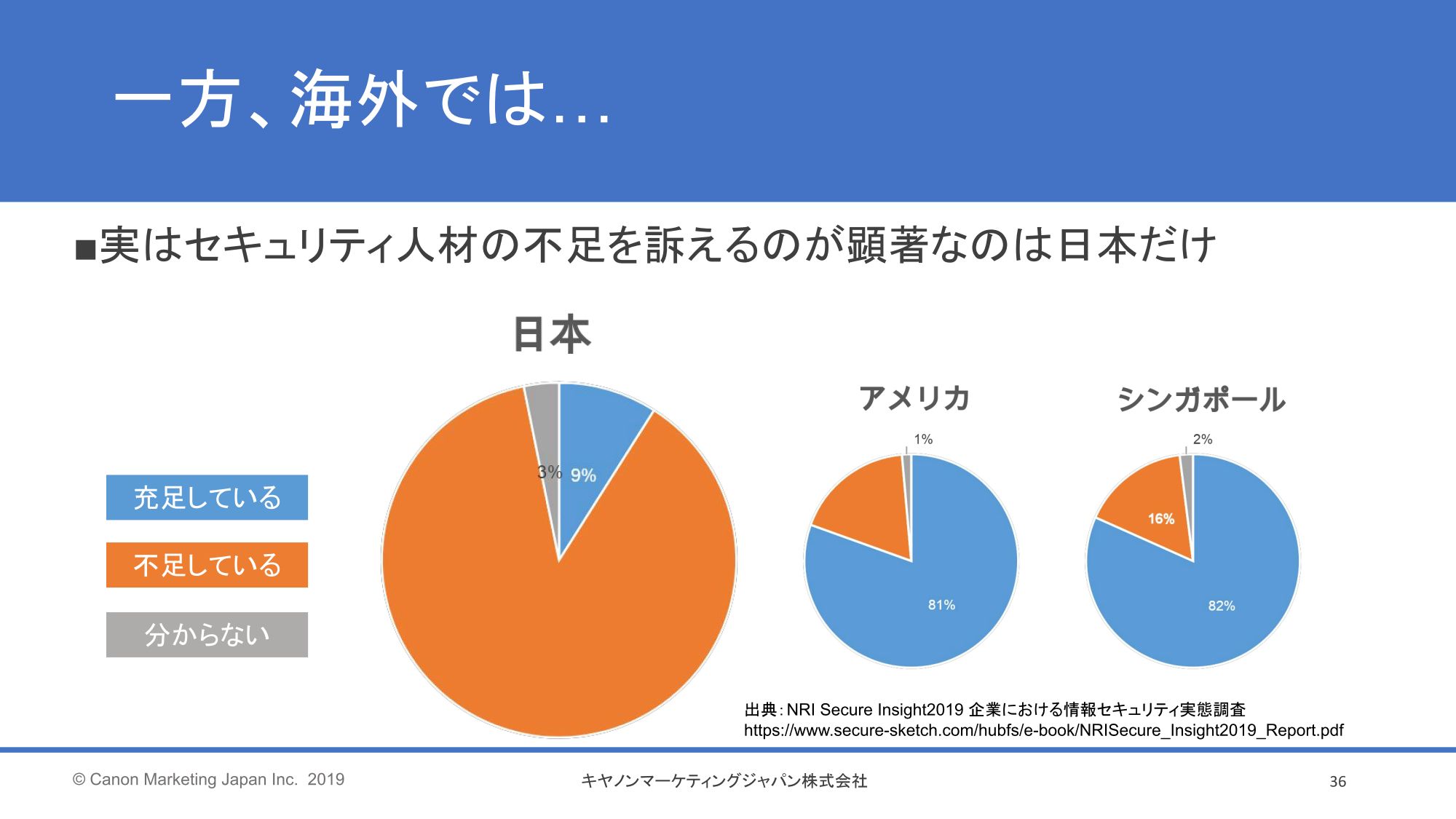

翻って、海外ではどうなのかといったデータを取ってみたところ、実はセキュリティ人材の不足を訴えるのが顕著なのは日本だけなんです。これは非常におもしろいグラフで、NRIセキュアが実施した調査データです。

オレンジが不足していると唱えている部分で、(日本は)87.8パーセント不足となっています。一方で、アメリカとかシンガポールだと18.1パーセント、16.3パーセントです。

先ほど申し上げた要因その3はともかくとして、要因1、2は世界共通だと思います。なぜ、ここまで日本と世界とで不足の状況が違うのか?

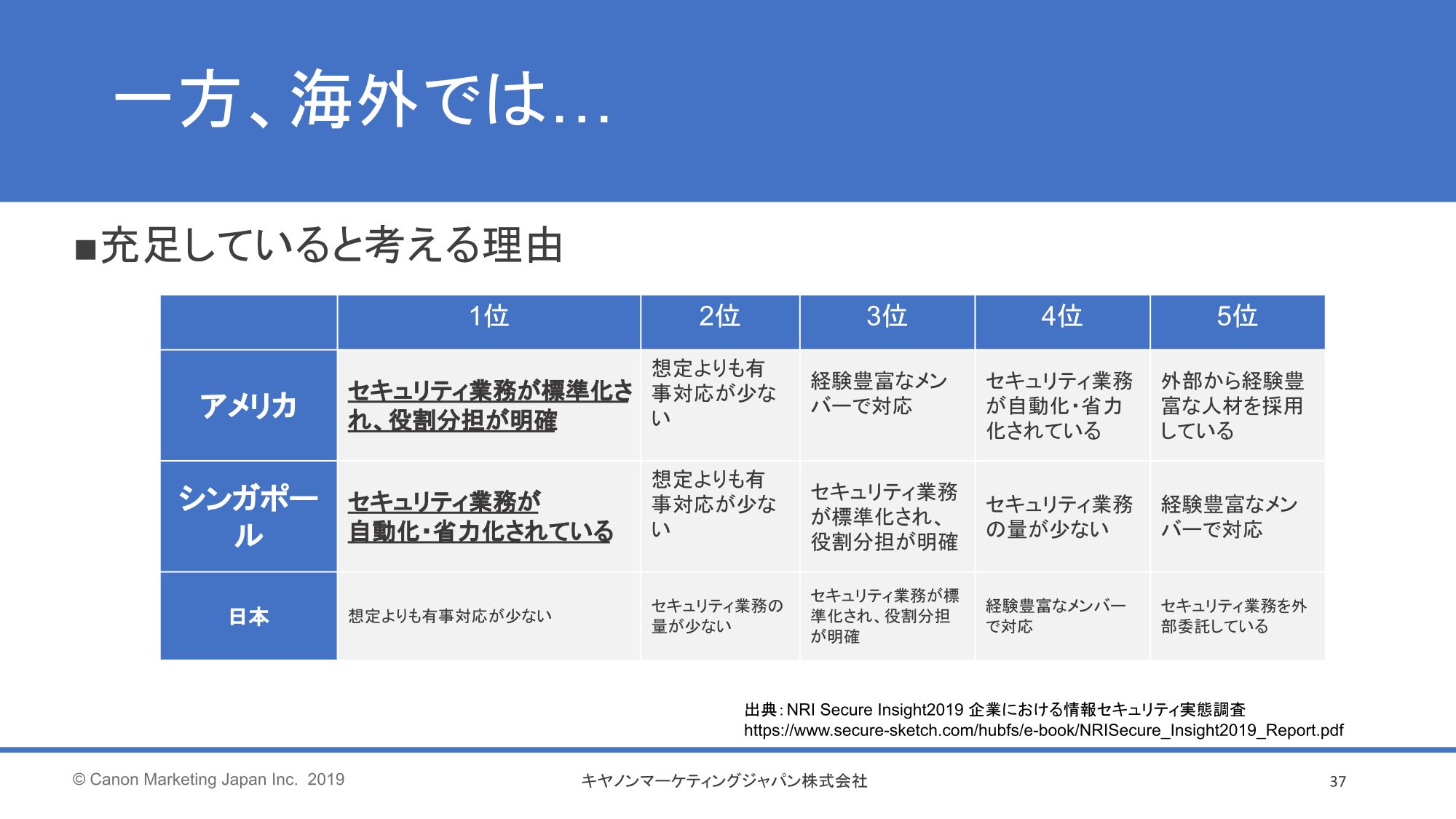

アメリカとシンガポールで、なぜそこまで充足していると言い切れるのかですが、セキュリティ業務が標準化されて、役割分担が明確化されているから。またシンガポールではセキュリティ業務が自動化・省力化されているという結果になりました。

我々がご提示する結論としては、セキュリティリスク管理のすべてを自社で賄う必要はなく、自社で行う部分とアウトソーシングして他社に任せる部分をちゃんと切り分けること。まず最初の一歩として切り分けてアウトソーシングして、自社で行う部分をしっかりやればいいんじゃないか。というのが結論です。

アウトソーシングをうまく活用するということ

こんな悩みはありませんか? 24時間365日、セキュリティ状況を監視するのは難しい。あとはログが膨大すぎて、脅威レベルを判断できるような状況にないとか。いろんなベンダーの機械を監視していて、それぞれが異なる業者に監視してもらうのはコスト面でも効率面でも現実的ではありません。

また機器から出てくるログだけでは、どんな対応をすればよいのかが、わからない。脆弱性情報やサイバー攻撃の情報収集が困難とか。これらのお悩みには、すべてアウトソーシングで応えることができます。

弊社キヤノンマーケティングジャパンではSecurityOperatioCenter(SOC)サービスの取り扱いを開始させていただきました。ファイアウォール、IPS、UTM、WAF、プロキシ、ネットワーク、監視装置のようなセキュリティ機器のログを一度全部ローカルにあるエージェントサーバーに貯めます。

このエージェントサーバーから貯まったログを抽出させていただきまして、監視センターに控えているエンジニアが分析を実施します。分析の結果、緊急性が高いと判断されたものについてはお客様にアラート通知します。

常時監視により不穏な挙動を即時検知

特長をより詳しく説明させていただきます。まず、24/365のリアルタイム監視。常時監視によってネットワーク内の不穏な挙動を即時検知することができます。

または組織管理者への迅速な通知ということで、先ほども申し上げたとおり、この機器を24/365で監視している。ここでセキュリティエンジニアが待機しているので、逐次上がってくるログに対して都度都度分析を実施します。アラートが発生したらすぐにメールか電話でお客様に連絡させていただきます。こちらでアラートを通知したあと、怪しい通信の遮断も可能です。

これはまだ「Palo Altoシリーズ」というUTMメーカーでしか対応できていませんが、「怪しい通信があった」「攻撃の通信があった」といったときに即座に自動で遮断をかける。センター側から遮断をかけるといったサービスも行っています。

またセキュリティ主要メーカーの機器を広範囲でカバーしております。社内のセキュリティ機械をすべて同じベンダーさん、メーカーさんで揃えているということはなかなかないと 思います。

同じベンダーで揃えていないと、それぞれの機器に対してそれぞれに監視サービスを申し込まなければいけません。しかし、当社提供のセキュリティ監視サービスではさまざまなベンダーに対応しているので、すべて一括で監視させていただくことが可能です。

月次レポートでの報告や脅威分析の解説も

先ほど通知の部分でメールや電話でフィードバックさせていただくという話をしましたが、月次でレポートの提出も行っています。

報告レポートの中に「こういう検査結果がありました」「こういうアラートがありました」というのに加えて、「こういうアラートがあったので設定を変更した方がいいんじゃないですか」といった具体的に踏み込んだご提案をさせていただきます。提案内容をもとに、お客様自身で設定を変更いただいたり、「こういう設定に変更すればいいかな」と相談していただくことも可能です。

また右側に表示されていますが、Webポータルも用意しております。こちらは月次を待たずに、どのようなアラートが発生しているかをお客様自身で確認していただけます。

こちらはオプションのサービスとなりますが、アドバンスサービスとして、月次レポートをベースに、報告会や定例会を実施させていただきます。「このような脅威がありました」「じゃあこのセキュリティ装置はこういうふうにしていきましょうね」と、お客様と一緒にフェイストゥフェイスで個別に話をさせていただく場を設けさせていただきます。

脅威分析に関する解説であったり、「こんなことが流行っているのですが、お客様は大丈夫ですか?」といった脅威情報のアドバイスをさせていただくオプションサービスです。

解析結果のレポートをそのまま経営者に報告

先ほどお見せしました具体的なお悩みの部分のスライドの中からいくつかピックアップして、実際の活用事例をご紹介させてください。

このお客様は複数のベンダー機器があり、膨大なログが出ている。でも、セキュリティ人材、セキュリティエンジニアが不在というお客様でした。

組織内へ端末の持ち込みを許可していて、Wi-Fiにも接続させることを許可したいが、当然不正アクセスなどのリスクがあるので、IPS製品を急遽入れられたという環境でした。

こちらのお客様は情報システム部門を一人の方が担われていて、IPS製品を導入したが、検知してアラートを上げてくるログを見て判断することができないという悩みを抱えておられました。メーカー提供の監視サービスもありましたが、サービス内容が不十分で導入に至らなかったようです。

解決策として、当社提供のセキュリティ監視サービスを使って、ログを解析させていただきました。解析結果の月次レポートを提供させていただいて、「こういう検知実績がある」と分かりやすいレポートでお伝えします。結果的にお1人で運用されていて、セキュリティに対応できないというお悩みを解消することができました。また、すでにまとまっているレポートですので、そのまま経営者に報告していただくこともできます。

なお、こちらのお客様は先ほどお話させていただいたアドバンスサービスもご加入いただいておりますので、そこでフェイストゥフェイスで会話させていただいて、「次はこうしていきましょう」「こういった対策を取っていきましょう」というさらなるセキュリティ強化のご相談もすすめさせていただいております。

アウトソースによって運用ノウハウも蓄積する

活用事例その2といたしましては、運用のノウハウがない、24/365の監視を会社から求められている、脅威情報の収集が困難、という課題を持っているお客様です。この会社ではインフラに攻撃を受けている可能性があるとのことで、急遽対策が必要でした。

こちらのお客様はIPS機器の導入や、UTMのリプレースなど対応をされていました。しかしながら、急務でセキュリティ機器を導入したので、運用するノウハウをお持ちではありませんでした。

また、会社の上層部から24/365で監視しなくて大丈夫なの? といったような指摘もありました。お客様のシステム部門の規模は大きいのですが、24/365の監視というのはなかなか難しく、実施するには現実的ではありませんでした。

そこで、アウトソーシングをご提案しました。不得意な部分は切り出してくださいということで、当社提供のセキュリティ監視サービスでログの監視を24/365で代わりに実施させていただくことにしました。レポート内の機器設定で「こうしたほうがいいよ」といったような文書をご確認いただいて、運用ノウハウを溜めていただきました。

次にサービスの導入から運用までの流れを簡単に説明させていただきます。お客様の環境や課題をヒアリングさせていただいた後に、機器の設定でエージェントサーバーにログを送信する設定をしていただきます。

そして試験運用の間にログのチューニングや、ログの要/不要のディスカッションをして運用開始します。非常にシンプルでスムーズな流れになっています。

紹介しました「セキュリティ監視サービス」の話を一度聞いてみたいなどありましたら、Webサイトからお問い合わせください。

最後に余談となりますが、弊社では「サイバーセキュリティ情報局」というサイトを運営しています。

マルウェアの情報やレポート、最新のセキュリティ対策に関する情報やインターネットを安全に活用する方法などの情報を日々掲載しています。日々変化していくサイバー攻撃やセキュリティの情報収集に役立ててください。

以上になります。ご清聴ありがとうございました。

(会場拍手)

(提供元「ログミー株式会社」)